7.3 KiB

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、最新バージョンのPEASSを入手したり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

-

ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリにPRを提出してください。

データの抽出ツール

Autopsy

画像からファイルを抽出するために最も一般的に使用されるツールはAutopsyです。ダウンロードしてインストールし、ファイルを取り込んで「隠れた」ファイルを見つけるように設定します。ただし、Autopsyはディスクイメージやその他の種類のイメージをサポートするように構築されていますが、単純なファイルには対応していません。

Binwalk

Binwalkは、埋め込まれたファイルやデータを含むバイナリファイル(画像や音声ファイルなど)を検索するためのツールです。

aptを使用してインストールすることができますが、ソースはgithubで見つけることができます。

便利なコマンド:

sudo apt install binwalk #Insllation

binwalk file #Displays the embedded data in the given file

binwalk -e file #Displays and extracts some files from the given file

binwalk --dd ".*" file #Displays and extracts all files from the given file

Foremost

別の隠れたファイルを見つけるための一般的なツールはforemostです。/etc/foremost.confにforemostの設定ファイルがあります。特定のファイルを検索したい場合は、それらのコメントを外してください。何もコメントを外さない場合、foremostはデフォルトで設定されたファイルタイプを検索します。

sudo apt-get install foremost

foremost -v -i file.img -o output

#Discovered files will appear inside the folder "output"

Scalpel

Scalpelは、ファイルに埋め込まれたファイルを見つけて抽出するために使用できる別のツールです。この場合、抽出したいファイルの種類を設定ファイル(/etc/scalpel/scalpel.conf)からコメントアウトする必要があります。

sudo apt-get install scalpel

scalpel file.img -o output

Bulk Extractor

このツールはKaliに含まれていますが、ここで見つけることもできます:https://github.com/simsong/bulk_extractor

このツールはイメージをスキャンし、pcapファイル、ネットワーク情報(URL、ドメイン、IP、MAC、メール)、およびその他のファイルを抽出します。以下の手順を実行するだけです:

bulk_extractor memory.img -o out_folder

すべての情報を調査ツールが収集したものを参照し(パスワードなど)、パケットを分析し(Pcaps分析を参照)、異常なドメイン(マルウェアや存在しないドメインに関連するもの)を検索します。

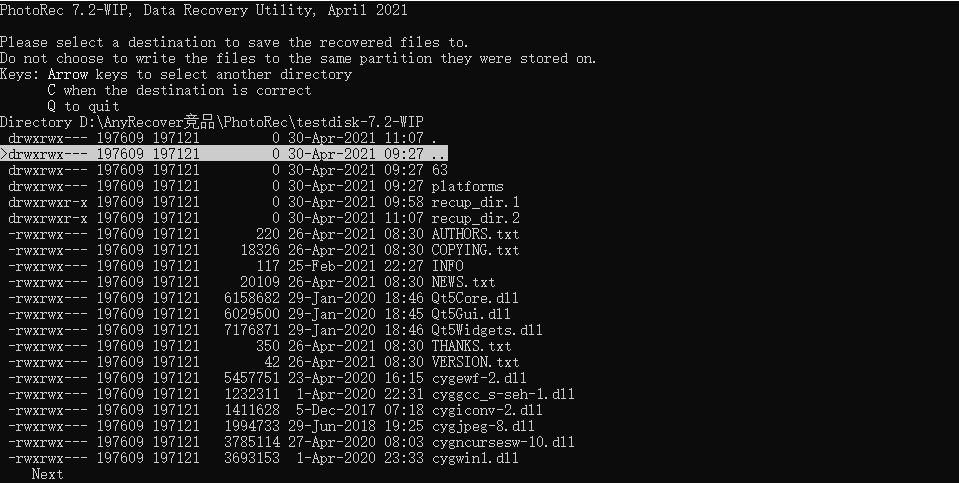

PhotoRec

https://www.cgsecurity.org/wiki/TestDisk_Downloadで入手できます。

GUIとCLIのバージョンがあります。PhotoRecが検索するファイルタイプを選択できます。

特定のデータカービングツール

FindAES

キースケジュールを検索してAESキーを検索します。TrueCryptやBitLockerで使用される128、192、256ビットのキーなどを見つけることができます。

こちらからダウンロードできます。

補完ツール

ターミナルで画像を表示するためにviu を使用できます。 Linuxのコマンドラインツールpdftotextを使用して、PDFをテキストに変換して読むことができます。

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、最新バージョンのPEASSを入手したり、HackTricksをPDFでダウンロードしたりしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 Discordグループに参加するか、telegramグループに参加するか、Twitterで私をフォローする🐦@carlospolopm。

-

ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリにPRを提出してください。