8.6 KiB

Estouro por um byte

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.

Informações Básicas

Ter apenas acesso a um estouro de 1 byte permite a um atacante modificar o campo size do próximo chunk. Isso permite manipular quais chunks são realmente liberados, potencialmente gerando um chunk que contém outro chunk legítimo. A exploração é semelhante a um double free ou chunks sobrepostos.

Existem 2 tipos de vulnerabilidades de estouro por um byte:

- Byte arbitrário: Esse tipo permite sobrescrever esse byte com qualquer valor

- Byte nulo (off-by-null): Esse tipo permite sobrescrever esse byte apenas com 0x00

- Um exemplo comum dessa vulnerabilidade pode ser visto no código a seguir, onde o comportamento de

strlenestrcpyé inconsistente, o que permite definir um byte 0x00 no início do próximo chunk. - Isso pode ser explorado com o House of Einherjar.

- Se estiver usando Tcache, isso pode ser aproveitado para uma situação de double free.

Off-by-null

```c // From https://ctf-wiki.mahaloz.re/pwn/linux/glibc-heap/off_by_one/ int main(void) { char buffer[40]=""; void *chunk1; chunk1 = malloc(24); puts("Get Input"); gets(buffer); if(strlen(buffer)==24) { strcpy(chunk1,buffer); } return 0; } ```Entre outras verificações, agora sempre que um chunk é liberado, o tamanho anterior é comparado com o tamanho configurado no chunk de metadados, tornando esse ataque bastante complexo a partir da versão 2.28.

Exemplo de código:

- https://github.com/DhavalKapil/heap-exploitation/blob/d778318b6a14edad18b20421f5a06fa1a6e6920e/assets/files/shrinking_free_chunks.c

- Este ataque não está mais funcionando devido ao uso de Tcaches.

- Além disso, se você tentar abusar dele usando chunks maiores (para que as tcaches não estejam envolvidas), você receberá o erro:

malloc(): invalid next size (unsorted)

Objetivo

- Fazer com que um chunk esteja contido dentro de outro chunk, de modo que o acesso de escrita sobre esse segundo chunk permita sobrescrever o contido

Requisitos

- Estouro de buffer por um para modificar as informações de metadados de tamanho

Ataque geral de off-by-one

- Aloque três chunks

A,BeC(digamos tamanhos 0x20), e outro para evitar a consolidação com o chunk superior. - Libere

C(inserido na lista de liberação Tcache de 0x20). - Use o chunk

Apara transbordar emB. Abusa do off-by-one para modificar o camposizedeBde 0x21 para 0x41. - Agora temos

Bcontendo o chunk livreC - Libere

Be aloque um chunk de 0x40 (ele será colocado aqui novamente) - Podemos modificar o ponteiro

fddeC, que ainda está livre (envenenamento de Tcache)

Ataque off-by-null

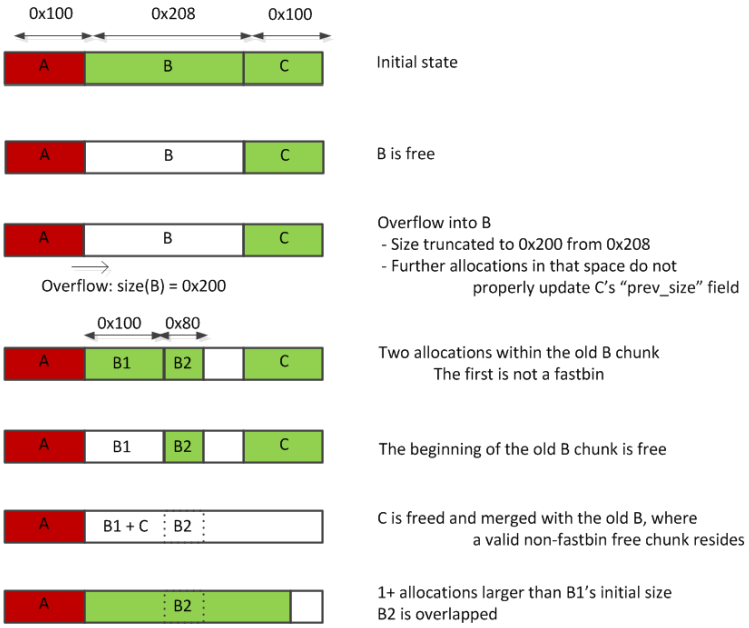

- 3 chunks de memória (a, b, c) são reservados um após o outro. Em seguida, o do meio é liberado. O primeiro contém uma vulnerabilidade de estouro por um e o atacante a abusa com um 0x00 (se o byte anterior fosse 0x10, faria com que o chunk do meio indicasse que é 0x10 menor do que realmente é).

- Em seguida, 2 chunks menores são alocados no meio do chunk liberado (b), no entanto, como

b + b->sizenunca atualiza o chunk c porque o endereço apontado é menor do que deveria. - Em seguida, b1 e c são liberados. Como

c - c->prev_sizeainda aponta para b (agora b1), ambos são consolidados em um único chunk. No entanto, b2 ainda está dentro entre b1 e c. - Finalmente, é feito um novo malloc para recuperar esta área de memória que na verdade vai conter b2, permitindo ao proprietário do novo malloc controlar o conteúdo de b2.

Esta imagem explica perfeitamente o ataque:

https://heap-exploitation.dhavalkapil.com/attacks/shrinking_free_chunks

Outros Exemplos e Referências

- https://heap-exploitation.dhavalkapil.com/attacks/shrinking_free_chunks

- Bon-nie-appetit. HTB Cyber Apocalypse CTF 2022

- Off-by-one devido ao

strlenconsiderando o camposizedo próximo chunk. - Tcache está sendo usado, então ataques gerais de off-by-one funcionam para obter um primitivo de escrita arbitrário com envenenamento de Tcache.

- Asis CTF 2016 b00ks

- É possível abusar de um off-by-one para vazar um endereço do heap porque o byte 0x00 do final de uma string está sendo sobrescrito pelo próximo campo.

- A escrita arbitrária é obtida abusando do off-by-one para fazer o ponteiro apontar para outro lugar onde uma estrutura falsa com ponteiros falsos será construída. Em seguida, é possível seguir o ponteiro desta estrutura para obter escrita arbitrária.

- O endereço do libc é vazado porque se o heap for estendido usando mmap, a memória alocada por mmap tem um deslocamento fixo do libc.

- Finalmente, a escrita arbitrária é abusada para escrever no endereço de __free_hook com um one gadget.

- plaidctf 2015 plaiddb

- Existe uma vulnerabilidade de off-by-one NULL na função

getlineque lê linhas de entrada do usuário. Esta função é usada para ler a "chave" do conteúdo e não o conteúdo. - No writeup, 5 chunks iniciais são criados:

- chunk1 (0x200)

- chunk2 (0x50)

- chunk5 (0x68)

- chunk3 (0x1f8)

- chunk4 (0xf0)

- chunk de defesa (0x400) para evitar a consolidação com o chunk superior

- Em seguida, os chunks 1, 5 e 3 são liberados, então:

-

[ 0x200 Chunk 1 (free) ] [ 0x50 Chunk 2 ] [ 0x68 Chunk 5 (free) ] [ 0x1f8 Chunk 3 (free) ] [ 0xf0 Chunk 4 ] [ 0x400 Chunk defense ]

* Em seguida, abusando do chunk3 (0x1f8), o off-by-one NULL é abusado escrevendo o prev\_size para `0x4e0`.

* Observe como os tamanhos dos chunks inicialmente alocados 1, 2, 5 e 3 mais os cabeçalhos de 4 desses chunks somam `0x4e0`: `hex(0x1f8 + 0x10 + 0x68 + 0x10 + 0x50 + 0x10 + 0x200) = 0x4e0`

* Em seguida, o chunk 4 é liberado, gerando um chunk que consome todos os chunks até o início:

* ```python

[ 0x4e0 Chunk 1-2-5-3 (free) ] [ 0xf0 Chunk 4 (corrupted) ] [ 0x400 Chunk defense ]

[ 0x200 Chunk 1 (free) ] [ 0x50 Chunk 2 ] [ 0x68 Chunk 5 (free) ] [ 0x1f8 Chunk 3 (free) ] [ 0xf0 Chunk 4 ] [ 0x400 Chunk defense ]

* Em seguida, são alocados `0x200` bytes preenchendo o chunk original 1

* E mais 0x200 bytes são alocados e o chunk2 é destruído e, portanto, não há vazamento e isso não funciona? Talvez isso não devesse ser feito

* Em seguida, é alocado outro chunk com 0x58 "a"s (sobrescrevendo o chunk2 e alcançando o chunk5) e modifica o ponteiro `fd` do chunk de fast bin de chunk5 apontando para `__malloc_hook`

* Em seguida, é alocado um chunk de 0x68 para que o chunk de fast bin falso em `__malloc_hook` seja o seguinte chunk de fast bin

* Finalmente, um novo chunk de fast bin de 0x68 é alocado e `__malloc_hook` é sobrescrito com um endereço `one_gadget`

* **Compartilhe seus truques de hacking enviando PRs para os** [**HackTricks**](https://github.com/carlospolop/hacktricks) **e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github repos.**