19 KiB

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、最新バージョンのPEASSを入手したり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

-

ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリにPRを提出してください。

このコンテンツは https://www.errno.fr/artifactory/Attacking_Artifactory から取得されました

Artifactoryの基礎

デフォルトのユーザーとパスワード

Artifactoryのデフォルトのアカウントは次のとおりです:

| アカウント | デフォルトのパスワード | ノート |

|---|---|---|

| admin | password | 一般的な管理アカウント |

| access-admin | password (<6.8.0)またはランダムな値 (>= 6.8.0) | ローカル管理操作にのみ使用されます |

| anonymous | ’’ | デフォルトでは有効になっていないリモートパッケージの取得用の匿名ユーザー |

デフォルトでは、パスワードロックポリシーは設定されていないため、Artifactoryはクレデンシャルスタッフィングやパスワードスプレー攻撃の主要なターゲットとなります。

権限

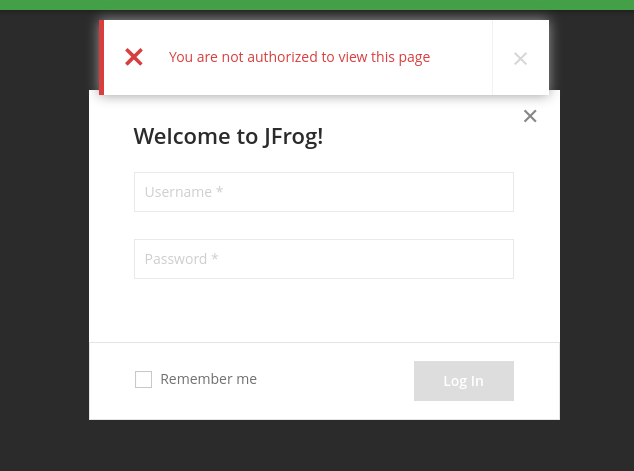

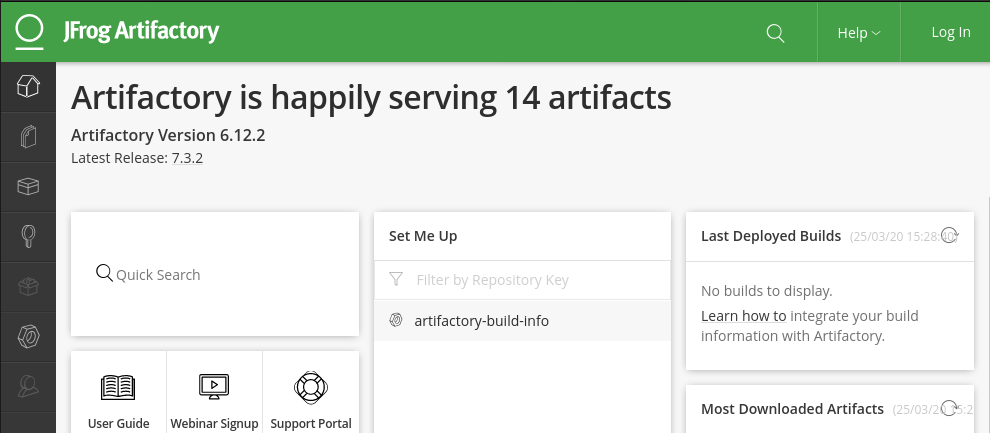

理想的には、Artifactoryに接続すると次のような画面が表示されます:

一方、次のようなものが表示される場合:

これは、「匿名アクセス」が管理パネルで有効になっていることを意味します。これは、アプリケーションが手間をかけずにアーティファクトを取得できるようにするための一般的な設定ですが、攻撃者であるあなたにとっては好ましくない情報が表示されます。

アカウントの権限を確認する

時々、設定ミスのために、匿名ユーザーが一部のリポジトリにファイルをデプロイできるようになっていることがあります!

匿名ユーザーがデプロイできるリポジトリを確認するには、次のリクエストを使用します:

curl http://localhost:8081/artifactory/ui/repodata?deploy=true

{"repoList":["artifactory-build-info","example-repo-local"]}

もしリクエストにrepoKeyのエントリがある場合、匿名ユーザーはこれらにデプロイできてしまいます。これは非常に危険です。ファイルをデプロイするためには必ず認証されるべきです。

これはパスワードやトークンを取得した後、他のアカウントにも一般化することができます。

ユーザーの一覧表示

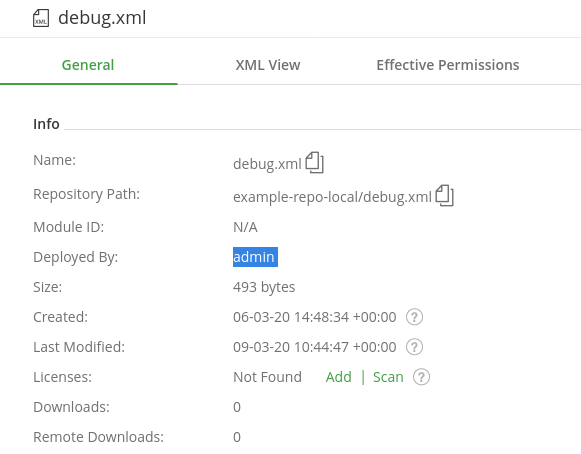

何らかの理由で、ユーザーの一覧表示は管理者のみが行える権限です。ただし、アーティファクトの「Deployed By」の値に依存する、ユーザーの一覧表示の代替方法を見つけました。

このスクリプトは、アーティファクトをデプロイしたユーザーを再帰的に検索するだけのものです。ただし、リポジトリが多い場合(>1000)、完了までに時間がかかる可能性があります。

./artifactory_list_users.py http://127.0.0.1:8081/artifactory

There are 23 repositories to process

Found user admin

Found user test

Found user user

Found user test_deploy

Permissions

以下は基本的な権限とその有用性です:

- Manage: ?

- Delete/Overwrite: ペントストに興味がある

- Deploy/Cache: ペントストに興味がある

- Annotate: CVE-2020-7931に必要

- Read: 通常はデフォルトの権限

既知の脆弱性

以下は高い影響力を持つ公開脆弱性の厳選リストです:

CVE-2016-10036: 任意のファイルのアップロードとRCE (<4.8.6)

これは少し古く、このような古いArtifactoryバージョンにはほとんど出くわさないでしょう。それでも、シンプルなディレクトリトラバーサルであり、Tomcatレベルで任意のコードを実行できるため、かなり効果的です。

CVE-2019-9733: 認証バイパス (<6.8.6)

Artifactoryの古いバージョン(6.7.3まで)では、access-adminアカウントがデフォルトパスワードpasswordを使用していました。

このローカルアカウントは通常、UIやAPIにアクセスすることは禁止されていますが、バージョン6.8.6まで、X-Forwarded-For HTTPヘッダが127.0.0.1に設定されている場合、Artifactoryはリクエストがローカルから発信されたものと誤認することがありました。

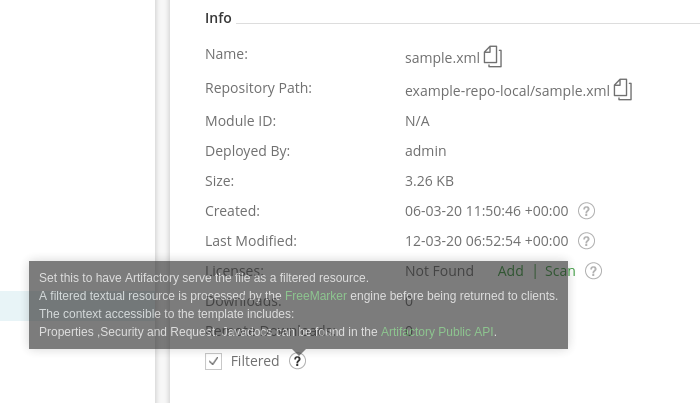

CVE-2020-7931: サーバーサイドテンプレートインジェクション(Artifactory Pro)

この脆弱性を悪用するためには、以下が必要です:

- デプロイ(ファイルの作成)と注釈(フィルタリングの設定)の権限を持つユーザー

- Artifactory Pro

この脆弱性は非常にシンプルです。デプロイされたリソースがフィルタリングされた状態に設定されている場合、それはFreemarkerテンプレートとして解釈され、攻撃者にSSTI攻撃の窓口を提供します。

以下は実装されたプリミティブです:

- 基本的なファイルシステムの読み取り

- 制限付きのファイルシステムの書き込み

これらは、最も簡単で静かな方法から最も難しくて騒々しい方法まで、さまざまな方法でリモートコードの実行を可能にするのに十分です:

- ピボットを提供するファイルシステム上の秘密の読み取り(/home/user/.bash_history、/home/user/password.txt、/home/user/.ssh/id_rsaなど)

- ユーザーにSSHキーを追加する

- サーブレットを実行するための.warをデプロイする

- Artifactory Groovyユーザースクリプトをデプロイする

.war stories: Java renameTo() shenanigans

これは、ペントスト中に何時間も、もしくは何日も壁に頭をぶつけた小さな物語です。私は古いArtifactoryに出くわしましたが、CVE-2020-7931の脆弱性があることを知っていました。元のアドバイザリのSSTIテンプレートをデプロイし、ファイルシステムを調べ始めました。Artifactoryは非標準の場所にインストールされているようでしたが、これはアプリケーションのバイナリ、データ、ログ、設定を分離するために管理者が好むことです(これは良いことです!)。ユーザーのホームディレクトリには、簡単なピボットを提供するSSHキーやパスワードはありませんでしたので、控えめさを欠いてファイルシステムに書き込むことになりました。Artifactoryのアップロードディレクトリに初期ペイロード(公開鍵)をドロップすることはうまくいきましたが、それをSSHキーのディレクトリに移動することができませんでした。そこで、再び自分の悪用サンドボックスでテストしましたが、うまくいきました。したがって、renameTo()メソッドを完了できない別の設定があるはずです。この時点で、ドキュメントを確認するのは常に良い考えです... これは、異なるファイルシステム間でファイルの名前を変更できないことを明確に述べています。これは、メソッドの実装に依存するため、実装によっては意味があるかもしれません。うーん。

管理者がパーティションが好きなことを覚えていますか?それでは、この脆弱性に対する彼のセットアップを知らずに強化してしまった管理者のケースです!そのため、別の方法を見つける必要がありました。ファイルをディスクに書き込むことができる別の方法を見つけるために、本質的にはJavaの監獄に掘り下げる必要がありました。これは楽しいことではありませんでした。FTLテンプレート、Java、Tomcat/Catalinaには詳しくありません。通常のJavaの監獄脱出ではうまくいかなかったことがすぐにわかりました。新しいクラスのインスタンス化が禁止されていました。JavaとCatalinaのクラスのドキュメントを何時間も読んだ後、到達できるオブジェクトにwrite()メソッドがあることをついに見つけました。ただし、これはWebアプリケーションのベースパスに制限されていました... そこで、別のファイルシステムへの書き込みと、この新しく到達可能なファイルシステムを介したrenameTo()を組み合わせて、どこにでも書き込めるようにすることができるかと思いました。そして、それはある程度うまくいきました。一時的なアップロードディレクトリの外に書き込むことには

ポストエクスプロイテーション

以下は、リモートコード実行またはサーバー上の任意のファイル読み取りを達成した後にのみ役立つものであり、別のマシンへのピボットに役立つかもしれません。

パスワードと外部シークレットの保存

ローカルパスワード

ローカルのArtifactoryパスワードは、ソルト付きMD5またはbcrypt形式で保存されています。前者は非推奨です。

MD5パスワードは常にハードコードされたspring値{CAFEBABEEBABEFAC}でソルト化されており、単純な連結を使用しています。つまり、hash = md5(password + salt)です。データベースにはソルトがCAFEBABEEBABEFACと記載されていますが、信じてください、実際は{CAFEBABEEBABEFAC}です。見つけるのに苦労しました :)

これらのMD5パスワードをクラックするには、JtRのダイナミックモードを使用する必要があります:

cat artifactory.hashes

user:1f70548d73baca61aab8660733c7de81${CAFEBABEEBABEFAC}

john artifactory.hashes --format=dynamic_1

Loaded 1 password hash (dynamic_1 [md5($p.$s) (joomla) 256/256 AVX2 8x3])

password (user)

他のタイプのbcryptパスワードは特別なものは必要ありません。それは単なる標準的なbcryptハッシュです。

cat artifactory_bcrypt.hashes

admin:$2a$08$EbfHSAjPLoJnG/yHS/zmi.VizaWSipUuKAo7laKt6b8LePPTfDVeW

john artifactory_bcrypt.hashes

Loaded 1 password hash (bcrypt [Blowfish 32/64 X2])

password (admin)

リモートシークレット

Artifactoryは、リモートサービスに識別するためのシークレットを保存する必要がある場合があります。これらのシークレットはハッシュ化されていませんが、ディスク上に暗号化されて保存されており、その隣に鍵があります。公式ドキュメントには、2つのタイプのシークレットが記載されています。

古い形式 (<5.9): DES-EDE

TODO. サンプルの暗号化データがある場合は、問題を開いてください.

新しい形式 (>=5.9): AES128-CBC暗号化、base58で保存

外部のシークレット(リモートサーバーのパスワードなど)は、設定ディスクリプタに見つかります。例えば、/var/opt/jfrog/artifactory/etc/artifactory.config.latest.xmlのような場所にあり、以下のようになります:

<keyStorePassword>AM.25rLQ.AES128.vJMeKkaK6RBRQCUKJWvYEHUw6zs394X1CrRugvJsQGPanhMgQ5be8yjWDhJYC4BEz2KRE</keyStorePassword>

Where:

AMは常にArtifactoryの暗号化された秘密を示します25rLQはキーの識別子と一致する必要がある秘密の識別子ですAES128は明らかに使用されるアルゴリズムですvJMeK...KREはIV_SIZE|IV|secret|CRCのBase58エンコーディングです

以下の正規表現を使用して、他の秘密(トークン、設定のバックアップなど)を見つけることができます:

grep -r 'AM\..*\.AES128\.' /var/opt/jfrog/artifactory/

鍵は /var/opt/jfrog/artifactory/etc/security/artifactory.key に保存されており、以下のようになっています:

JS.25rLQ.AES128.7fcJFd3Y2ib3wi4EHnhbvZuxu

Where:

JSはキーを示しています25rLQはキーごとにどの秘密を復号化できるかを追跡する一意のキー識別子ですAES128は使用されているアルゴリズムです7fcJFd3Y2ib3wi4EHnhbvZuxuはキーと2バイトのCRCのbase58エンコーディングです

このツールはオフラインで使用でき、Artifactoryの秘密を復号化するために使用できます:ArtifactoryDecryptor。

Artifactoryの防御

もし青チームまたはArtifactoryの管理者である場合、以下のことを行う必要があります:

- 特に重要なアップデートが発行された場合には、Artifactoryを最新の状態に保つ

- 音のパスワードポリシーを実装する(デフォルトのパスワードを使用しない、強力なパスワードを必須とする、ロックアウトを行う)。特に外部LDAPに委任して監視を向上させることが望ましい

- 匿名ユーザーに対して特にアクセスを制限する(最小特権の原則を尊重する)

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンやHackTricksのPDFをダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 Discordグループまたは**telegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm.**

-

**ハッキングのトリックを共有するには、hacktricksのリポジトリとhacktricks-cloudのリポジトリ**にPRを提出してください。