11 KiB

जानें AWS हैकिंग को शून्य से हीरो तक htARTE (HackTricks AWS Red Team Expert)!

HackTricks का समर्थन करने के अन्य तरीके:

- यदि आप चाहते हैं कि आपकी कंपनी HackTricks में विज्ञापित हो या HackTricks को PDF में डाउनलोड करें तो सब्सक्रिप्शन प्लान देखें!

- आधिकारिक PEASS और HackTricks स्वैग प्राप्त करें

- The PEASS Family की खोज करें, हमारा विशेष NFTs संग्रह

- शामिल हों 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह या हमें ट्विटर 🐦 @hacktricks_live** पर फॉलो करें।

- हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके HackTricks और HackTricks Cloud github repos।

समय-चिह्न

किसी हमलावर को फ़ाइलों के समय-चिह्नों को बदलने में दिलचस्पी हो सकती है।

एमएफटी में समय-चिह्नों को खोजना संभव है जो गुणों $STANDARD_INFORMATION __ और __ $FILE_NAME में हैं।

दोनों गुणों में 4 समय-चिह्न होते हैं: संशोधन, पहुंच, निर्माण, और MFT रजिस्ट्री संशोधन (MACE या MACB)।

Windows एक्सप्लोरर और अन्य उपकरण $STANDARD_INFORMATION से जानकारी दिखाते हैं।

टाइमस्टॉम्प - एंटी-फोरेंसिक टूल

यह उपकरण $STANDARD_INFORMATION के भीतर समय-चिह्न जानकारी को संशोधित करता है लेकिन $FILE_NAME के भीतर जानकारी को नहीं। इसलिए, यह संदेहास्पद गतिविधि की पहचान करना संभव है।

Usnjrnl

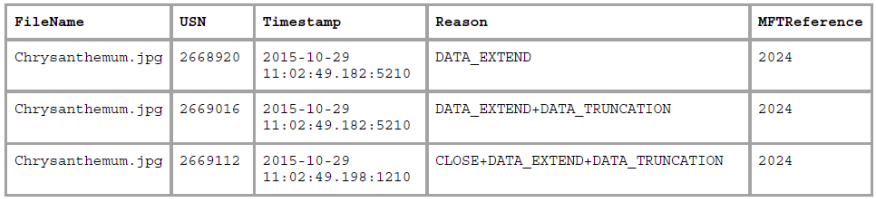

USN जर्नल (अपडेट सीक्वेंस नंबर जर्नल) NTFS (Windows NT फ़ाइल सिस्टम) की एक विशेषता है जो वॉल्यूम परिवर्तनों का पता रखता है। UsnJrnl2Csv उपकरण इन परिवर्तनों का परीक्षण करने की अनुमति देता है।

पिछली छवि उपकरण द्वारा दिखाई गई आउटपुट है जहां देखा जा सकता है कि कुछ परिवर्तन किए गए थे फ़ाइल में।

$LogFile

एक फ़ाइल सिस्टम में सभी मेटाडेटा परिवर्तनों को एक प्रक्रिया में लॉग किया जाता है जिसे व्राइट-अहेड लॉगिंग के रूप में जाना जाता है। लॉग किए गए मेटाडेटा को **$LogFile** नामक एक फ़ाइल में रखा जाता है, जो एक NTFS फ़ाइल सिस्टम के मूल निर्देशिका में स्थित है। LogFileParser जैसे उपकरण का उपयोग इस फ़ाइल को पार्स करने और परिवर्तनों की पहचान करने के लिए किया जा सकता है।

फिर, उपकरण के आउटपुट में देखा जा सकता है कि कुछ परिवर्तन किए गए थे।

एक ही उपकरण का उपयोग करके समय-चिह्नों को किस समय संशोधित किया गया था इसे पहचानना संभव है:

- CTIME: फ़ाइल का निर्माण समय

- ATIME: फ़ाइल का संशोधन समय

- MTIME: फ़ाइल का MFT रजिस्ट्री संशोधन

- RTIME: फ़ाइल का पहुंच समय

$STANDARD_INFORMATION और $FILE_NAME तुलना

संदेहास्पद संशोधित फ़ाइलों की पहचान करने के लिए एक और तरीका हो सकता है जो दोनों गुणों पर समय की तुलना करता है और असंगतियों की तलाश करता है।

नैनोसेकंड

NTFS समय-चिह्नों का एक प्रेसिजन है 100 नैनोसेकंड। फिर, 2010-10-10 10:10:**00.000:0000 जैसे समय-चिह्न वाली फ़ाइलें खोजना बहुत संदेहास्पद है।

SetMace - एंटी-फोरेंसिक उपकरण

यह उपकरण दोनों गुणों $STARNDAR_INFORMATION और $FILE_NAME को संशोधित कर सकता है। हालांकि, Windows Vista से, इस जानकारी को संशोधित करने के लिए एक लाइव ओएस की आवश्यकता है।

डेटा छुपाना

NFTS एक क्लस्टर और न्यूनतम जानकारी आकार का उपयोग करता है। इसका मतलब है कि यदि एक फ़ाइल एक क्लस्टर और आधा उपयोग करती है, तो शेष आधा कभी भी उपयोग नहीं होगा जब तक फ़ाइल हटाई नहीं जाती। फिर, इस "छुपी" जगह में डेटा छुपाना संभव है।

इस तरह के "छुपे" स्थान में डेटा छुपाने की अनुमति देने वाले उपकरण जैसे slacker हैं। हालांकि, $logfile और $usnjrnl का विश्लेषण दिखा सकता है कि कुछ डेटा जोड़ा गया था:

फिर, FTK Imager जैसे उपकरण का उपयोग करके छुपे स्थान को पुनः प्राप्त किया जा सकता है। ध्यान दें कि इस प्रकार के उपकरण सामग्री को अस्पष्ट या यहाँ तक कि एन्क्रिप्ट कर सकते हैं।

UsbKill

यह एक उपकरण है जो कंप्यूटर को USB पोर्ट में किसी भी परिवर्तन को डिटेक्ट करते ही बंद कर देगा।

इसे खोजने का एक तरीका यह हो सकता है कि चल रहे प्रक्रियाओं की जांच करें और प्रत्येक पायथन स्क्रिप्ट की जांच करें।

लाइव लिनक्स वितरण

ये डिस्ट्रो रैम मेमोरी के अंदर चलाई जाती हैं। इन्हें पहचानने का एकमात्र तरीका है यदि NTFS फाइल-सिस्टम को लेखन अनुमतियों के साथ माउंट किया गया है। यदि यह केवल पढ़ने की अनुमतियों के साथ माउंट किया गया है तो उपद्रव का पता लगाना संभव नहीं होगा।

सुरक्षित मिटाना

https://github.com/Claudio-C/awesome-data-sanitization

Windows कॉन्फ़िगरेशन

फोरेंसिक्स जांच को कठिन बनाने के लिए कई विंडोज लॉगिंग विधियों को अक्षम करना संभव है।

समय-चिह्नों को अक्षम करें - UserAssist

यह एक रजिस्ट्री कुंजी है जो प्रत्येक क्रियाकलाप को चलाया गया था जब प्रत्येक क्रियाकलाप को चलाया गया था।

UserAssist को अक्षम करने के लिए दो कदम हैं:

- दो रजिस्ट्री कुंजियों को सेट करें,

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackProgsऔरHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackEnabled, दोनों को शून्य में सेट करें ताकि हमें संकेत मिले कि हमें UserAssist अक्षम करना है। - `H