mirror of

https://github.com/carlospolop/hacktricks

synced 2025-02-19 15:38:29 +00:00

86 lines

5.2 KiB

Markdown

86 lines

5.2 KiB

Markdown

<details>

|

|

|

|

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

|

|

|

Autres moyens de soutenir HackTricks :

|

|

|

|

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

|

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

|

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

|

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

|

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

|

|

|

</details>

|

|

|

|

|

|

**Tutoriel copié de** [**https://infosecwriteups.com/genymotion-xposed-inspeckage-89f0c8decba7**](https://infosecwriteups.com/genymotion-xposed-inspeckage-89f0c8decba7)

|

|

|

|

## Installer Xposed Framework <a href="#ef45" id="ef45"></a>

|

|

|

|

1. Téléchargez l'APK de Xposed Installer [ici](https://forum.xda-developers.com/attachments/xposedinstaller\_3-1-5-apk.4393082/)

|

|

2. Téléchargez le zip de Xposed Framework [ici](https://dl-xda.xposed.info/framework/sdk25/x86/xposed-v89-sdk25-x86.zip)

|

|

3. Téléchargez l'APK d'Inspeckage v2.4 depuis le dépôt github [ici](https://github.com/ac-pm/Inspeckage/releases)

|

|

|

|

Démarrez le Dispositif Virtuel depuis le menu

|

|

|

|

|

|

|

|

Assurez-vous que le dispositif est en ligne pour adb

|

|

|

|

|

|

|

|

Glissez-déposez le fichier zip de Xposed framework (`xposed-vXX-sdkXX-x86.zip`) sur l'affichage de votre dispositif virtuel pour flasher le dispositif.

|

|

|

|

Glissez-déposez l'APK de Xposed Installer (`XposedInstaller_*.apk`). Cela devrait installer et lancer l'application _Xposed Installer_. À ce stade, il affichera que le framework Xposed est installé mais désactivé :

|

|

|

|

|

|

|

|

Redémarrez le dispositif avec la commande `adb reboot`. **Ne redémarrez pas depuis **_**Xposed Installer**_** car cela gèlera le dispositif.**

|

|

|

|

|

|

|

|

Lancez _Xposed installer_. Il devrait afficher “Xposed Framework version XX est actif”

|

|

|

|

|

|

|

|

Glissez-déposez l'APK d'Inspeackage (app-release.apk) sur l'affichage de votre dispositif virtuel pour installer l'application.

|

|

|

|

Après l'installation, allez dans Xposed Installer → Modules → Activez le Module → redémarrez via adb

|

|

|

|

|

|

|

|

## Analyse Dynamique avec Inspeckage <a href="#7856" id="7856"></a>

|

|

|

|

Après avoir réussi l'installation d'Inspeckage et de Xposed Installer. Nous pouvons maintenant accrocher n'importe quelle application avec Inspeackage. Pour ce faire, suivez les étapes ci-dessous

|

|

|

|

1. Lancez l'application Inspeckage depuis le tiroir d'applications

|

|

2. Cliquez sur le texte “Choisir cible” et sélectionnez l'application cible

|

|

|

|

|

|

|

|

3. Ensuite, redirigez le port local-host du VD vers la machine principale en utilisant adb

|

|

```

|

|

adb forward tcp:8008 tcp:8008

|

|

```

|

|

```markdown

|

|

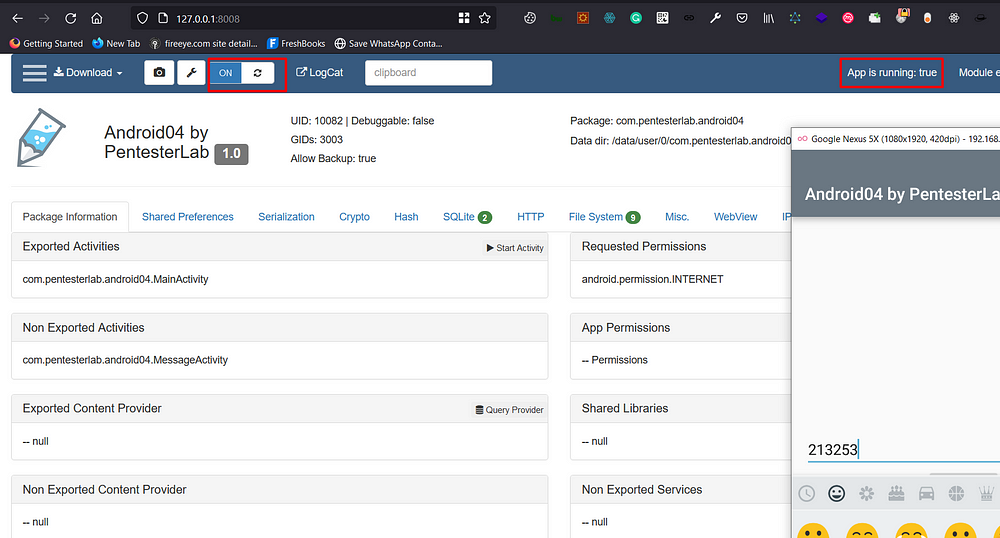

4. Cliquez maintenant sur le bouton "**LAUNCH APP**" puis visitez [`http://127.0.0.1:8008`](http://127.0.0.1:8008)

|

|

|

|

5. Cliquez maintenant sur le bouton Turn On pour inspecter l'application. (assurez-vous que le statut `App is running:` soit **True** avant de "Turn On")

|

|

|

|

|

|

|

|

|

|

<details>

|

|

|

|

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

|

|

|

Autres moyens de soutenir HackTricks :

|

|

|

|

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

|

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

|

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

|

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

|

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

|

|

|

</details>

|

|

```

|