7.5 KiB

Παγίδες Iframe

Μάθετε το χάκινγκ του AWS από το μηδέν μέχρι τον ήρωα με το htARTE (Ειδικός Κόκκινης Ομάδας AWS του HackTricks)!

Άλλοι τρόποι υποστήριξης των HackTricks:

- Αν θέλετε να δείτε την εταιρεία σας διαφημισμένη στα HackTricks ή να κατεβάσετε τα HackTricks σε μορφή PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα τηλεγραφήματος ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.

Βασικές Πληροφορίες

Αυτή η μορφή κατάχρησης του XSS μέσω iframes για την κλοπή πληροφοριών από τον χρήστη που κινείται στην ιστοσελίδα αρχικά δημοσιεύτηκε σε αυτά τα 2 άρθρα από το trustedsec.com: εδώ και εδώ.

Η επίθεση ξεκινά σε μια σελίδα ευάλωτη στο XSS όπου είναι δυνατόν να κάνετε τους θύματα να μην αφήσουν το XSS κάνοντάς τους να πλοηγούνται μέσα σε ένα iframe που καταλαμβάνει ολόκληρη την εφαρμογή ιστού.

Η επίθεση XSS θα φορτώσει βασικά την ιστοσελίδα σε ένα iframe στο 100% της οθόνης. Επομένως, το θύμα δεν θα παρατηρήσει ότι βρίσκεται μέσα σε ένα iframe. Στη συνέχεια, αν το θύμα πλοηγηθεί στη σελίδα κάνοντας κλικ σε σύνδεσμους μέσα στο iframe (μέσα στον ιστό), θα πλοηγείται μέσα στο iframe με το αυθαίρετο JS που φορτώνεται να κλέβει πληροφορίες από αυτή την πλοήγηση.

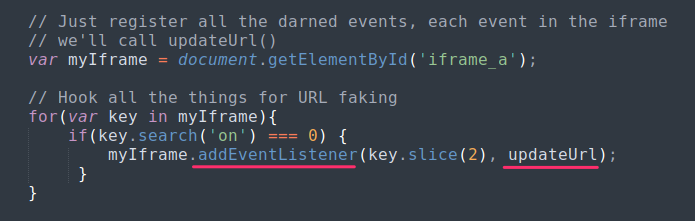

Επιπλέον, για να το κάνουμε πιο ρεαλιστικό, είναι δυνατόν να χρησιμοποιήσουμε κάποιους ακροατές για να ελέγξουμε πότε ένα iframe αλλάζει την τοποθεσία της σελίδας και να ενημερώσουμε το URL του προγράμματος περιήγησης με αυτές τις τοποθεσίες που ο χρήστης νομίζει ότι μετακινείται σελίδες χρησιμοποιώντας τον περιηγητή.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

Επιπλέον, είναι δυνατόν να χρησιμοποιήσουμε ακροατές για να κλέψουμε ευαίσθητες πληροφορίες, όχι μόνο από τις άλλες σελίδες που επισκέπτεται το θύμα, αλλά και τα δεδομένα που χρησιμοποιούνται για συμπλήρωση φορμών και αποστολή τους (διαπιστευτήρια;) ή για κλοπή της τοπικής αποθήκευσης...

Φυσικά, οι βασικοί περιορισμοί είναι ότι ένας χρήστης που κλείνει την καρτέλα ή βάζει ένα άλλο URL στον περιηγητή θα δραπετεύσει από το iframe. Ένας άλλος τρόπος να γίνει αυτό θα ήταν να ανανεώσετε τη σελίδα, ωστόσο, αυτό θα μπορούσε να είναι μερικώς αποτρεπτικό με το να απενεργοποιείτε το μενού περιβάλλοντος δεξιού κλικ κάθε φορά που φορτώνεται μια νέα σελίδα μέσα στο iframe ή να παρατηρείτε πότε η ποντίκα του χρήστη αφήνει το iframe, πιθανώς για να κάνει κλικ στο κουμπί ανανέωσης του περιηγητή και σε αυτή την περίπτωση το URL του περιηγητή ενημερώνεται με το αρχικό URL που είναι ευάλωτο στο XSS, οπότε αν ο χρήστης το ανανεώσει, θα πληγεί ξανά (σημειώστε ότι αυτό δεν είναι πολύ κρυφό).

Μάθετε το χάκινγκ του AWS από το μηδέν μέχρι τον ήρωα με το htARTE (Ειδικός Κόκκινης Ομάδας AWS του HackTricks)!

Άλλοι τρόποι υποστήριξης των HackTricks:

- Αν θέλετε να δείτε την εταιρεία σας διαφημισμένη στα HackTricks ή να κατεβάσετε τα HackTricks σε μορφή PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα τηλεγραφήματος ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.