4 KiB

Informações Básicas

OMI é uma ferramenta de gerenciamento de configuração remota de código aberto desenvolvida pela Microsoft. Agentes OMI são comumente encontrados instalados em servidores Linux do Azure quando os seguintes serviços estão em uso:

- Automação do Azure

- Atualização Automática do Azure

- Suite de Gerenciamento de Operações do Azure

- Análise de Log do Azure

- Gerenciamento de Configuração do Azure

- Diagnósticos do Azure

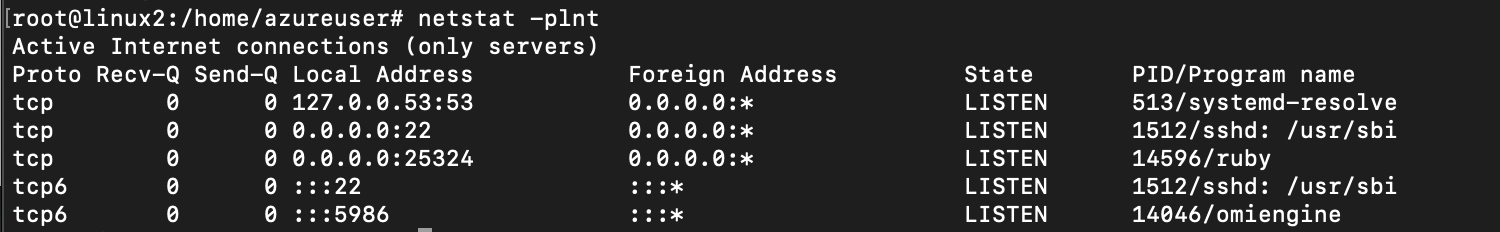

Quando esses serviços são configurados, o processo omiengine ouvirá em todas as interfaces e será executado como usuário root.

Porta padrão: 5985 (http), 5986 (https)

CVE-2021-38647

A partir de 16 de setembro, servidores Linux recém-criados no Azure ainda são embalados com uma versão vulnerável do agente OMI. Após implantar um servidor Linux e habilitar um dos serviços listados acima, o servidor estará em um estado vulnerável.

O servidor OMI recebe mensagens de gerenciamento de configuração via o endpoint /wsman. Tipicamente, um cabeçalho de autenticação é passado juntamente com a mensagem e o servidor OMI garantirá que o cliente esteja autorizado a se comunicar. Neste caso, a vulnerabilidade é que, quando não há cabeçalho de autenticação, o servidor aceita incorretamente a mensagem e executa a instrução sob o usuário root.

Ao postar uma carga útil SOAP "ExecuteShellCommand" para o servidor sem especificar um cabeçalho de autenticação, ele executará o comando como root.

<s:Envelope xmlns:s="http://www.w3.org/2003/05/soap-envelope" xmlns:a="http://schemas.xmlsoap.org/ws/2004/08/addressing"

...

<s:Body>

<p:ExecuteShellCommand_INPUT xmlns:p="http://schemas.dmtf.org/wbem/wscim/1/cim-schema/2/SCX_OperatingSystem">

<p:command>id</p:command>

<p:timeout>0</p:timeout>

</p:ExecuteShellCommand_INPUT>

</s:Body>

</s:Envelope>

Encontre o exploit completo em https://github.com/horizon3ai/CVE-2021-38647

Referências

- https://www.horizon3.ai/omigod-rce-vulnerability-in-multiple-azure-linux-deployments/

- https://blog.wiz.io/omigod-critical-vulnerabilities-in-omi-azure/

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de cibersegurança? Você quer ver sua empresa anunciada no HackTricks? ou quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e hacktricks-cloud repo.