7.7 KiB

Wireshark tricks

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Improve your Wireshark skills

Tutorials

다음 튜토리얼은 멋진 기본 트릭을 배우기에 훌륭합니다:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Analysed Information

Expert Information

_Analyze --> Expert Information_을 클릭하면 패킷 분석에서 발생하는 일에 대한 개요를 볼 수 있습니다:

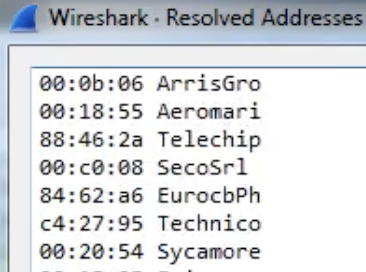

Resolved Addresses

Statistics --> Resolved Addresses 아래에서 Wireshark에 의해 "해결된" 여러 정보를 찾을 수 있습니다. 예를 들어 포트/전송 프로토콜, MAC에서 제조업체까지 등입니다. 통신에 관련된 내용을 아는 것은 흥미롭습니다.

Protocol Hierarchy

Statistics --> Protocol Hierarchy 아래에서 통신에 관련된 프로토콜과 그에 대한 데이터를 찾을 수 있습니다.

Conversations

Statistics --> Conversations 아래에서 통신의 대화 요약과 그에 대한 데이터를 찾을 수 있습니다.

Endpoints

Statistics --> Endpoints 아래에서 통신의 엔드포인트 요약과 각 엔드포인트에 대한 데이터를 찾을 수 있습니다.

DNS info

Statistics --> DNS 아래에서 캡처된 DNS 요청에 대한 통계를 찾을 수 있습니다.

I/O Graph

Statistics --> I/O Graph 아래에서 통신의 그래프를 찾을 수 있습니다.

Filters

여기에서 프로토콜에 따라 Wireshark 필터를 찾을 수 있습니다: https://www.wireshark.org/docs/dfref/

기타 흥미로운 필터:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- HTTP 및 초기 HTTPS 트래픽

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- HTTP 및 초기 HTTPS 트래픽 + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- HTTP 및 초기 HTTPS 트래픽 + TCP SYN + DNS 요청

Search

세션의 패킷 내에서 내용을 검색하려면 _CTRL+f_를 누르십시오. 오른쪽 버튼을 클릭한 후 열 편집을 통해 기본 정보 바(No., Time, Source 등)에 새 레이어를 추가할 수 있습니다.

Free pcap labs

다음의 무료 챌린지로 연습하세요: https://www.malware-traffic-analysis.net/

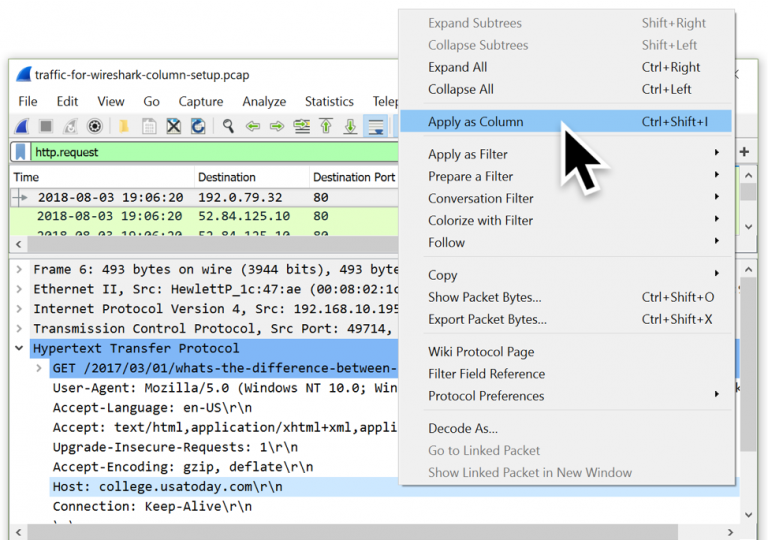

Identifying Domains

Host HTTP 헤더를 보여주는 열을 추가할 수 있습니다:

그리고 시작 HTTPS 연결에서 서버 이름을 추가하는 열(ssl.handshake.type == 1)을 추가할 수 있습니다:

Identifying local hostnames

From DHCP

현재 Wireshark에서는 bootp 대신 DHCP를 검색해야 합니다.

From NBNS

Decrypting TLS

Decrypting https traffic with server private key

edit>preference>protocol>ssl>

_서버의 모든 데이터와 개인 키(IP, Port, Protocol, Key file 및 password)를 추가하려면 Edit_를 누르십시오.

Decrypting https traffic with symmetric session keys

Firefox와 Chrome 모두 TLS 세션 키를 기록할 수 있는 기능이 있으며, 이를 Wireshark와 함께 사용하여 TLS 트래픽을 복호화할 수 있습니다. 이를 통해 보안 통신에 대한 심층 분석이 가능합니다. 이 복호화를 수행하는 방법에 대한 자세한 내용은 Red Flag Security의 가이드에서 확인할 수 있습니다.

이를 감지하려면 환경 내에서 변수 SSLKEYLOGFILE을 검색하십시오.

공유 키 파일은 다음과 같이 보일 것입니다:

Wireshark에 이를 가져오려면 _edit > preference > protocol > ssl > (Pre)-Master-Secret 로그 파일 이름에 가져오십시오:

ADB communication

APK가 전송된 ADB 통신에서 APK를 추출합니다:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.