8.5 KiB

Wiresharkのトリック

Wiresharkのトリック

ゼロからヒーローまでAWSハッキングを学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したい場合やHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksスウォッグを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクションを見つける

- **💬 Discordグループ**に参加するか、telegramグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローする

- HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出して、あなたのハッキングトリックを共有する

Wiresharkスキルの向上

チュートリアル

以下のチュートリアルは、いくつかのクールな基本的なトリックを学ぶのに素晴らしいです:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

分析情報

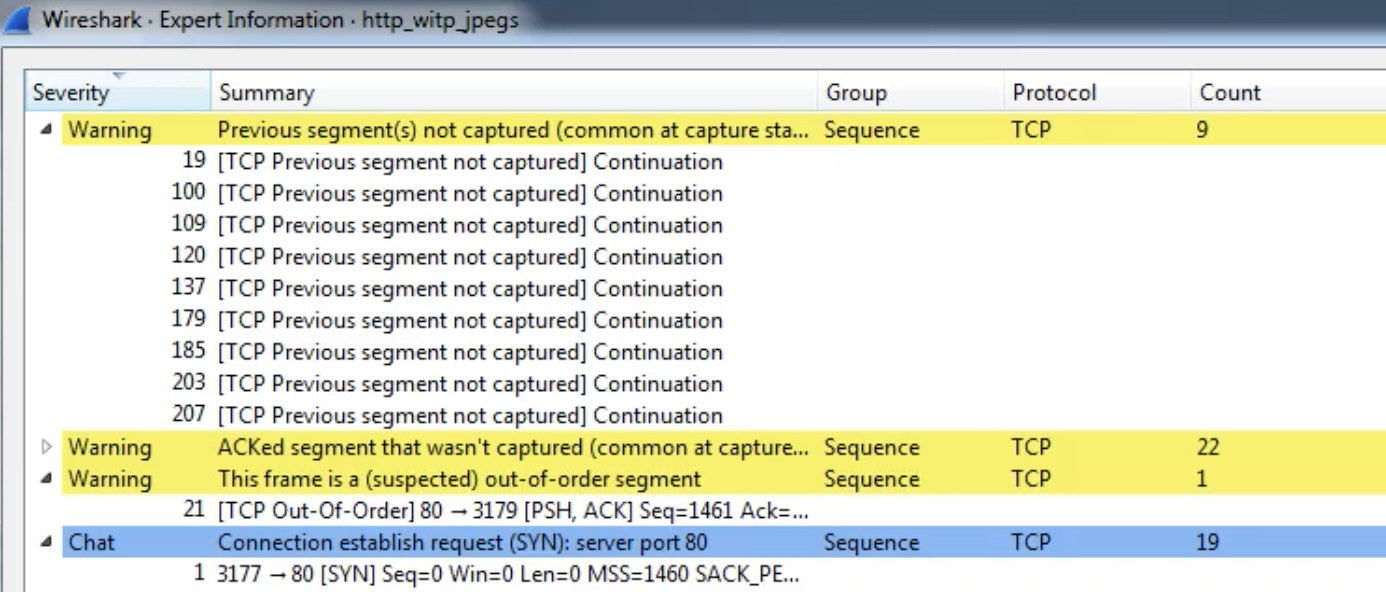

専門家情報

Analyze --> _Expert Information_をクリックすると、分析されたパケットで何が起こっているかの概要が表示されます:

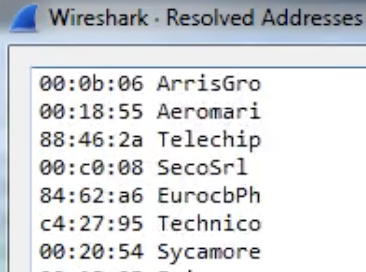

解決されたアドレス

Statistics --> _Resolved Addresses_の下には、wiresharkによって解決されたポート/トランスポートからプロトコル、MACから製造業者など、いくつかの情報が表示されます。通信に何が関与しているかを知ることは興味深いです。

プロトコル階層

Statistics --> _Protocol Hierarchy_の下には、通信に関与しているプロトコルとそれに関するデータが表示されます。

会話

Statistics --> _Conversations_の下には、通信中の会話の要約とそれに関するデータが表示されます。

エンドポイント

Statistics --> _Endpoints_の下には、通信中のエンドポイントの要約とそれに関するデータが表示されます。

DNS情報

Statistics --> _DNS_の下には、キャプチャされたDNSリクエストに関する統計が表示されます。

I/Oグラフ

Statistics --> _I/O Graph_の下には、通信のグラフが表示されます。

フィルター

ここでは、プロトコルに応じたWiresharkフィルターを見つけることができます:https://www.wireshark.org/docs/dfref/

他の興味深いフィルター:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- HTTPおよび初期HTTPSトラフィック

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- HTTPおよび初期HTTPSトラフィック + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- HTTPおよび初期HTTPSトラフィック + TCP SYN + DNSリクエスト

検索

セッションのパケット内のコンテンツを検索したい場合は、_CTRL+f_を押します。右ボタンを押してから列を編集することで、メイン情報バーに新しいレイヤーを追加できます(番号、時間、ソースなど)。

無料のpcapラボ

無料のチャレンジで練習する:https://www.malware-traffic-analysis.net/

ドメインの識別

Host HTTPヘッダーを表示する列を追加できます:

そして、初期化されたHTTPS接続からサーバー名を追加する列を追加できます(ssl.handshake.type == 1):

ローカルホスト名の識別

DHCPから

現在のWiresharkでは、bootpの代わりにDHCPを検索する必要があります

NBNSから

TLSの復号化

サーバーの秘密鍵を使用してhttpsトラフィックを復号化する

edit>preference>protocol>ssl>

_Edit_を押して、サーバーとプライベートキーのすべてのデータを追加します(IP、ポート、プロトコル、キーファイル、パスワード)

対称セッションキーを使用してhttpsトラフィックを復号化する

FirefoxとChromeの両方には、TLSセッションキーを記録する機能があり、これをWiresharkで使用してTLSトラフィックを復号化できます。これにより、セキュアな通信の詳細な分析が可能になります。この復号化を実行する方法の詳細については、Red Flag Securityのガイドで見つけることができます。

これを検出するには、環境内でSSLKEYLOGFILE変数を検索します

共有キーのファイルは次のようになります:

Wiresharkにこれをインポートするには、_edit > preference > protocol > ssl > に移動し、(Pre)-Master-Secretログファイル名にインポートします:

ADB通信

APKが送信されたADB通信からAPKを抽出します:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

htARTE(HackTricks AWS Red Team Expert) を使用して、ゼロからヒーローまでAWSハッキングを学ぶ!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したいまたはHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksスワッグを入手する

- The PEASS Familyを発見し、独占的なNFTsコレクションをご覧ください

- 💬 Discordグループまたはtelegramグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローしてください。

- ハッキングトリックを共有するには、HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出してください。