4 KiB

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Bazı uygulamalar kullanıcı tarafından indirilen sertifikaları sevmez, bu nedenle bazı uygulamalar için web trafiğini incelemek amacıyla uygulamayı decompile etmemiz, birkaç şey eklememiz ve yeniden derlememiz gerekir.

Otomatik

Araç https://github.com/shroudedcode/apk-mitm gerekli değişiklikleri otomatik olarak yapacak ve istekleri yakalamaya başlayacak ve ayrıca sertifika pinlemesini devre dışı bırakacaktır (varsa).

Manuel

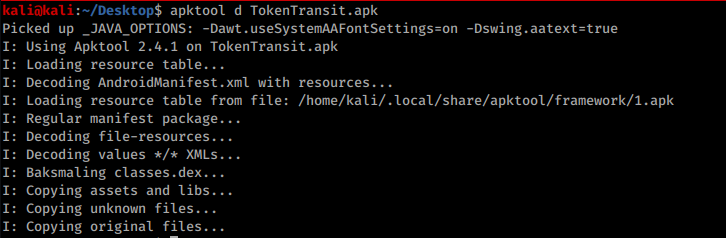

Öncelikle uygulamayı decompile ediyoruz: apktool d *file-name*.apk

Ardından Manifest.xml dosyasına gidiyoruz ve <\application android> etiketine kadar kaydırıyoruz ve eğer yoksa aşağıdaki satırı ekleyeceğiz:

android:networkSecurityConfig="@xml/network_security_config

Eklenmeden önce:

Eklendikten sonra:

Şimdi res/xml klasörüne gidin ve aşağıdaki içeriklerle network_security_config.xml adında bir dosya oluşturun/değiştirin:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

Sonra dosyayı kaydedin ve tüm dizinlerden çıkın ve apk'yı aşağıdaki komutla yeniden oluşturun: apktool b *folder-name/* -o *output-file.apk*

Son olarak, sadece yeni uygulamayı imzalamanız gerekiyor. Bunu nasıl imzalayacağınızı öğrenmek için bu sayfanın Smali - Decompiling/[Modifying]/Compiling bölümünü okuyun.

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.