9.9 KiB

Extensiones del sistema macOS

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.

Extensiones del sistema / Marco de seguridad de punto final

A diferencia de las extensiones del kernel, las extensiones del sistema se ejecutan en el espacio de usuario en lugar del espacio del kernel, lo que reduce el riesgo de un fallo del sistema debido al mal funcionamiento de la extensión.

Existen tres tipos de extensiones del sistema: extensiones de DriverKit, extensiones de red y extensiones de seguridad de punto final.

Extensiones de DriverKit

DriverKit es un reemplazo para las extensiones del kernel que proporcionan soporte de hardware. Permite que los controladores de dispositivos (como los controladores USB, serie, NIC y HID) se ejecuten en el espacio de usuario en lugar del espacio del kernel. El marco de trabajo DriverKit incluye versiones de espacio de usuario de ciertas clases de I/O Kit, y el kernel reenvía los eventos normales de I/O Kit al espacio de usuario, ofreciendo un entorno más seguro para que estos controladores se ejecuten.

Extensiones de red

Las extensiones de red proporcionan la capacidad de personalizar los comportamientos de la red. Hay varios tipos de extensiones de red:

- Proxy de aplicación: se utiliza para crear un cliente VPN que implementa un protocolo VPN personalizado orientado al flujo. Esto significa que maneja el tráfico de red en función de las conexiones (o flujos) en lugar de los paquetes individuales.

- Túnel de paquetes: se utiliza para crear un cliente VPN que implementa un protocolo VPN personalizado orientado a paquetes. Esto significa que maneja el tráfico de red en función de los paquetes individuales.

- Filtrar datos: se utiliza para filtrar "flujos" de red. Puede monitorear o modificar los datos de red a nivel de flujo.

- Filtrar paquetes: se utiliza para filtrar paquetes de red individuales. Puede monitorear o modificar los datos de red a nivel de paquete.

- Proxy DNS: se utiliza para crear un proveedor DNS personalizado. Se puede utilizar para monitorear o modificar las solicitudes y respuestas de DNS.

Marco de seguridad de punto final

Endpoint Security es un marco proporcionado por Apple en macOS que proporciona un conjunto de API para la seguridad del sistema. Está destinado a ser utilizado por proveedores de seguridad y desarrolladores para construir productos que puedan monitorear y controlar la actividad del sistema para identificar y proteger contra actividades maliciosas.

Este marco proporciona una colección de API para monitorear y controlar la actividad del sistema, como ejecuciones de procesos, eventos del sistema de archivos, eventos de red y del kernel.

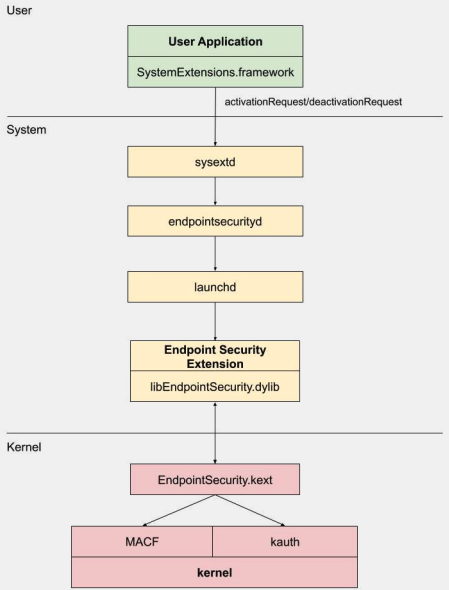

El núcleo de este marco se implementa en el kernel, como una extensión del kernel (KEXT) ubicada en /System/Library/Extensions/EndpointSecurity.kext. Esta KEXT está compuesta por varios componentes clave:

- EndpointSecurityDriver: actúa como el "punto de entrada" para la extensión del kernel. Es el punto principal de interacción entre el sistema operativo y el marco de seguridad de punto final.

- EndpointSecurityEventManager: este componente es responsable de implementar ganchos del kernel. Los ganchos del kernel permiten que el marco monitoree eventos del sistema interceptando llamadas del sistema.

- EndpointSecurityClientManager: gestiona la comunicación con los clientes del espacio de usuario, realizando un seguimiento de qué clientes están conectados y necesitan recibir notificaciones de eventos.

- EndpointSecurityMessageManager: envía mensajes y notificaciones de eventos a los clientes del espacio de usuario.

Los eventos que el marco de seguridad de punto final puede monitorear se clasifican en:

- Eventos de archivo

- Eventos de proceso

- Eventos de socket

- Eventos del kernel (como cargar/descargar una extensión del kernel o abrir un dispositivo I/O Kit)

Arquitectura del marco de seguridad de punto final

La comunicación del espacio de usuario con el marco de seguridad de punto final se realiza a través de la clase IOUserClient. Se utilizan dos subclases diferentes, según el tipo de llamante:

- EndpointSecurityDriverClient: requiere la concesión

com.apple.private.endpoint-security.manager, que solo posee el proceso del sistemaendpointsecurityd. - EndpointSecurityExternalClient: requiere la concesión

com.apple.developer.endpoint-security.client. Esto lo utilizaría típicamente el software de seguridad de terceros que necesita interactuar con el marco de seguridad de punto final.

Las extensiones del sistema de seguridad de punto final: libEndpointSecurity.dylib es la biblioteca C que utilizan las extensiones del sistema para comunicarse con el kernel. Esta biblioteca utiliza el I/O Kit (IOKit) para comunicarse con la extensión del kernel de seguridad de punto final.

endpointsecurityd es un demonio del sistema clave que participa en la gestión y el lanzamiento de extensiones del sistema de seguridad de punto final, especialmente durante el proceso de arranque temprano. Solo las extensiones del sistema marcadas con NSEndpointSecurityEarlyBoot en su archivo Info.plist reciben este tratamiento de arranque temprano.

Otro demonio del sistema, sysextd, valida las extensiones del sistema y las mueve a las ubicaciones del sistema adecuadas. Luego solicita al demonio relevante que cargue la extensión. El SystemExtensions.framework es responsable de activar y desactivar las extensiones del sistema.

Saltando ESF

ESF es utilizado por herramientas de seguridad que intentarán detectar a un equipo rojo, por lo que cualquier información sobre cómo evitarlo suena interesante.

CVE-2021-30965

El problema es que la aplicación de seguridad necesita tener permisos de acceso completo al disco. Por lo tanto, si un atacante pudiera eliminar eso, podría evitar que el software se ejecute:

tccutil reset All

Para más información sobre este bypass y otros relacionados, consulte la charla #OBTS v5.0: "The Achilles Heel of EndpointSecurity" - Fitzl Csaba

Al final, esto se solucionó dando el nuevo permiso kTCCServiceEndpointSecurityClient a la aplicación de seguridad gestionada por tccd para que tccutil no borre sus permisos y evitar que se ejecute.

Referencias

- OBTS v3.0: "Endpoint Security & Insecurity" - Scott Knight

- https://knight.sc/reverse%20engineering/2019/08/24/system-extension-internals.html

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS & HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.