6.7 KiB

111/TCP/UDP - Pentesting Portmapper

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud no github.

Informações Básicas

Fornece informações entre sistemas baseados em Unix. A porta é frequentemente sondada, pode ser usada para identificar o sistema operacional Nix e obter informações sobre serviços disponíveis. Porta usada com NFS, NIS ou qualquer serviço baseado em rpc.

Porta padrão: 111/TCP/UDP, 32771 no Oracle Solaris

PORT STATE SERVICE

111/tcp open rpcbind

Enumeração

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

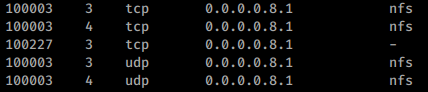

Às vezes não fornece nenhuma informação, em outras ocasiões você obterá algo assim:

Shodan

port:111 portmap

RPCBind + NFS

Se você encontrar o serviço NFS, provavelmente poderá listar e baixar (e talvez enviar) arquivos:

Leia 2049 - Pentesting no serviço NFS para aprender mais sobre como testar este protocolo.

NIS

Se você encontrar o serviço ypbind em execução:

Você pode tentar explorá-lo. De qualquer forma, antes de tudo, você precisará adivinhar o "nome de domínio" NIS da máquina (quando o NIS é instalado, é configurado um "nome de domínio") e sem conhecer este nome de domínio você não pode fazer nada.

Após obter o nome de domínio NIS para o ambiente (example.org neste caso), use o comando ypwhich para pingar o servidor NIS e ypcat para obter material sensível. Você deve alimentar hashes de senhas criptografadas no John the Ripper e, uma vez quebradas, você pode usá-las para avaliar o acesso ao sistema e privilégios.

root@kali:~# apt-get install nis

root@kali:~# ypwhich -d example.org 192.168.10.1

potatohead.example.org

root@kali:~# ypcat –d example.org –h 192.168.10.1 passwd.byname

tiff:noR7Bk6FdgcZg:218:101::/export/home/tiff:/bin/bash

katykat:d.K5tGUWCJfQM:2099:102::/export/home/katykat:/bin/bash

james:i0na7pfgtxi42:332:100::/export/home/james:/bin/tcsh

florent:nUNzkxYF0Hbmk:199:100::/export/home/florent:/bin/csh

dave:pzg1026SzQlwc:182:100::/export/home/dave:/bin/bash

yumi:ZEadZ3ZaW4v9.:1377:160::/export/home/yumi:/bin/bash

| Arquivo mestre | Mapa(s) | Notas |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | Contém nomes de host e detalhes de IP |

| /etc/passwd | passwd.byname, passwd.byuid | Arquivo de senha de usuário do NIS |

| /etc/group | group.byname, group.bygid | Arquivo de grupo do NIS |

| /usr/lib/aliases | mail.aliases | Detalhes de aliases de email |

Usuários RPC

Se você encontrar o serviço rusersd listado assim:

Você poderá enumerar os usuários da máquina. Para aprender como, leia 1026 - Pentesting Rsusersd.

Contornar Porta do Portmapper Filtrada

Se durante uma varredura nmap você ver portas abertas como NFS, mas a porta 111 estiver filtrada, você não será capaz de explorar essas portas.

No entanto, se você puder simular localmente um serviço de portmapper e tunelar a porta NFS da sua máquina para a vítima, você poderá usar ferramentas regulares para explorar esses serviços.

Mais informações em https://medium.com/@sebnemK/how-to-bypass-filtered-portmapper-port-111-27cee52416bc

Shodan

Portmap

Laboratórios para prática

- Pratique essas técnicas na máquina Irked HTB.

Comandos Automáticos HackTricks

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Provides information between Unix based systems. Port is often probed, it can be used to fingerprint the Nix OS, and to obtain information about available services. Port used with NFS, NIS, or any rpc-based service.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios do github HackTricks e HackTricks Cloud.