7.4 KiB

htARTE (HackTricks AWS Kırmızı Takım Uzmanı) ile sıfırdan kahraman olmak için AWS hackleme öğrenin!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek veya HackTricks'i PDF olarak indirmek için ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuz

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦 @carlospolopm'u takip edin.

- Hacking hilelerinizi HackTricks ve HackTricks Cloud github depolarına PR göndererek paylaşın.

Giriş

Bluetooth 4.0 spesifikasyonundan bu yana mevcut olan BLE, 2400 ila 2483.5 MHz aralığını kapsayan yalnızca 40 kanal kullanırken, geleneksel Bluetooth aynı aralıkta 79 kanal kullanır.

BLE cihazları, BLE cihazının varlığını diğer yakındaki cihazlara duyuran reklam paketleri (beacon'lar) göndererek iletişim kurar. Bu beacon'lar bazen veri gönderir.

Dinleyici cihaz, aynı yapıda olan SCAN isteği ile reklamcılık cihazına özel olarak gönderilen bir reklam paketine yanıt verebilir. Bu taramaya verilen yanıt, başlangıçta reklam isteğine sığmayan tam cihaz adı gibi ek bilgilerle birlikte reklam paketiyle aynı yapıyı kullanır.

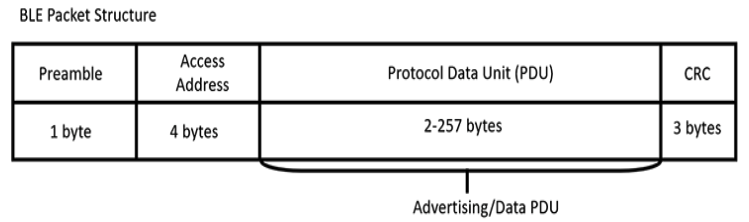

Önambul baytı frekansı senkronize ederken, dört baytlık erişim adresi, aynı kanallarda bağlantı kurmaya çalışan birden fazla cihazın bulunduğu senaryolarda kullanılan bir bağlantı tanımlayıcısıdır. Sonraki adımda, Protokol Veri Birimi (PDU), reklam verilerini içerir. Birkaç tür PDU vardır; en yaygın olarak kullanılanlar ADV_NONCONN_IND ve ADV_IND'dir. Cihazlar, yalnızca reklam paketinde veri iletimi yaparak bağlantı kabul etmiyorsa ADV_NONCONN_IND PDU türünü kullanır. Cihazlar, bağlantıya izin veriyorsa ve bir bağlantı kurulduktan sonra reklam paketi göndermeyi durdurursa ADV_IND'yi kullanır.

GATT

Generic Attribute Profile (GATT), cihazın verileri nasıl biçimlendireceğini ve aktaracağını tanımlar. BLE cihazının saldırı yüzeyini analiz ederken, genellikle dikkatinizi GATT (veya GATT'lar) üzerinde yoğunlaştırırsınız, çünkü bu, cihaz işlevselliğinin tetiklendiği ve verilerin nasıl depolandığı, gruplandığı ve değiştirildiği şeklidir. GATT, cihazın özelliklerini, açıklamalarını ve hizmetlerini 16 veya 32 bitlik değerler olarak bir tabloda listeler. Bir özellik, merkezi cihaz ve perifer arasında gönderilen bir veri değeridir. Bu özelliklerin açıklamaları olabilir ve bunlar hakkında ek bilgi sağlar. Özellikler, genellikle belirli bir eylemi gerçekleştirmekle ilgiliyse hizmetlerde gruplandırılır.

Numaralandırma

hciconfig #Check config, check if UP or DOWN

# If DOWN try:

sudo modprobe -c bluetooth

sudo hciconfig hci0 down && sudo hciconfig hci0 up

# Spoof MAC

spooftooph -i hci0 -a 11:22:33:44:55:66

GATTool

GATTool, başka bir cihazla bağlantı kurmayı, o cihazın özelliklerini listelemeyi ve özniteliklerini okuyup yazmayı sağlar.

GATTTool, -I seçeneğiyle etkileşimli bir kabuk başlatabilir:

gatttool -i hci0 -I

[ ][LE]> connect 24:62:AB:B1:A8:3E Attempting to connect to A4:CF:12:6C:B3:76 Connection successful

[A4:CF:12:6C:B3:76][LE]> characteristics

handle: 0x0002, char properties: 0x20, char value handle:

0x0003, uuid: 00002a05-0000-1000-8000-00805f9b34fb

handle: 0x0015, char properties: 0x02, char value handle:

0x0016, uuid: 00002a00-0000-1000-8000-00805f9b34fb

[...]

# Write data

gatttool -i <Bluetooth adapter interface> -b <MAC address of device> --char-write-req <characteristic handle> -n <value>

gatttool -b a4:cf:12:6c:b3:76 --char-write-req -a 0x002e -n $(echo -n "04dc54d9053b4307680a"|xxd -ps)

# Read data

gatttool -i <Bluetooth adapter interface> -b <MAC address of device> --char-read -a 0x16

# Read connecting with an authenticated encrypted connection

gatttool --sec-level=high -b a4:cf:12:6c:b3:76 --char-read -a 0x002c

Bettercap

Bettercap, bir ağ saldırı aracıdır ve BLE (Bluetooth Low Energy) cihazlarını hedef almak için kullanılabilir. Bu araç, BLE protokolünü kullanarak ağ trafiğini izlemek, saldırılar gerçekleştirmek ve güvenlik açıklarını keşfetmek için kullanılabilir.

Bettercap, BLE cihazlarına yönelik çeşitli saldırı tekniklerini destekler. Örneğin, BLE cihazlarını taklit ederek kimlik avı saldırıları gerçekleştirebilir veya BLE cihazlarına saldırarak veri sızıntısı yapabilirsiniz. Ayrıca, BLE cihazlarının güvenlik açıklarını tespit etmek için aktif tarama yapabilir ve bu cihazlara karşı saldırılar gerçekleştirebilirsiniz.

Bettercap, kullanıcı dostu bir arayüze sahiptir ve komut satırı aracılığıyla da kullanılabilir. Bu araç, BLE cihazlarını hedef almak için çeşitli modüller ve komutlar sunar. Bu modüller ve komutlar, BLE cihazlarını keşfetmek, ağ trafiğini izlemek, saldırılar gerçekleştirmek ve güvenlik açıklarını tespit etmek için kullanılabilir.

Bettercap, BLE cihazlarını hedef almak için etkili bir araçtır ve birçok farklı senaryoda kullanılabilir. Ancak, bu aracı kullanırken yasal ve etik sınırlar içinde kalmanız önemlidir. Ayrıca, hedeflediğiniz BLE cihazlarının sahiplerinin izni olmadan saldırı gerçekleştirmemeniz gerektiğini unutmayın.

# Start listening for beacons

sudo bettercap --eval "ble.recon on"

# Wait some time

>> ble.show # Show discovered devices

>> ble.enum <mac addr> # This will show the service, characteristics and properties supported

# Write data in a characteristic

>> ble.write <MAC ADDR> <UUID> <HEX DATA>

>> ble.write <mac address of device> ff06 68656c6c6f # Write "hello" in ff06

AWS hackleme becerilerini sıfırdan kahraman seviyesine öğrenmek için htARTE (HackTricks AWS Kırmızı Takım Uzmanı)'ı öğrenin!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamınızı görmek veya HackTricks'i PDF olarak indirmek için ABONELİK PLANLARINI kontrol edin!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuz

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦 @carlospolopm'ı takip edin.

- Hacking hilelerinizi HackTricks ve HackTricks Cloud github depolarına PR göndererek paylaşın.