14 KiB

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、最新バージョンのPEASSやHackTricksのPDFをダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

-

**ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリ**にPRを提出してください。

タイムスタンプ

攻撃者は、検出を回避するためにファイルのタイムスタンプを変更することに興味を持つかもしれません。

MFT内の属性$STANDARD_INFORMATIONと$FILE_NAMEには、タイムスタンプが含まれています。

両方の属性には、変更、アクセス、作成、およびMFTレジストリの変更(MACEまたはMACB)の4つのタイムスタンプがあります。

Windowsエクスプローラや他のツールは、**$STANDARD_INFORMATION**の情報を表示します。

TimeStomp - アンチフォレンジックツール

このツールは、$STANDARD_INFORMATION内のタイムスタンプ情報を変更しますが、$FILE_NAME内の情報は変更しません。したがって、不審な活動を特定することができます。

Usnjrnl

USNジャーナル(Update Sequence Number Journal)または変更ジャーナルは、Windows NTファイルシステム(NTFS)の機能であり、ボリュームへの変更の記録を保持します。

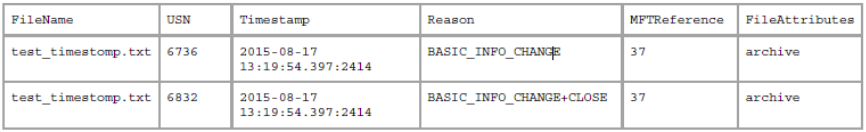

このレコードの変更を検索するために、UsnJrnl2Csvというツールを使用することができます。

前の画像は、ツールによって表示される出力で、いくつかの変更がファイルに行われたことがわかります。

$LogFile

ファイルシステムのすべてのメタデータの変更は、システムクラッシュ後の重要なファイルシステム構造の一貫した回復を保証するためにログに記録されます。これはwrite-ahead loggingと呼ばれます。

記録されたメタデータは、「$LogFile」という名前のファイルに格納されており、NTFSファイルシステムのルートディレクトリにあります。

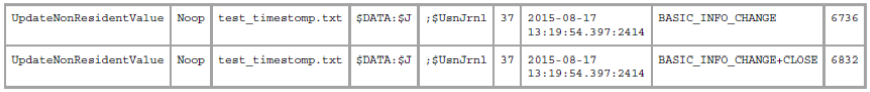

LogFileParserなどのツールを使用して、このファイルを解析し、変更を見つけることができます。

ツールの出力でも、いくつかの変更が行われたことがわかります。

同じツールを使用して、タイムスタンプが変更された時刻を特定することもできます。

- CTIME:ファイルの作成時刻

- ATIME:ファイルの変更時刻

- MTIME:ファイルのMFTレジストリの変更時刻

- RTIME:ファイルのアクセス時刻

$STANDARD_INFORMATIONと$FILE_NAMEの比較

変更されたファイルを特定する別の方法は、両方の属性の時間を比較し、不一致を探すことです。

ナノ秒

NTFSのタイムスタンプは、100ナノ秒の精度を持ちます。そのため、2010-10-10 10:10:00.000:0000のようなタイムスタンプを持つファイルは非常に不審です。

SetMace - アンチフォレンジックツール

このツールは、$STARNDAR_INFORMATIONと$FILE_NAMEの両方の属性を変更することができます。ただし、Windows Vista以降では、ライブOSがこの情報を変更するために必要です。

データの隠蔽

NFTSはクラスタと最小情報サイズを使用します。つまり、ファイルが1つのクラスタと半分を使用している場合、残りの半分はファイルが削除されるまで使用されません。そのため、このスラックスペースにデータを隠すことができます。

このような「隠された」スペースにデータを隠すことができるslackerなどのツールがあります。ただし、$logfileと$usnjrnlの分析によって、データが追加されたことがわかる場合があります。

その後、FTK Imagerなどのツールを使用してスラックスペースを取得することができます。この種のツールは、コンテンツを曖昧化したり、暗号化したりすることができます。

UsbKill

これは、USBポートに変更が検出された場合にコンピューターをシャットダウンするツールです。

これを発見する方法は、実行中のプロセスを調査し、実行中の各Pythonスクリプトを確認することです。

Live Linuxディストリビューション

これらのディストリビューションは、RAMメモリ内で実行されます。NTFSファイルシステムが書き込み権限でマウントされている場合にのみ、これらを検出することができます。読み取り権限のみでマウントされている場合、侵入を検出することはできません。

安全な削除

https://github.com/Claudio-C/awesome-data-sanitization

Windowsの設定

フォレンジック調査を困難にするために、いくつかのWindowsのログ記録方法を無効にすることができます。

タイムスタンプの無効化 - UserAssist

これは、ユーザーが実行した各実行可能ファイルの日付と時間を保持するレジストリキーです。

UserAssistを無効にするには、2つのステップが必要です。

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackProgsとHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackEnabledの2つのレジストリキーを0に設定して、UserAssistを無効にすることを示します。HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\<hash>のようなレジストリのサブツリーをクリアします。

タイムスタンプの無効化 - Prefetch

これは、Windowsシステムのパフォーマンスを向上させるために実行されたアプリケーションに関する情報を保存します。ただし、これはフォレンジックの実践にも役立ちます。

regeditを実行します。- ファイルパス

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\Memory Management\PrefetchParametersを選択します。 EnablePrefetcherとEnableSuperfetchの両方を右クリックし、値を1(または3)から0に変更します。- 再起動します。

タイムスタンプの無効化 - 最終アクセス時刻

Windows NTサーバーのNTFSボリュームからフォルダが開かれるたびに、システムはリストされた各フォルダのタイムスタンプフィールドである最終アクセス時刻を更新します。使用頻度の高いNTFSボリュームでは、これがパフォーマンスに影響する可能性があります。

- レジストリエディタ(Regedit.exe)を開きます。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystemに移動します。NtfsDisableLastAccessUpdateを探します。存在しない場合は、このDWORDを追加し、値を1に設定してプロセスを無効にします。- レジストリエディタを閉じ、サーバーを再起動します。

USBの履歴を削除する

すべてのUSBデバイスエントリは、PCまたはノートパソコンにUSBデバイスを接続するたびに作成されるサブキーを含むUSBSTORレジストリキーの下に保存されます。このキーはHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTORにあります。これを削除すると、USBの履歴が削除されます。

また、USBに関する情報を保存する別のファイルは、C:\Windows\INF内のsetupapi.dev.logです。これも削除する必要があります。

シャドウコピーの無効化

シャドウコピーをリストするには、vssadmin list shadowstorageを実行します。

シャドウコピーを削除するには、vssadmin delete shadowを実行します。

また、https://www.ubackup.com/windows-10/how-to-delete-shadow-copies-windows-10-5740.htmlで提案された手順に従ってGUIからも削除できます。

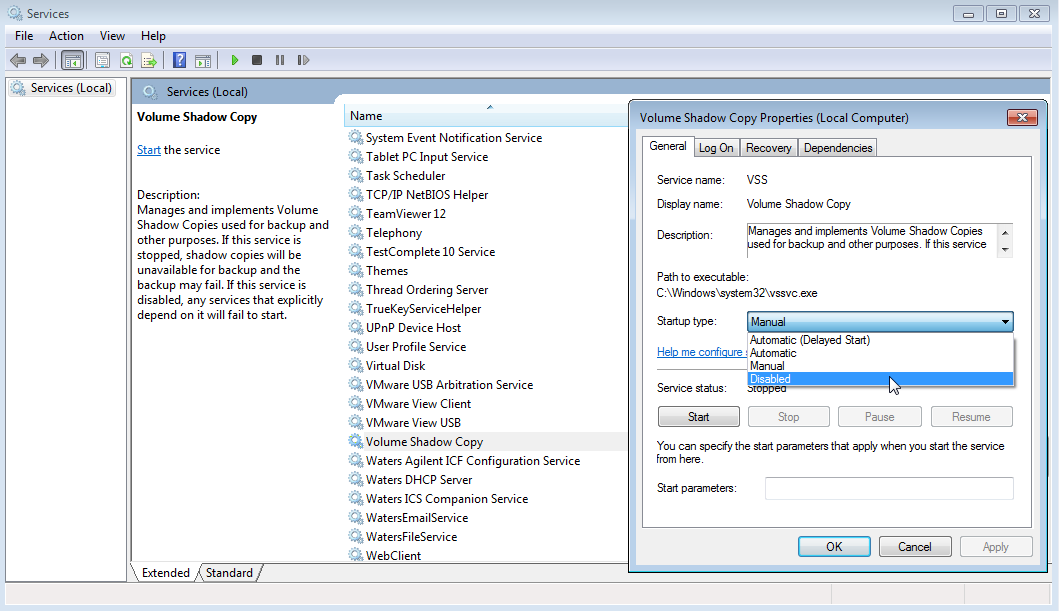

シャドウコピーを無効にするには:

- Windowsのスタートボタンに移動し、「services」と入力してテキスト検索ボックスに入力します。Servicesプログラムを開きます。

- リストから「Volume Shadow Copy」を見つけ、ハイライトして右クリックし、「プロパティ」を選択します。

- 「起動の種類」のドロップダウンメニューから「無効」を選択し、適用してOKをクリックします。

シャドウコピーでコピーされるファイルの構成も、レジストリHKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToSnapshotで変更することができます。

削除されたファイルの上書き

- Windowsツールを使用することができます:

cipher /w:Cこれにより、cipherにCドライブ内の使用可能な未使用ディスク領域からデータを削除するよう指示します。 - Eraserのようなツールも使用できます。

Windowsイベントログの削除

- Windows + R --> eventvwr.msc --> 「Windowsログ」を展開 --> 各カテゴリを右クリックし、「ログをクリア」を選択します。

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log }

Windowsイベントログの無効化

reg add 'HKLM\SYSTEM\CurrentControlSet\Services\eventlog' /v Start /t REG_DWORD /d 4 /f- サービスセクション内で「Windowsイベントログ」サービスを無効にします。

WEvtUtil.exec clear-logまたはWEvtUtil.exe cl

$UsnJrnlの無効化

fsutil usn deletejournal /d c:

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたりしたいですか? SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 DiscordグループまたはTelegramグループに参加するか、Twitter 🐦@carlospolopmをフォローしてください。

-

**ハッキングのトリックを共有するには、hacktricksのリポジトリとhacktricks-cloudのリポジトリ**にPRを提出してください。