6.1 KiB

Iframe Traps

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Basic Information

Ця форма зловживання XSS через iframe для крадіжки інформації у користувача, який переміщується по веб-сторінці, була спочатку опублікована в цих 2 постах на trustedsec.com: тут та тут.

Атака починається на сторінці, вразливій до XSS, де можливо змусити жертв не залишати XSS, змушуючи їх переміщатися в iframe, який займає всю веб-програму.

Атака XSS в основному завантажить веб-сторінку в iframe на 100% екрану. Тому жертва не помітить, що вона всередині iframe. Потім, якщо жертва переходить на сторінку, натискаючи посилання всередині iframe (всередині вебу), вона буде переміщатися всередині iframe з довільним JS, що краде інформацію з цього переміщення.

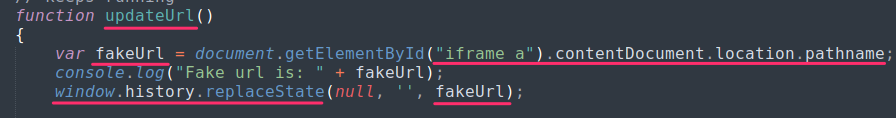

Більше того, щоб зробити це більш реалістичним, можливо використовувати деякі слухачі, щоб перевірити, коли iframe змінює місцезнаходження сторінки, і оновити URL браузера з тими місцями, де користувач думає, що він переміщується по сторінках, використовуючи браузер.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

Більше того, можливо використовувати слухачів для крадіжки чутливої інформації, не лише інших сторінок, які відвідує жертва, але й даних, що використовуються для заповнення форм і їх відправки (облікові дані?) або для крадіжки локального сховища...

Звичайно, основні обмеження полягають у тому, що жертва закриває вкладку або вводить іншу URL-адресу в браузері, що дозволяє вийти з iframe. Інший спосіб зробити це - оновити сторінку, однак це може бути частково запобігти шляхом відключення контекстного меню правої кнопки миші щоразу, коли нова сторінка завантажується всередині iframe, або помічаючи, коли миша користувача виходить з iframe, потенційно щоб натиснути кнопку перезавантаження браузера, і в цьому випадку URL браузера оновлюється з оригінальною URL-адресою, вразливою до XSS, тому, якщо користувач перезавантажить її, вона знову отримає отруєння (зауважте, що це не дуже непомітно).

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.