9.1 KiB

Wireshark ipuçları

Wireshark ipuçları

AWS hackleme konusunda sıfırdan kahramana dönüşün htARTE (HackTricks AWS Red Team Expert) ile öğrenin!

HackTricks'i desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız [ABONELİK PLANLARI]'na göz atın (https://github.com/sponsors/carlospolop)!

- Resmi PEASS & HackTricks ürünlerini edinin

- PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuz

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @hacktricks_live** takip edin.**

- Hacking ipuçlarınızı paylaşarak PR göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.

WhiteIntel

WhiteIntel, şirketin veya müşterilerinin hırsız kötü amaçlı yazılımlar tarafından tehlikeye atılıp atılmadığını kontrol etmek için ücretsiz işlevler sunan bir dark-web destekli arama motorudur.

WhiteIntel'in başlıca amacı, bilgi çalan kötü amaçlı yazılımlardan kaynaklanan hesap ele geçirmeleri ve fidye saldırılarıyla mücadele etmektir.

Websitesini ziyaret edebilir ve motorlarını ücretsiz deneyebilirsiniz:

{% embed url="https://whiteintel.io" %}

Wireshark becerilerinizi geliştirin

Eğitimler

Aşağıdaki eğitimler, bazı harika temel ipuçları öğrenmek için harikadır:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Analiz Edilen Bilgiler

Uzman Bilgiler

Analyze --> Expert Information üzerine tıkladığınızda, analiz edilen paketlerde neler olduğuna dair bir genel bakış elde edersiniz:

Çözülen Adresler

Statistics --> Çözülen Adresler altında, wireshark tarafından çözülen port/taşıma protokolüne, MAC'ten üreticiye vb. dair çeşitli bilgiler bulabilirsiniz. İletişimde neyin etkilendiğini bilmek ilginçtir.

Protokol Hiyerarşisi

Statistics --> Protokol Hiyerarşisi altında, iletişimde yer alan protokoller ve bunlar hakkında bilgiler bulabilirsiniz.

Konuşmalar

Statistics --> Konuşmalar altında, iletişimdeki konuşmaların özetini ve bunlar hakkında bilgileri bulabilirsiniz.

Uç Noktalar

Statistics --> Uç Noktalar altında, iletişimdeki uç noktaların özetini ve her biri hakkındaki bilgileri bulabilirsiniz.

DNS bilgisi

Statistics --> DNS altında, yakalanan DNS isteği hakkında istatistikler bulabilirsiniz.

I/O Grafik

Statistics --> I/O Grafik altında, iletişimin bir grafikini bulabilirsiniz.

Filtreler

Burada, protokole bağlı olarak wireshark filtresi bulabilirsiniz: https://www.wireshark.org/docs/dfref/

Diğer ilginç filtreler:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- HTTP ve başlangıçtaki HTTPS trafiği

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- HTTP ve başlangıçtaki HTTPS trafiği + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- HTTP ve başlangıçtaki HTTPS trafiği + TCP SYN + DNS istekleri

Arama

Oturumların paketlerindeki içerik için arama yapmak istiyorsanız CTRL+f tuşuna basın. Ana bilgi çubuğuna yeni katmanlar ekleyebilirsiniz (No., Zaman, Kaynak, vb.) sağ tıkladıktan sonra sütunu düzenleyerek.

Ücretsiz pcap laboratuvarları

Ücretsiz zorluklarla pratik yapın: https://www.malware-traffic-analysis.net/

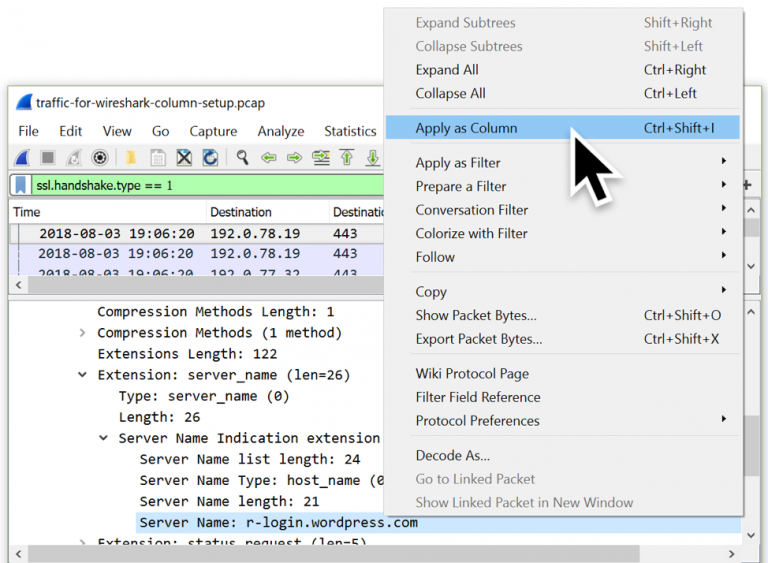

Alanları Tanımlama

Host HTTP başlığını gösteren bir sütun ekleyebilirsiniz:

Ve başlatılan bir HTTPS bağlantısından Sunucu adını ekleyen bir sütun:

Yerel ana bilgisayar adlarını tanımlama

DHCP'den

Mevcut Wireshark'ta bootp yerine DHCP aramalısınız

NBNS'den

TLS'nin Şifresini Çözme

Sunucu özel anahtarı ile https trafiğini çözme

düzenle>t tercih>protokol>ssl>

Düzenle düğmesine basın ve sunucunun ve özel anahtarın tüm verilerini (IP, Port, Protokol, Anahtar dosyası ve şifre) ekleyin

Simetrik oturum anahtarları ile https trafiğini çözme

Hem Firefox hem de Chrome, Wireshark'ın TLS trafiğini çözmek için kullanabileceği TLS oturum anahtarlarını kaydetme yeteneğine sahiptir. Bu, güvenli iletişimin detaylı analizine olanak tanır. Bu şifre çözümünü nasıl gerçekleştireceğinizle ilgili daha fazla ayrıntıya Red Flag Security rehberinde bulabilirsiniz.

Bunu tespit etmek için ortam içinde SSLKEYLOGFILE değişkenini arayın

Paylaşılan anahtarlar dosyası şuna benzer olacaktır:

Bunu wireshark'a içe aktarmak için _düzenle > tercih > protokol > ssl > ve (Ön)-Anahtar-Gizli günlük dosya adına içe aktarın:

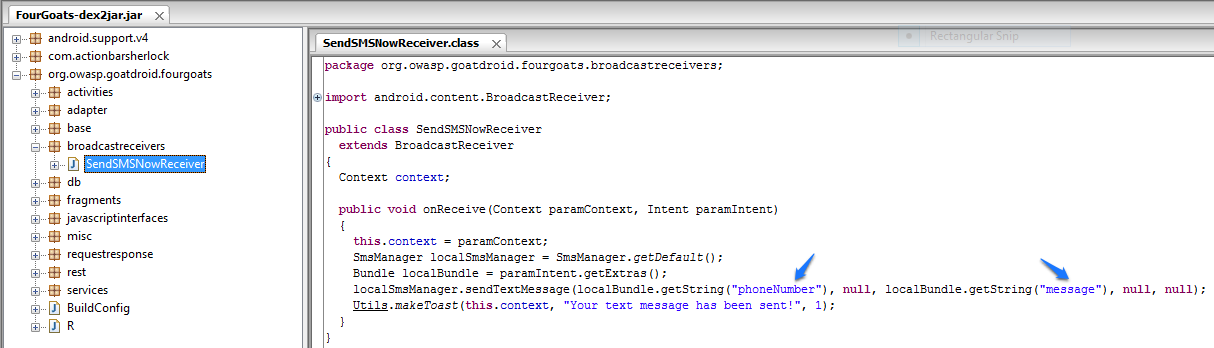

ADB iletişimi

APK'nın gönderildiği bir ADB iletişiminden APK çıkarın:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

WhiteIntel

WhiteIntel karanlık ağ destekli bir arama motorudur ve şirketin veya müşterilerinin hırsız kötü amaçlı yazılımlar tarafından kompromize edilip edilmediğini kontrol etmek için ücretsiz işlevler sunar.

WhiteIntel'in temel amacı, bilgi çalan kötü amaçlı yazılımlardan kaynaklanan hesap ele geçirmeleri ve fidye yazılım saldırılarıyla mücadele etmektir.

Websitesini ziyaret ederek ve motorlarını ücretsiz deneyebilirsiniz:

{% embed url="https://whiteintel.io" %}

Sıfırdan kahraman olmak için AWS hackleme öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuz

- 💬 Discord grubuna veya telegram grubuna katılın veya bizi Twitter 🐦 @hacktricks_live'da takip edin.**

- Hacking püf noktalarınızı paylaşarak PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.