4 KiB

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

일부 애플리케이션은 사용자가 다운로드한 인증서를 좋아하지 않으므로, 일부 앱의 웹 트래픽을 검사하기 위해 실제로 애플리케이션을 디컴파일하고 몇 가지를 추가한 후 다시 컴파일해야 합니다.

자동

도구 https://github.com/shroudedcode/apk-mitm는 요청을 캡처하기 위해 애플리케이션에 필요한 변경 사항을 자동으로 적용하고 인증서 핀닝을 비활성화합니다(있는 경우).

수동

먼저 앱을 디컴파일합니다: apktool d *file-name*.apk

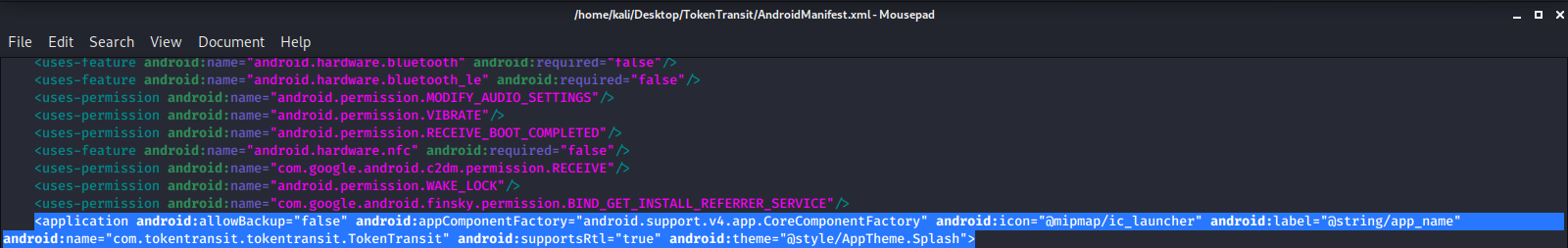

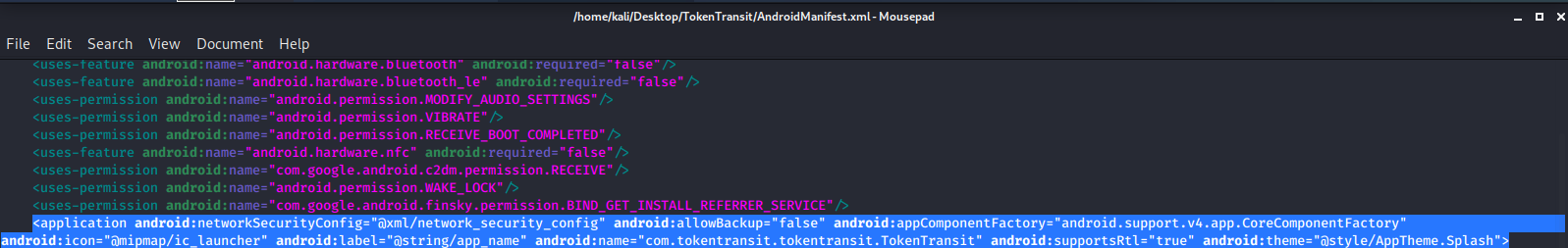

그런 다음 Manifest.xml 파일로 들어가 <\application android> 태그로 스크롤하여 다음 줄이 없으면 추가합니다:

android:networkSecurityConfig="@xml/network_security_config"

추가 전:

추가 후:

이제 res/xml 폴더로 들어가 network_security_config.xml이라는 파일을 다음 내용으로 생성/수정합니다:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

그런 다음 파일을 저장하고 모든 디렉토리에서 나와서 다음 명령어로 apk를 다시 빌드합니다: apktool b *folder-name/* -o *output-file.apk*

마지막으로, 새 애플리케이션에 서명해야 합니다. 서명하는 방법을 배우려면 이 페이지의 Smali - Decompiling/[Modifying]/Compiling 섹션을 읽으세요.

{% hint style="success" %}

AWS 해킹 배우기 및 연습하기: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP 해킹 배우기 및 연습하기:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks 지원하기

- 구독 계획 확인하기!

- **💬 Discord 그룹 또는 텔레그램 그룹에 참여하거나 Twitter 🐦 @hacktricks_live를 팔로우하세요.

- HackTricks 및 HackTricks Cloud github 리포지토리에 PR을 제출하여 해킹 팁을 공유하세요.