6.3 KiB

Linux Environment Variables

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

グローバル変数

グローバル変数は子プロセスによって継承されます。

現在のセッションのためにグローバル変数を作成するには、次のようにします:

export MYGLOBAL="hello world"

echo $MYGLOBAL #Prints: hello world

この変数は、現在のセッションとその子プロセスからアクセス可能です。

変数を削除するには、次のようにします:

unset MYGLOBAL

ローカル変数

ローカル変数は現在のシェル/スクリプトによってのみアクセスできます。

LOCAL="my local"

echo $LOCAL

unset LOCAL

現在の変数のリスト

set

env

printenv

cat /proc/$$/environ

cat /proc/`python -c "import os; print(os.getppid())"`/environ

Common variables

From: https://geek-university.com/linux/common-environment-variables/

- DISPLAY – Xによって使用されるディスプレイ。この変数は通常**:0.0**に設定されており、これは現在のコンピュータの最初のディスプレイを意味します。

- EDITOR – ユーザーの好みのテキストエディタ。

- HISTFILESIZE – 履歴ファイルに含まれる最大行数。

- HISTSIZE – ユーザーがセッションを終了したときに履歴ファイルに追加される行数。

- HOME – あなたのホームディレクトリ。

- HOSTNAME – コンピュータのホスト名。

- LANG – 現在の言語。

- MAIL – ユーザーのメールスプールの場所。通常は**/var/spool/mail/USER**。

- MANPATH – マニュアルページを検索するためのディレクトリのリスト。

- OSTYPE – オペレーティングシステムの種類。

- PS1 – bashのデフォルトプロンプト。

- PATH – バイナリファイルを実行するためのすべてのディレクトリのパスを格納します。ファイル名を指定するだけで、相対パスや絶対パスを使わずに実行できます。

- PWD – 現在の作業ディレクトリ。

- SHELL – 現在のコマンドシェルへのパス(例:/bin/bash)。

- TERM – 現在の端末タイプ(例:xterm)。

- TZ – あなたのタイムゾーン。

- USER – 現在のユーザー名。

Interesting variables for hacking

HISTFILESIZE

この変数の値を0に変更すると、セッションを終了したときに履歴ファイル(~/.bash_history)が削除されます。

export HISTFILESIZE=0

HISTSIZE

この変数の値を0に変更してください。そうすれば、セッションを終了すると、任意のコマンドが履歴ファイル(~/.bash_history)に追加されます。

export HISTSIZE=0

http_proxy & https_proxy

プロセスは、http または https を通じてインターネットに接続するために、ここで宣言された proxy を使用します。

export http_proxy="http://10.10.10.10:8080"

export https_proxy="http://10.10.10.10:8080"

SSL_CERT_FILE & SSL_CERT_DIR

プロセスはこれらの環境変数で示された証明書を信頼します。

export SSL_CERT_FILE=/path/to/ca-bundle.pem

export SSL_CERT_DIR=/path/to/ca-certificates

PS1

プロンプトの見た目を変更します。

ルート:

通常のユーザー:

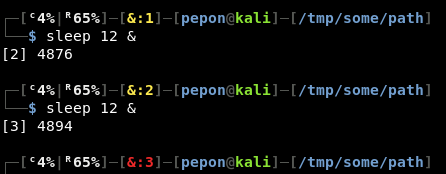

バックグラウンドジョブが1つ、2つ、3つ:

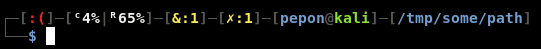

バックグラウンドジョブが1つ、停止したジョブが1つ、最後のコマンドが正しく終了しなかった:

{% hint style="success" %}

AWSハッキングを学び、練習する: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCPハッキングを学び、練習する:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricksをサポートする

- サブスクリプションプランを確認してください!

- **💬 Discordグループまたはテレグラムグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローしてください。

- HackTricksおよびHackTricks CloudのGitHubリポジトリにPRを提出してハッキングトリックを共有してください。