8.1 KiB

113 - Pentesting Ident

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Use Trickest to easily build and automate workflows powered by the world's most advanced community tools.

Get Access Today:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

Basic Information

Το Πρωτόκολλο Ident χρησιμοποιείται μέσω του Διαδικτύου για να συσχετίσει μια σύνδεση TCP με έναν συγκεκριμένο χρήστη. Αρχικά σχεδιασμένο για να βοηθήσει στη διαχείριση δικτύου και την ασφάλεια, λειτουργεί επιτρέποντας σε έναν διακομιστή να ρωτήσει έναν πελάτη στην πόρτα 113 για να ζητήσει πληροφορίες σχετικά με τον χρήστη μιας συγκεκριμένης σύνδεσης TCP.

Ωστόσο, λόγω σύγχρονων ανησυχιών σχετικά με την ιδιωτικότητα και την πιθανότητα κακής χρήσης, η χρήση του έχει μειωθεί καθώς μπορεί ακούσια να αποκαλύψει πληροφορίες χρηστών σε μη εξουσιοδοτημένα μέρη. Συνιστώνται ενισχυμένα μέτρα ασφαλείας, όπως κρυπτογραφημένες συνδέσεις και αυστηροί έλεγχοι πρόσβασης, για να μετριαστούν αυτοί οι κίνδυνοι.

Προεπιλεγμένη θύρα: 113

PORT STATE SERVICE

113/tcp open ident

Αναγνώριση

Χειροκίνητα - Λάβετε χρήστη/Καθορίστε την υπηρεσία

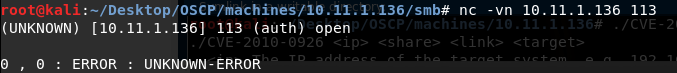

Εάν μια μηχανή εκτελεί την υπηρεσία ident και samba (445) και είστε συνδεδεμένοι στο samba χρησιμοποιώντας την θύρα 43218. Μπορείτε να λάβετε ποιος χρήστης εκτελεί την υπηρεσία samba κάνοντας:

Εάν απλώς πατήσετε enter όταν συνδεθείτε στην υπηρεσία:

Άλλα σφάλματα:

Nmap

Από προεπιλογή (`-sC``) το nmap θα αναγνωρίσει κάθε χρήστη κάθε εκτελούμενης θύρας:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3p2 Debian 9 (protocol 2.0)

|_auth-owners: root

| ssh-hostkey:

| 1024 88:23:98:0d:9d:8a:20:59:35:b8:14:12:14:d5:d0:44 (DSA)

|_ 2048 6b:5d:04:71:76:78:56:96:56:92:a8:02:30:73:ee:fa (RSA)

113/tcp open ident

|_auth-owners: identd

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: LOCAL)

|_auth-owners: root

445/tcp open netbios-ssn Samba smbd 3.0.24 (workgroup: LOCAL)

|_auth-owners: root

Ident-user-enum

Ident-user-enum είναι ένα απλό σενάριο PERL για να ερωτήσει την υπηρεσία ident (113/TCP) προκειμένου να προσδιορίσει τον κάτοχο της διαδικασίας που ακούει σε κάθε TCP θύρα ενός στοχευμένου συστήματος. Η λίστα των ονομάτων χρηστών που συγκεντρώνονται μπορεί να χρησιμοποιηθεί για επιθέσεις μαντεψιάς κωδικών πρόσβασης σε άλλες υπηρεσίες δικτύου. Μπορεί να εγκατασταθεί με apt install ident-user-enum.

root@kali:/opt/local/recon/192.168.1.100# ident-user-enum 192.168.1.100 22 113 139 445

ident-user-enum v1.0 ( http://pentestmonkey.net/tools/ident-user-enum )

192.168.1.100:22 root

192.168.1.100:113 identd

192.168.1.100:139 root

192.168.1.100:445 root

Shodan

oident

Αρχεία

identd.conf

Χρησιμοποιήστε Trickest για να δημιουργήσετε και να αυτοματοποιήσετε ροές εργασίας που υποστηρίζονται από τα πιο προηγμένα εργαλεία της κοινότητας.

Αποκτήστε Πρόσβαση Σήμερα:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

HackTricks Αυτόματες Εντολές

Protocol_Name: Ident #Protocol Abbreviation if there is one.

Port_Number: 113 #Comma separated if there is more than one.

Protocol_Description: Identification Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for Ident

Note: |

The Ident Protocol is used over the Internet to associate a TCP connection with a specific user. Originally designed to aid in network management and security, it operates by allowing a server to query a client on port 113 to request information about the user of a particular TCP connection.

https://book.hacktricks.xyz/pentesting/113-pentesting-ident

Entry_2:

Name: Enum Users

Description: Enumerate Users

Note: apt install ident-user-enum ident-user-enum {IP} 22 23 139 445 (try all open ports)

{% hint style="success" %}

Μάθετε & εξασκηθείτε στο AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Μάθετε & εξασκηθείτε στο GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Υποστηρίξτε το HackTricks

- Ελέγξτε τα σχέδια συνδρομής!

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Μοιραστείτε κόλπα hacking υποβάλλοντας PRs στα HackTricks και HackTricks Cloud github repos.