mirror of

https://github.com/tennc/webshell

synced 2024-11-24 04:03:03 +00:00

Create bt_yincang_shell.md

from: https://mp.weixin.qq.com/s/-8JE1ovWKOorNr6MCAgejg wx_id: 漏洞推送

This commit is contained in:

parent

3fb8abd7c9

commit

a09c535f6d

1 changed files with 18 additions and 0 deletions

18

bt_yincang_shell.md

Normal file

18

bt_yincang_shell.md

Normal file

|

|

@ -0,0 +1,18 @@

|

|||

bt 面板隐藏webshell小技巧

|

||||

|

||||

最近宝塔的phpmyadmin,大家应该都已经知道了。我就不炒冷饭,最近也没有研究什么比较有含量的,就分享一个宝塔面板隐藏webshell的小技巧,比较水。

|

||||

|

||||

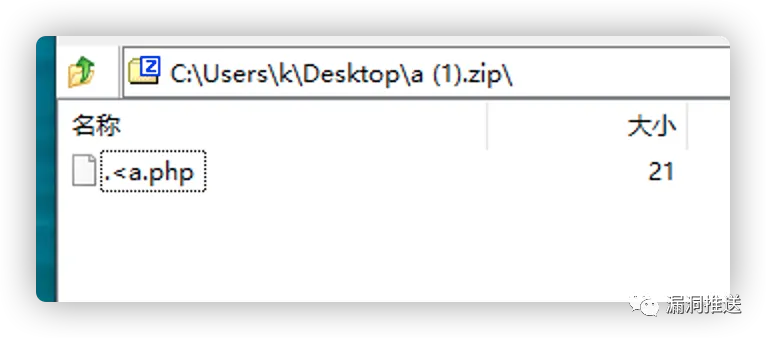

创建一个文件名为```.<a.php```的文件

|

||||

|

||||

|

||||

|

||||

解压出来以后,宝塔的文件管理面板中是不会出现的

|

||||

|

||||

|

||||

|

||||

但是文件是存在的

|

||||

|

||||

|

||||

而且可以正常访问

|

||||

|

||||

|

||||

Loading…

Reference in a new issue