5.1 KiB

Iframe Traps

{% hint style="success" %}

Apprenez et pratiquez le hacking AWS : HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Consultez les plans d'abonnement!

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PRs aux HackTricks et HackTricks Cloud dépôts github.

Basic Information

Cette forme d'abus de XSS via des iframes pour voler des informations à l'utilisateur naviguant sur la page web a été publiée à l'origine dans ces 2 articles de trustedsec.com : ici et ici.

L'attaque commence sur une page vulnérable à un XSS où il est possible de faire en sorte que les victimes ne quittent pas le XSS en les faisant naviguer dans une iframe qui occupe toute l'application web.

L'attaque XSS chargera essentiellement la page web dans une iframe occupant 100 % de l'écran. Par conséquent, la victime ne remarquera pas qu'elle est dans une iframe. Ensuite, si la victime navigue sur la page en cliquant sur des liens à l'intérieur de l'iframe (dans le web), elle sera en train de naviguer à l'intérieur de l'iframe avec le JS arbitraire chargé volant des informations de cette navigation.

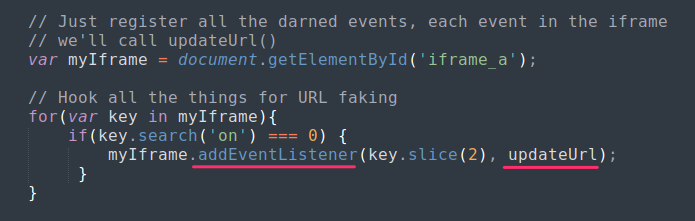

De plus, pour rendre cela plus réaliste, il est possible d'utiliser des écouteurs pour vérifier quand une iframe change la localisation de la page, et mettre à jour l'URL du navigateur avec ces emplacements que l'utilisateur pense qu'il se déplace entre les pages en utilisant le navigateur.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

De plus, il est possible d'utiliser des écouteurs pour voler des informations sensibles, non seulement les autres pages que la victime visite, mais aussi les données utilisées pour remplir des formulaires et les envoyer (identifiants ?) ou pour voler le stockage local...

Bien sûr, les principales limitations sont qu'une victime fermant l'onglet ou mettant une autre URL dans le navigateur échappera à l'iframe. Une autre façon de faire cela serait de rafraîchir la page, cependant, cela pourrait être partiellement prévenu en désactivant le menu contextuel du clic droit chaque fois qu'une nouvelle page est chargée à l'intérieur de l'iframe ou en remarquant quand la souris de l'utilisateur quitte l'iframe, potentiellement pour cliquer sur le bouton de rechargement du navigateur et dans ce cas, l'URL du navigateur est mise à jour avec l'URL originale vulnérable au XSS donc si l'utilisateur la recharge, elle sera à nouveau empoisonnée (notez que ce n'est pas très furtif).

{% hint style="success" %}

Apprenez et pratiquez le hacking AWS : HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Consultez les plans d'abonnement!

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PRs aux HackTricks et HackTricks Cloud dépôts github.