5.5 KiB

Información Básica

Terminal Access Controller Access Control System (TACACS) es un protocolo de seguridad que proporciona validación centralizada de usuarios que intentan obtener acceso a un router o NAS. TACACS+, una versión más reciente del protocolo TACACS original, proporciona servicios separados de autenticación, autorización y contabilidad (AAA).

PORT STATE SERVICE

49/tcp open tacacs

Puerto predeterminado: 49

Interceptar la clave de autenticación

Si un atacante logra interponerse entre el cliente y el servidor TACACS, puede interceptar la clave de autenticación en forma cifrada y luego realizar un ataque de fuerza bruta local contra ella. De esta manera, se puede realizar el ataque de fuerza bruta sin aparecer en los registros. Si se logra descifrar la clave, se podrá acceder al equipo de red y descifrar el tráfico en Wireshark.

MitM

Para realizar un ataque MitM, se puede utilizar un ataque de suplantación de ARP.

Fuerza bruta de la clave

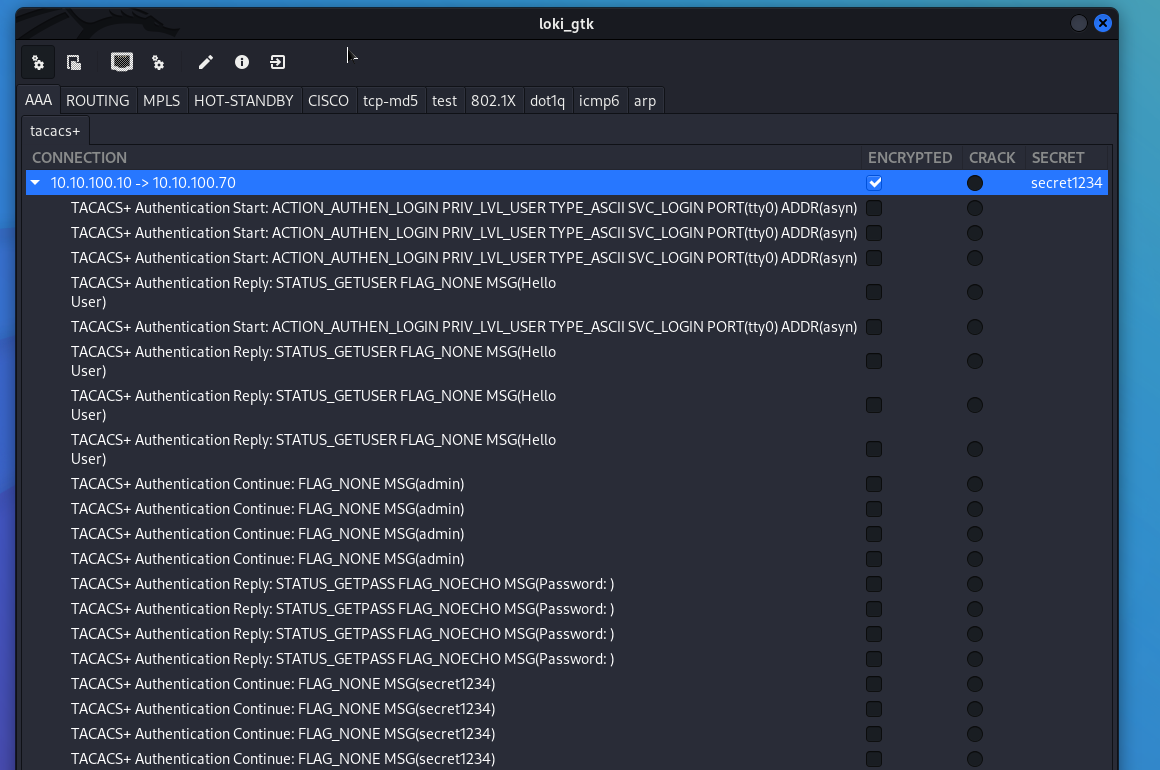

Ahora es necesario ejecutar Loki. Esta es una herramienta especial diseñada para analizar la seguridad de los protocolos L2/L3. Sus capacidades son tan buenas como las del popular Yersinia y es un competidor serio. Loki también puede realizar ataques de fuerza bruta contra claves TACACS. Si la clave se descifra con éxito (generalmente en formato cifrado MD5), se puede acceder al equipo y descifrar el tráfico cifrado de TACACS.

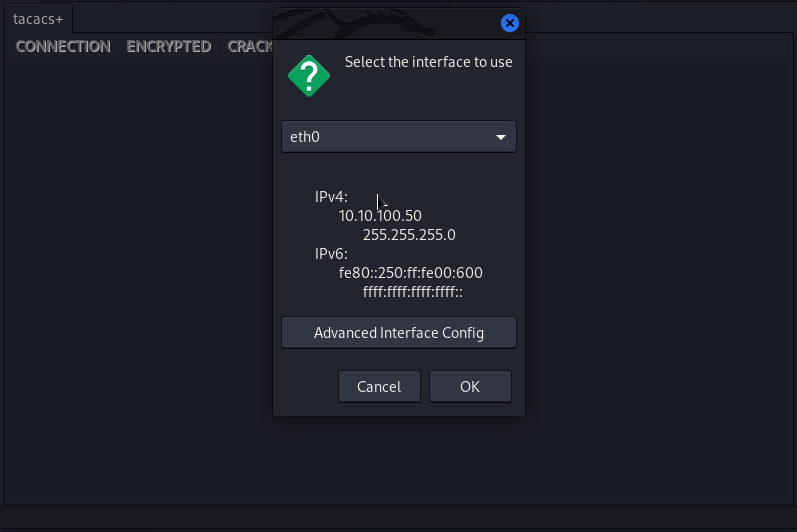

sudo loki_gtk.py

También es necesario especificar la ruta al diccionario para realizar un ataque de fuerza bruta sobre la clave encriptada. Asegúrate de desmarcar la opción Use Bruteforce, de lo contrario Loki realizará un ataque de fuerza bruta sobre la contraseña sin utilizar el diccionario.

Ahora debemos esperar a que un administrador inicie sesión en el dispositivo a través del servidor TACACS. Se asume que el administrador de red ya ha iniciado sesión y nosotros, interceptando el tráfico en el medio a través de ARP spoofing, interceptamos el tráfico. Y al hacerlo, los hosts legítimos no se dan cuenta de que alguien más ha interferido en su conexión.

Ahora haz clic en el botón CRACK y espera a que Loki rompa la contraseña.

Descifrar el tráfico

Genial, logramos desbloquear la clave, ahora necesitamos descifrar el tráfico TACACS. Como dije, Wireshark puede manejar el tráfico TACACS encriptado si la clave está presente.

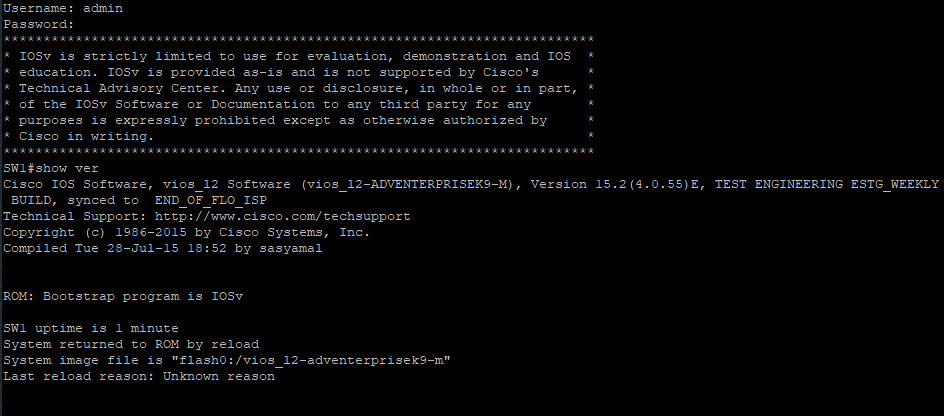

Vemos qué banner se utilizó.

Encontramos el nombre de usuario del usuario admin

Como resultado, tenemos las credenciales admin:secret1234, que se pueden utilizar para acceder al hardware en sí. Creo que verificaré su validez.

Así es como se puede atacar TACACS+ y obtener acceso al panel de control del equipo de red.

Referencias

- La sección de clave de intercepción fue copiada de https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección de NFTs exclusivos.

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.