4.2 KiB

Iframe 함정

htARTE (HackTricks AWS Red Team 전문가)로부터 제로에서 히어로까지 AWS 해킹 배우기 htARTE (HackTricks AWS Red Team Expert)!

HackTricks를 지원하는 다른 방법:

- 회사가 HackTricks에 광고되길 원하거나 PDF로 HackTricks 다운로드하려면 SUBSCRIPTION PLANS를 확인하세요!

- 공식 PEASS & HackTricks 스왜그를 구입하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- **💬 Discord 그룹에 가입하거나 telegram 그룹에 가입하거나 Twitter 🐦 @carlospolopm를 팔로우하세요.

- 해킹 트릭을 공유하려면 PR을 제출하여 HackTricks 및 HackTricks Cloud github 저장소에 제출하세요.

기본 정보

이 iframe을 통한 XSS 남용 형태는 사용자가 웹 페이지를 이동하는 동안 정보를 도난당하는 것을 목적으로 하는 것으로, 원래 trustedsec.com의 이 2개의 게시물에서 발표되었습니다: 여기 및 여기.

공격은 XSS에 취약한 페이지에서 시작되며 피해자가 XSS를 떠나지 않도록 만들어 iframe 내에서 탐색하도록 만들어 웹 애플리케이션 전체를 차지하는 iframe 내에서 링크를 클릭하여 페이지를 탐색하면 됩니다.

XSS 공격은 기본적으로 웹 페이지를 화면의 100%에 iframe으로 로드합니다. 따라서 피해자는 자신이 iframe 내부에 있다는 것을 알지 못할 것입니다. 그런 다음 피해자가 iframe 내부(웹 내부)에서 링크를 클릭하여 페이지를 탐색하면, 해당 탐색에서 정보를 도난하는 임의의 JS가 로드된 iframe 내부에서 탐색하게 될 것입니다.

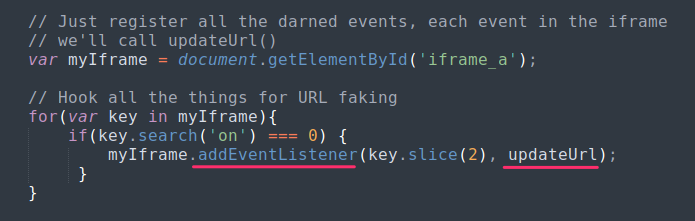

또한 더 현실적으로 만들기 위해, iframe이 페이지 위치를 변경할 때 확인하는 리스너를 사용하여 브라우저의 URL을 해당 위치로 업데이트하고 사용자가 브라우저를 사용하여 페이지를 이동하는 것으로 생각하게 할 수 있습니다.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

또한, 민감한 정보를 도난하는 데 사용자가 방문하는 다른 페이지 뿐만 아니라 작성된 양식의 데이터를 도난하고(자격 증명?) 보내거나 로컬 스토리지를 도난하는 데도 리스너를 사용할 수 있습니다...

물론, 탭을 닫거나 브라우저에서 다른 URL을 입력하는 피해자는 iframe을 벗어날 것입니다. 이를 수행하는 다른 방법은 페이지를 새로 고침하는 것이지만, 이는 새로운 페이지가 iframe 내부에 로드될 때마다 마우스 오른쪽 버튼을 비활성화하거나 사용자의 마우스가 iframe을 벗어나는 것을 인지하여 브라우저의 새로 고침 버튼을 클릭할 가능성이 있는 경우에 부분적으로 방지할 수 있습니다. 이 경우 브라우저의 URL이 XSS에 취약한 원래 URL로 업데이트되므로 사용자가 다시로드하면 다시 감염될 것입니다(사용자가 다시로드하면 다시 감염될 것임을 유의하십시오. 이는 매우 은밀하지 않음).