mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 13:13:41 +00:00

3.1 KiB

3.1 KiB

Lernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks bewerben möchten oder HackTricks als PDF herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories senden.

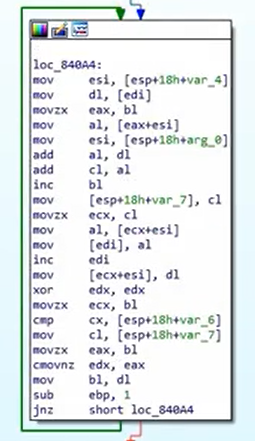

Junk-Code

Es ist sehr häufig, Junk-Code zu finden, der nie verwendet wird, um das Reverse Engineering der Makros zu erschweren.

Zum Beispiel können Sie im folgenden Bild sehen, dass ein If, das niemals wahr sein wird, verwendet wird, um einige nutzlose und unnötige Code auszuführen.

Makroformen

Mit der Funktion GetObject ist es möglich, Daten aus Formularen des Makros zu erhalten. Dies kann zur Erschwerung der Analyse verwendet werden. Das folgende Foto zeigt ein Makroformular, das verwendet wird, um Daten in Textfeldern zu verstecken (ein Textfeld kann andere Textfelder verbergen):

Lernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks bewerben möchten oder HackTricks als PDF herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories senden.