13 KiB

9200 - Pentesting Elasticsearch

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili da preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRIJATELJSTVO!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte Porodiču PEASS, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Osnovne informacije

Elasticsearch je distribuirani, open source pretraživač i analitički sistem za sve vrste podataka. Poznat je po brzini, skalabilnosti i jednostavnim REST API-ima. Izgrađen na Apache Lucene-u, prvi put je objavljen 2010. godine od strane Elasticsearch N.V. (sada poznat kao Elastic). Elasticsearch je osnovna komponenta Elastic Stack-a, kolekcije open source alata za unos podataka, obogaćivanje, skladištenje, analizu i vizualizaciju. Ova kolekcija, često nazvana ELK Stack, takođe uključuje Logstash i Kibanu, a sada ima i lagane agente za slanje podataka nazvane Beats.

Šta je Elasticsearch indeks?

Elasticsearch indeks je kolekcija povezanih dokumenata sačuvanih kao JSON. Svaki dokument se sastoji od ključeva i njihovih odgovarajućih vrednosti (stringovi, brojevi, boolean vrednosti, datumi, nizovi, geolokacije, itd.).

Elasticsearch koristi efikasnu strukturu podataka nazvanu inverzni indeks kako bi omogućio brze pretrage celokupnog teksta. Ovaj indeks navodi svaku jedinstvenu reč u dokumentima i identifikuje dokumente u kojima se svaka reč pojavljuje.

Tokom indeksiranja, Elasticsearch čuva dokumente i konstruiše inverzni indeks, omogućavajući pretragu u realnom vremenu. Index API se koristi za dodavanje ili ažuriranje JSON dokumenata unutar određenog indeksa.

Podrazumevani port: 9200/tcp

Ručno nabrajanje

Baner

Protokol koji se koristi za pristup Elasticsearch-u je HTTP. Kada pristupite putem HTTP-a, pronaći ćete neke zanimljive informacije: http://10.10.10.115:9200/

Ako ne vidite tu odgovor pristupajući /, pogledajte sledeći odeljak.

Autentikacija

Po podrazumevanim podešavanjima, Elasticsearch nema omogućenu autentikaciju, tako da po podrazumevanim podešavanjima možete pristupiti svemu unutar baze podataka bez korišćenja bilo kakvih akreditacija.

Možete proveriti da li je autentikacija onemogućena zahtevom ka:

curl -X GET "ELASTICSEARCH-SERVER:9200/_xpack/security/user"

{"error":{"root_cause":[{"type":"exception","reason":"Security must be explicitly enabled when using a [basic] license. Enable security by setting [xpack.security.enabled] to [true] in the elasticsearch.yml file and restart the node."}],"type":"exception","reason":"Security must be explicitly enabled when using a [basic] license. Enable security by setting [xpack.security.enabled] to [true] in the elasticsearch.yml file and restart the node."},"status":500}

Međutim, ako pošaljete zahtev na / i dobijete odgovor kao u sledećem primeru:

{"error":{"root_cause":[{"type":"security_exception","reason":"missing authentication credentials for REST request [/]","header":{"WWW-Authenticate":"Basic realm=\"security\" charset=\"UTF-8\""}}],"type":"security_exception","reason":"missing authentication credentials for REST request [/]","header":{"WWW-Authenticate":"Basic realm=\"security\" charset=\"UTF-8\""}},"status":401}

To znači da je konfigurisana autentikacija i potrebne su vam validne akreditacije da biste dobili bilo kakve informacije iz Elasticserach-a. Zatim možete pokušati da izvršite brute force napad (koristi HTTP osnovnu autentikaciju, pa se može koristiti bilo šta što BF HTTP osnovnu autentikaciju).

Ovde imate listu podrazumevanih korisničkih imena: elastic (superkorisnik), remote_monitoring_user, beats_system, logstash_system, kibana, kibana_system, apm_system, _anonymous_._ Starije verzije Elasticsearch-a imaju podrazumevanu lozinku changeme za ovog korisnika.

curl -X GET http://user:password@IP:9200/

Osnovna enumeracija korisnika

#List all roles on the system:

curl -X GET "ELASTICSEARCH-SERVER:9200/_security/role"

#List all users on the system:

curl -X GET "ELASTICSEARCH-SERVER:9200/_security/user"

#Get more information about the rights of an user:

curl -X GET "ELASTICSEARCH-SERVER:9200/_security/user/<USERNAME>"

Elastic Info

Evo nekih endpointa do kojih možete pristupiti putem GET zahteva kako biste dobili informacije o elasticsearch-u:

| _cat | /_cluster | /_security |

|---|---|---|

| /_cat/segments | /_cluster/allocation/explain | /_security/user |

| /_cat/shards | /_cluster/settings | /_security/privilege |

| /_cat/repositories | /_cluster/health | /_security/role_mapping |

| /_cat/recovery | /_cluster/state | /_security/role |

| /_cat/plugins | /_cluster/stats | /_security/api_key |

| /_cat/pending_tasks | /_cluster/pending_tasks | |

| /_cat/nodes | /_nodes | |

| /_cat/tasks | /_nodes/usage | |

| /_cat/templates | /_nodes/hot_threads | |

| /_cat/thread_pool | /_nodes/stats | |

| /_cat/ml/trained_models | /_tasks | |

| /_cat/transforms/_all | /_remote/info | |

| /_cat/aliases | ||

| /_cat/allocation | ||

| /_cat/ml/anomaly_detectors | ||

| /_cat/count | ||

| /_cat/ml/data_frame/analytics | ||

| /_cat/ml/datafeeds | ||

| /_cat/fielddata | ||

| /_cat/health | ||

| /_cat/indices | ||

| /_cat/master | ||

| /_cat/nodeattrs | ||

| /_cat/nodes |

Ovi endpointi su preuzeti iz dokumentacije gde možete pronaći više.

Takođe, ako pristupite /_cat, odgovor će sadržati podržane /_cat/* endpointe od strane instance.

U /_security/user (ako je autentifikacija omogućena) možete videti koji korisnik ima ulogu superuser.

Indeksi

Možete prikupiti sve indekse pristupanjem http://10.10.10.115:9200/_cat/indices?v

health status index uuid pri rep docs.count docs.deleted store.size pri.store.size

green open .kibana 6tjAYZrgQ5CwwR0g6VOoRg 1 0 1 0 4kb 4kb

yellow open quotes ZG2D1IqkQNiNZmi2HRImnQ 5 1 253 0 262.7kb 262.7kb

yellow open bank eSVpNfCfREyYoVigNWcrMw 5 1 1000 0 483.2kb 483.2kb

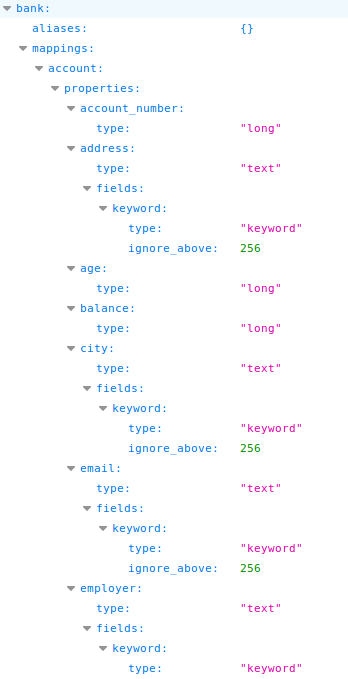

Da biste dobili informacije o vrsti podataka koji su sačuvani unutar indeksa, možete pristupiti: http://host:9200/<index> na primer u ovom slučaju http://10.10.10.115:9200/bank

Dump indeksa

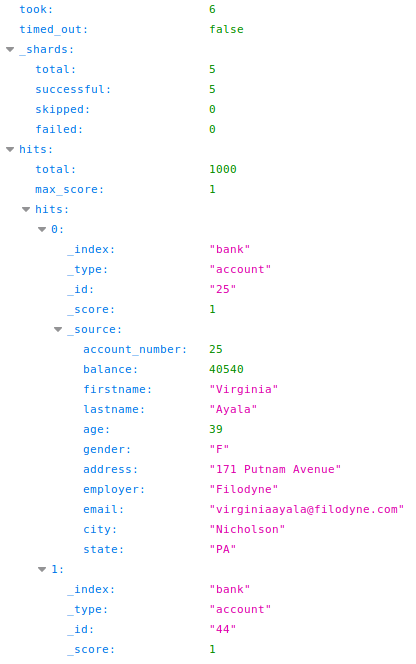

Ako želite izlistati sve sadržaje indeksa, možete pristupiti: http://host:9200/<index>/_search?pretty=true kao što je http://10.10.10.115:9200/bank/_search?pretty=true

Uzmite trenutak da uporedite sadržaje svakog dokumenta (unosa) unutar bank indeksa i polja ovog indeksa koje smo videli u prethodnom odeljku.

Dakle, u ovom trenutku možete primetiti da postoji polje nazvano "total" unutar "hits" koje ukazuje da je pronađeno 1000 dokumenata unutar ovog indeksa, ali je vraćeno samo 10. To je zato što je podrazumevano postavljena granica od 10 dokumenata.

Međutim, sada kada znate da ovaj indeks sadrži 1000 dokumenata, možete izlistati sve njih navodeći broj unosa koje želite da izlistate u parametru size: http://10.10.10.115:9200/quotes/_search?pretty=true&size=1000

Napomena: Ako navedete veći broj, svi unosi će biti izlistani bez obzira, na primer možete navesti size=9999 i biće čudno ako postoji više unosa (ali trebalo bi da proverite).

Dump svih

Da biste izlistali sve, jednostavno idite na isti put kao pre ali bez navođenja bilo kog indeksa http://host:9200/_search?pretty=true kao http://10.10.10.115:9200/_search?pretty=true

Zapamtite da će u ovom slučaju biti primenjena podrazumevana granica od 10 rezultata. Možete koristiti parametar size da biste izlistali veći broj rezultata. Pročitajte prethodni odeljak za više informacija.

Pretraga

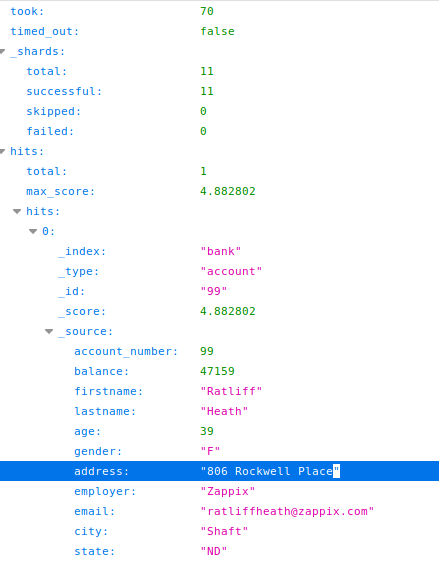

Ako tražite neke informacije, možete izvršiti sirovu pretragu svih indeksa odlaskom na http://host:9200/_search?pretty=true&q=<search_term> kao u http://10.10.10.115:9200/_search?pretty=true&q=Rockwell

Ako želite samo pretražiti indeks, možete to jednostavno navesti na putanji: http://host:9200/<index>/_search?pretty=true&q=<search_term>

Napomena da parametar q koji se koristi za pretragu sadržaja podržava regularne izraze

Takođe možete koristiti nešto poput https://github.com/misalabs/horuz da biste testirali elasticsearch servis.

Dozvole za pisanje

Možete proveriti svoje dozvole za pisanje pokušavajući da kreirate novi dokument unutar novog indeksa pokretanjem nečega sličnog sledećem:

curl -X POST '10.10.10.115:9200/bookindex/books' -H 'Content-Type: application/json' -d'

{

"bookId" : "A00-3",

"author" : "Sankaran",

"publisher" : "Mcgrahill",

"name" : "how to get a job"

}'

Komanda će kreirati novi indeks nazvan bookindex sa dokumentom tipa books koji ima atribute "bookId", "author", "publisher" i "name"

Primetite kako se novi indeks sada pojavljuje na listi:

I primetite automatski kreirane osobine:

Automatsko Numerisanje

Neki alati će dobiti neke od prethodno prikazanih podataka:

msf > use auxiliary/scanner/elasticsearch/indices_enum

{% embed url="https://github.com/theMiddleBlue/nmap-elasticsearch-nse" %}

Shodan

port:9200 elasticsearch

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRIJATELJE!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.