4 KiB

Uchambuzi wa Pcap ya Wifi

Jifunze AWS hacking kutoka sifuri hadi shujaa na htARTE (Mtaalam wa Timu Nyekundu ya AWS ya HackTricks)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kuhack kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

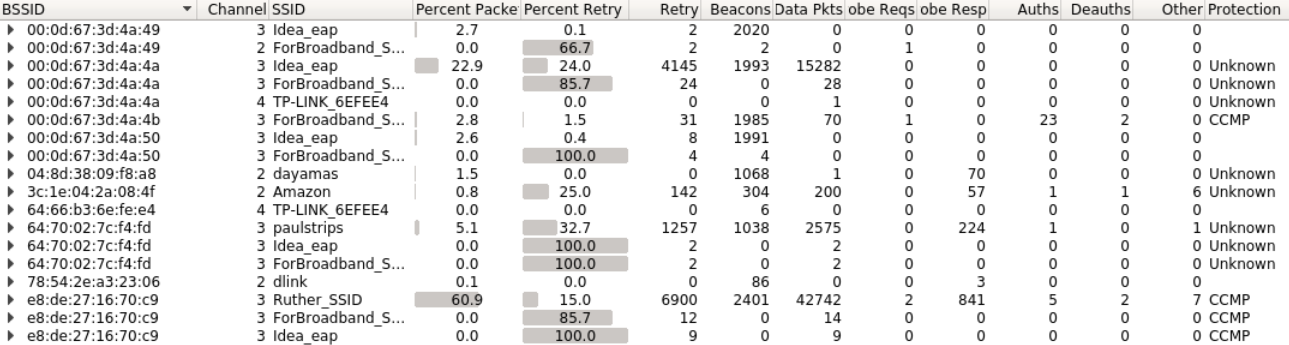

Angalia BSSIDs

Unapopokea kichwa ambacho trafiki kuu ni ya Wifi ukitumia WireShark unaweza kuanza kuchunguza SSIDs zote za kichwa hicho na Wireless --> WLAN Traffic:

Brute Force

Moja ya nguzo za skrini hiyo inaonyesha ikiwa uthibitisho wowote ulipatikana ndani ya pcap. Ikiwa hivyo ndivyo, unaweza kujaribu kufanya Brute force kwa kutumia aircrack-ng:

aircrack-ng -w pwds-file.txt -b <BSSID> file.pcap

Data katika Beacons / Channel ya Upande

Ikiwa una shaka kwamba data inavuja ndani ya beacons ya mtandao wa Wifi unaweza kuangalia beacons ya mtandao kwa kutumia filter kama hii: wlan contains <JINA LA MTANDAO>, au wlan.ssid == "JINA LA MTANDAO" tafuta ndani ya pakiti zilizofanyiwa filter kwa strings za shaka.

Pata Anwani za MAC Zisizojulikana kwenye Mtandao wa Wifi

Kiungo kifuatacho kitakuwa muhimu kwa kutafuta mashine zinazoingiza data ndani ya Mtandao wa Wifi:

((wlan.ta == e8:de:27:16:70:c9) && !(wlan.fc == 0x8000)) && !(wlan.fc.type_subtype == 0x0005) && !(wlan.fc.type_subtype ==0x0004) && !(wlan.addr==ff:ff:ff:ff:ff:ff) && wlan.fc.type==2

Ikiwa tayari unajua anwani za MAC unaweza kuziondoa kutoka kwa matokeo kwa kuongeza ukaguzi kama huu: && !(wlan.addr==5c:51:88:31:a0:3b)

Baada ya kugundua anwani za MAC zisizojulikana zinazotuma data ndani ya mtandao unaweza kutumia filters kama hii: wlan.addr==<anwani ya MAC> && (ftp || http || ssh || telnet) kufanya filter ya trafiki yake. Kumbuka kwamba filters za ftp/http/ssh/telnet ni muhimu ikiwa umedecrypt trafiki.

Decrypt Trafiki

Hariri --> Mapendeleo --> Itifaki --> IEEE 802.11--> Hariri

Jifunze AWS hacking kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs za kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kuhack kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud github repos.