4.2 KiB

FZ - 125kHz RFID

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

Wprowadzenie

Aby uzyskać więcej informacji na temat działania tagów 125kHz, sprawdź:

{% content-ref url="../../../radio-hacking/pentesting-rfid.md" %} pentesting-rfid.md {% endcontent-ref %}

Działania

Aby uzyskać więcej informacji na temat tych typów tagów, przeczytaj to wprowadzenie.

Odczyt

Próbuje odczytać informacje z karty. Następnie może je emulować.

{% hint style="warning" %} Należy zauważyć, że niektóre domofony próbują się chronić przed kopiowaniem kluczy, wysyłając polecenie zapisu przed odczytem. Jeśli zapis się powiedzie, oznacza to, że dany tag jest fałszywy. Kiedy Flipper emuluje RFID, czytnik nie może go odróżnić od oryginalnego, więc takie problemy nie występują. {% endhint %}

Dodaj ręcznie

Możesz utworzyć fałszywe karty w Flipper Zero, podając ręcznie dane, a następnie je emulować.

ID na kartach

Czasami, gdy otrzymasz kartę, znajdziesz ID (lub jego część) zapisane na karcie.

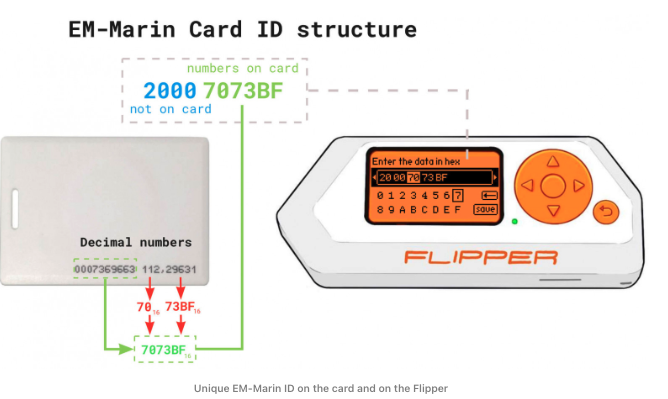

- EM Marin

Na przykład na tej karcie EM-Marin na fizycznej karcie można odczytać ostatnie 3 z 5 bajtów w postaci jawnej.

Pozostałe 2 można złamać metodą brute-force, jeśli nie można ich odczytać z karty.

- HID

To samo dzieje się na tej karcie HID, gdzie tylko 2 z 3 bajtów można znaleźć wydrukowane na karcie.

Emuluj/Zapisz

Po skopiowaniu karty lub ręcznym wprowadzeniu ID można go emulować za pomocą Flipper Zero lub zapisać na prawdziwej karcie.

Odwołania

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.