5.4 KiB

Google CTF 2018 - ¿Jugamos un juego?

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Consigue el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.

Descarga el APK aquí:

Voy a subir el APK a https://appetize.io/ (cuenta gratuita) para ver cómo se comporta el APK:

Parece que necesitas ganar 1000000 veces para obtener la bandera.

Siguiendo los pasos de pentesting Android, puedes descompilar la aplicación para obtener el código smali y leer el código Java usando jadx.

Leyendo el código Java:

Parece que la función que va a imprimir la bandera es m().

Cambios en Smali

Llamar a m() la primera vez

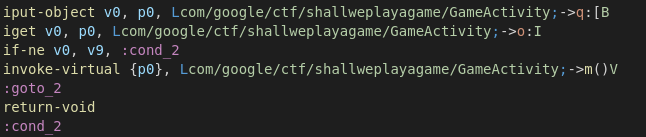

Hagamos que la aplicación llame a m() si la variable this.o != 1000000. Para hacerlo, solo cambia la condición:

if-ne v0, v9, :cond_2

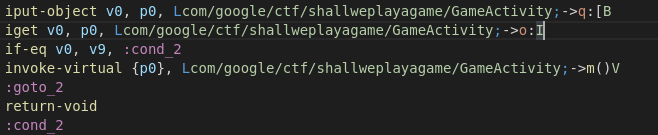

I'm sorry, I didn't understand your message. Could you please provide more information or clarify your request?

if-eq v0, v9, :cond_2

Sigue los pasos de pentest Android para recompilar y firmar el APK. Luego, súbelo a https://appetize.io/ y veamos qué sucede:

Parece que la bandera está escrita sin estar completamente descifrada. Probablemente la función m() debería ser llamada 1000000 veces.

Otra forma de hacer esto es no cambiar la instrucción, sino cambiar las instrucciones comparadas:

Otra forma es en lugar de comparar con 1000000, establecer el valor en 1 para que this.o se compare con 1:

Una cuarta forma es agregar una instrucción para mover el valor de v9 (1000000) a v0 (this.o):

Solución

Haz que la aplicación ejecute el bucle 100000 veces cuando ganes la primera vez. Para hacerlo, solo necesitas crear el bucle :goto_6 y hacer que la aplicación salte allí si _this.o_** no tiene el valor 100000**:

Necesitas hacer esto dentro de un dispositivo físico ya que (no sé por qué) esto no funciona en un dispositivo emulado.

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.